Подготовка окружения#

Подготовка окружения Platform V Kintsugi (DBM) редакция Enterprise делится на две части:

Подготовка окружения Kintsugi (DBCM)#

Подготовка элементов развертывания#

Подготовка Docker-образов для установки Kintsugi (DBCM) с использованием Platform V DevOps Tools (DOT): Delivery Tools (DTDS)#

Требования предъявляемые к Docker-образам Kintsugi (DBCM), разворачиваемому в среде контейнеризации Kubernetes/Platform V DropApp (K8S) или Red Hat OpenShift:

Версия библиотеки GLIBC должна быть 2.28.

Для модулей frontend и frontend-slim в Docker-образах необходимо иметь HTTP-сервер для хранения ресурсов: Nginx/Platform V SynGX (версию смотрите в разделе Системные требования) документа «Описание».

Настройка окружения#

Подготовка служебных баз данных#

К служебным базам данных Kintsugi (DBCM) относятся БД:

хранения информации о метриках (TimescaleDB и БД хранения порогов метрик);

метаинформации;

агента сбора и хранения метрик.

Выполните развертывание служебных БД Platform V Pangolin DB (или PostgreSQL) согласно документации разработчика.

Примечание

Для использования БД хранения информации о метриках TimescaleDB выполните развертывание СУБД Platform V Pangolin DB 5.1.0 и выше (или PostgreSQL 12 и выше).

Для БД метаданных необходимо использовать выделенный экземпляр СУБД PostgreSQL.

Использование пулеров соединений типа PgBouncer#

Модули collector и dbperf, входящие в состав Kintsugi (DBCM), используют БД метаиформации для выполнения координации в процессе распределения нагрузки между узлами, поэтому их подключение к экземпляру СУБД должно выполняться без использования пулеров соединений типа PgBouncer и ему подобных.

Подготовка окружения Kintsugi agent (DBDA)#

Для подготовки окружения для Kintsugi agent (DBDA):

Выпустите персональный сертификат технической учетной записи (далее – ТУЗ) Kintsugi agent для аутентификации в сервисе Kintsugi (DBCM).

Зарегистрируйте ТУЗ в OpenID провайдере.

Сконфигурируйте механизм аутентификации с поддержкой сертификатов в OpenID провайдере. Пример конфигурации механизма аутентификации с поддержкой сертификатов в Platform V IAM SE (IAM): KeyCloak.SE (KCSE) представлен далее по тексту.

Конфигурация механизма аутентификации с поддержкой сертификатов в Platform V IAM SE (IAM): KeyCloak.SE (KCSE)#

Примечание

Сценарий конфигурации может изменяться в зависимости от требований окружения.

Для конфигурации механизма аутентификации поддержки сертификатов выполните следующие шаги:

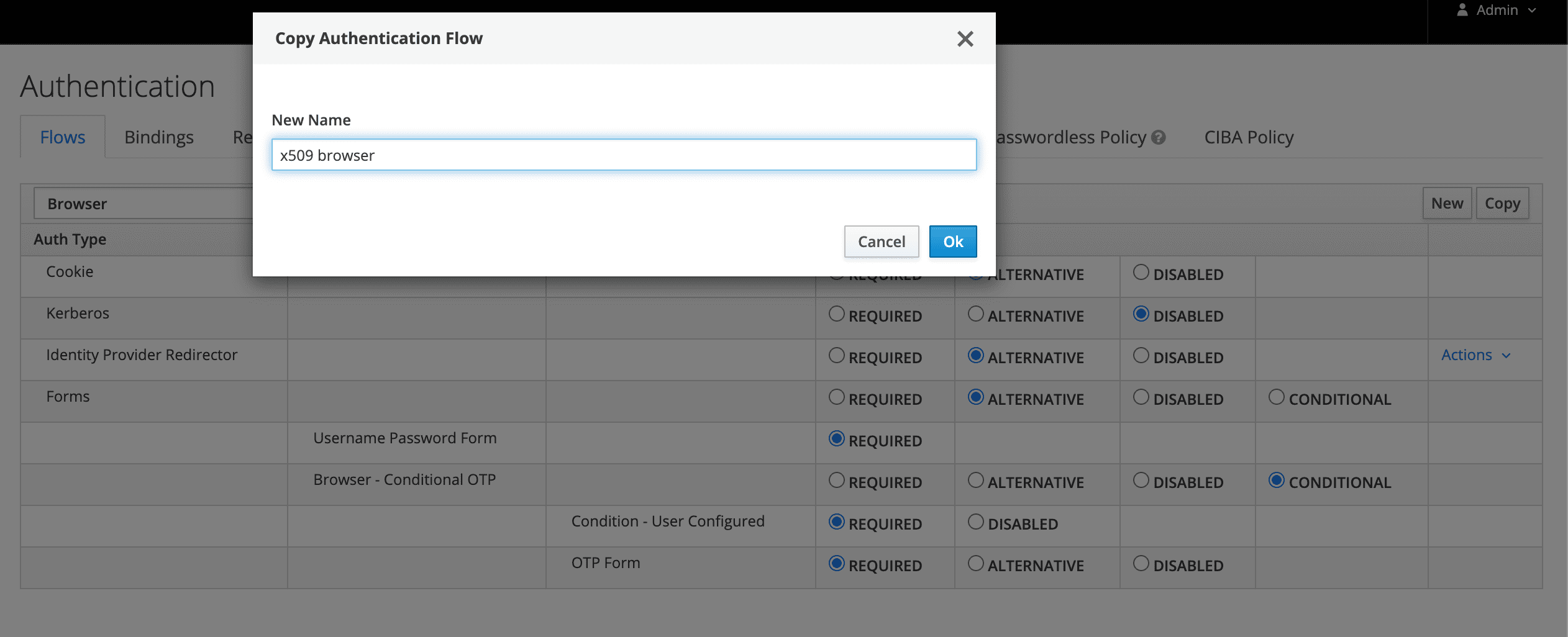

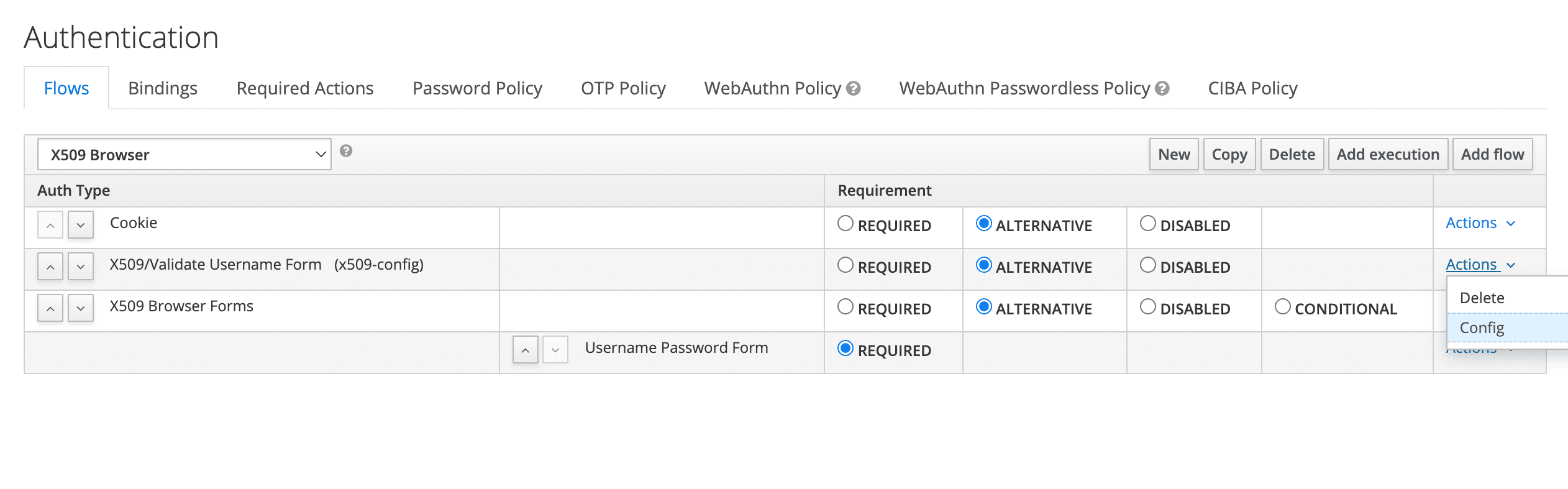

Создайте flow аутентификации на основе Browser flow в разделе Authentication.

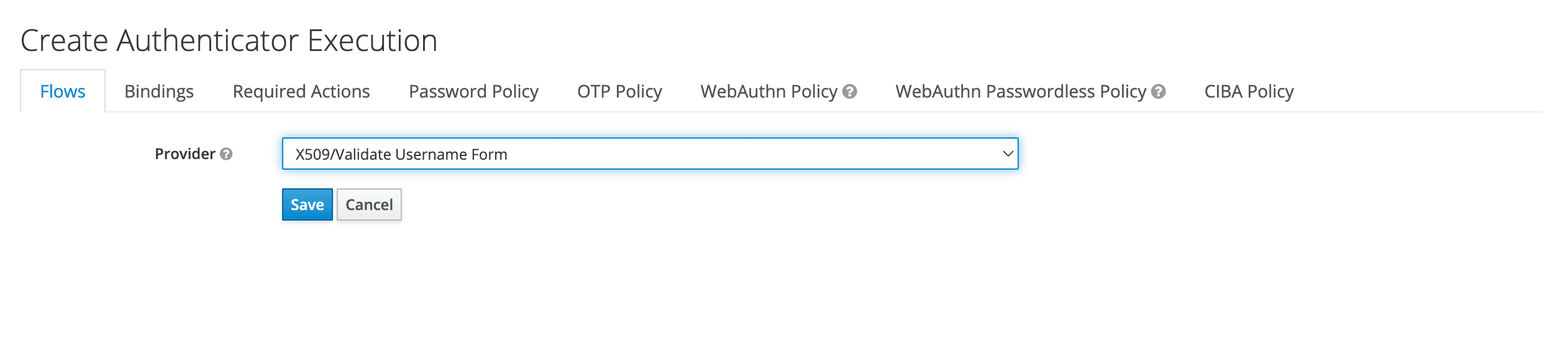

Добавьте шаг аутентификации в созданный flow.

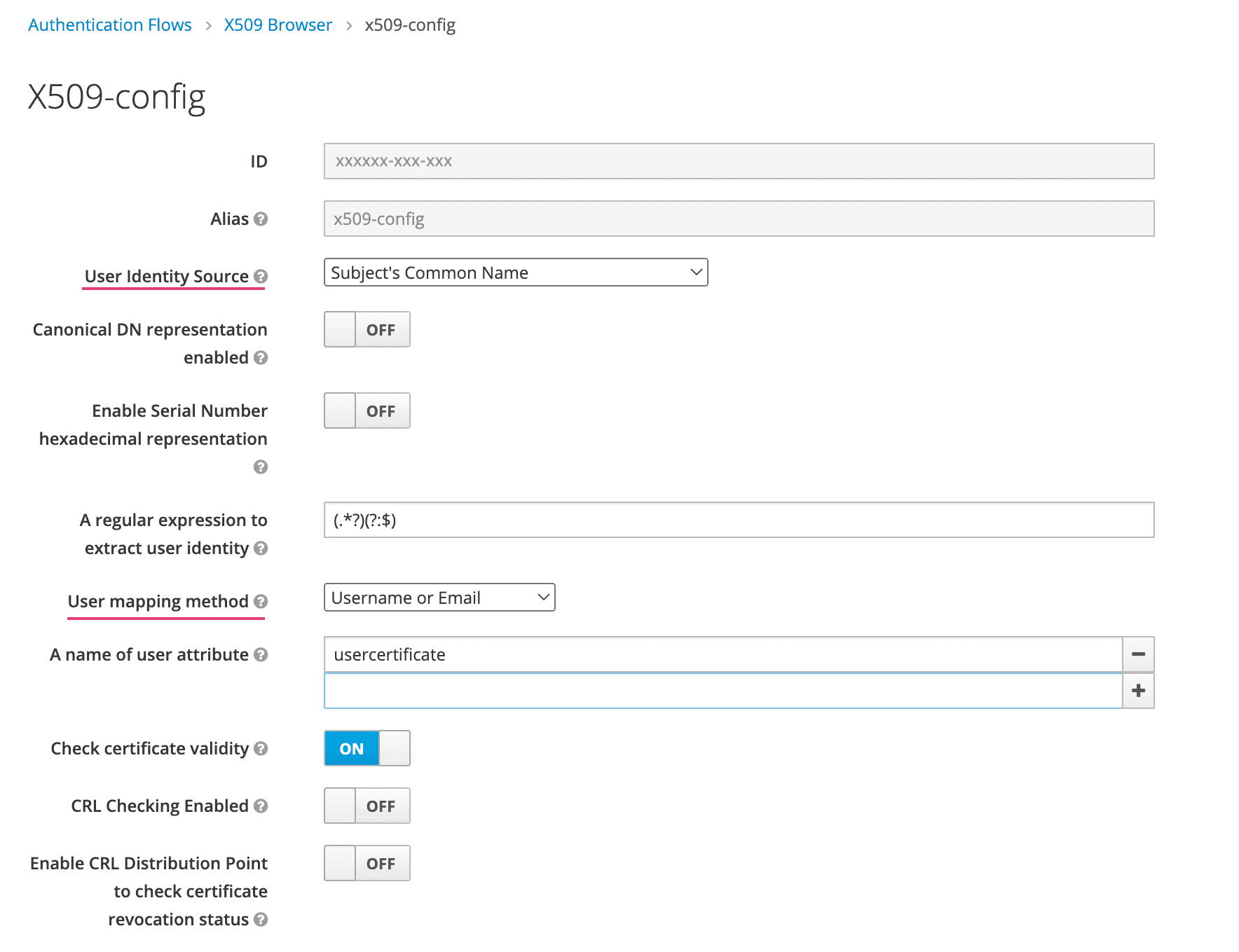

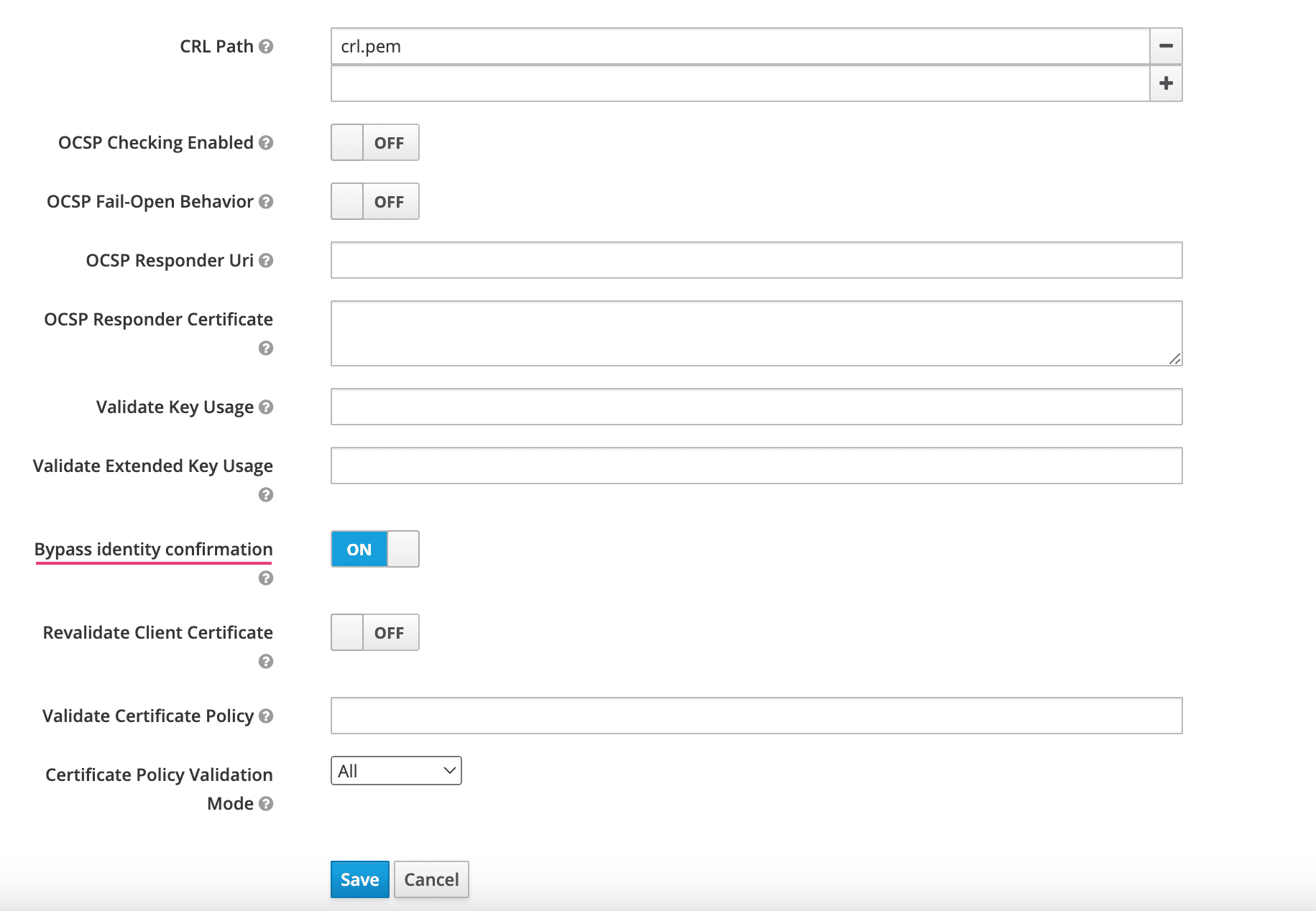

Выполните конфигурацию созданного шага аутентификации.

Выполните конфигурацию следующих параметров:

User Identity Source;User mapping method;Bypass identity confirmation.

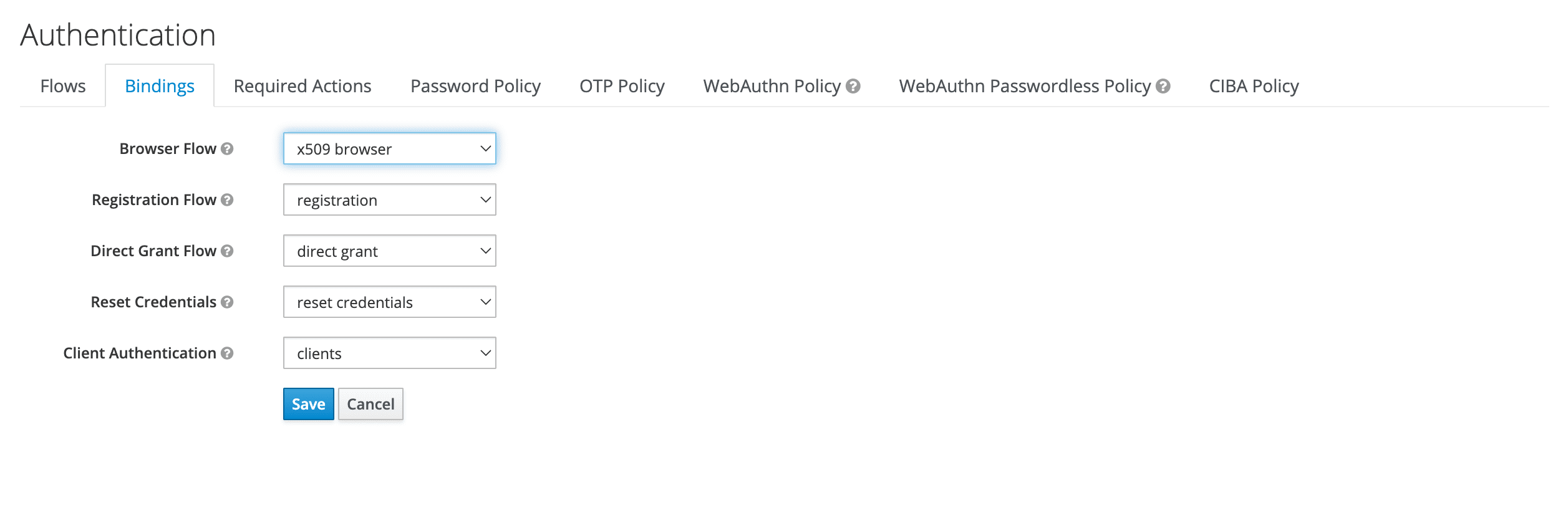

Во вкладке Bindings в качестве значения параметра Browser flow укажите созданный flow.

Сохраните изменения.

Выполните конфигурацию переменных окружения сервиса KeyCloak.SE (KCSE) согласно требованиям окружения в котором устанавливается компонент Kintsugi agent (DBDA).

Пример конфигурации:

- name: KC_SPI_X509CERT_LOOKUP_PROVIDER value: nginx - name: KC_SPI_X509CERT_LOOKUP_NGINX_ENABLED value: 'true' - name: KC_SPI_X509CERT_LOOKUP_NGINX_SSL_CERT_CHAIN_PREFIX value: USELESS - name: KC_SPI_X509CERT_LOOKUP_NGINX_CERTIFICATE_CHAIN_LENGTH value: '10' - name: KC_SPI_TRUSTSTORE_FILE_FILE value: /tmp/kcse/opt/keycloak/conf/keystores/https-keystore.jks - name: KC_SPI_TRUSTSTORE_FILE_PASSWORD value: changeit - name: KC_SPI_CONNECTIONS_HTTP_CLIENT_DEFAULT_CLIENT_KEYSTORE value: /tmp/kcse/opt/keycloak/conf/keystores/https-keystore.jks - name: KC_SPI_CONNECTIONS_HTTP_CLIENT_DEFAULT_CLIENT_KEYSTORE_PASSWORD value: changeit - name: KC_SPI_CONNECTIONS_HTTP_CLIENT_DEFAULT_CLIENT_KEY_PASSWORD value: changeit - name: KC_SPI_X509CERT_LOOKUP_NGINX_SSL_CLIENT_CERT value: x-forwarded-client-cert