Управление Realm#

Когда впервые загружается KeyCloak.SE, то создается предварительно определенная область. Это начальная область является master-realm. Realm - это область управления объектами, включая пользователей, приложения, роли и группы. В консоли администратора существуют два типа областей:

Master-realm - это самый высокий уровень в иерархии областей. Учетные записи администраторов в этом realm имеют права на просмотр и управление любым другим realm, созданным на данном экземпляре сервера. При определении начальной учетной записи администратора, создается учетная запись в master-realm. Первоначальный вход в консоль администратора также будет осуществляться через master-realm. Прочие realms - создаются администратором в master realm. В этих областях администраторы управляют пользователями в организации и приложениями, которые им нужны. Приложения принадлежат пользователям. Realms изолированы друг от друга и могут управлять и аутентифицировать только тех пользователей, которых они контролируют. Следование этой модели безопасности помогает предотвратить случайные изменения и следует традиции предоставления учетным записям пользователей доступа только к тем привилегиям и полномочиям, которые необходимы для успешного выполнения их текущей задачи.

Не рекомендуется использовать master-realm для управления пользователями и приложениями в организации. Оставьте использование master-realm для системных администраторов для создания и управления realm в системе. Такая модель безопасности помогает предотвратить случайные изменения и следует традиции предоставления учетным записям пользователей доступа только к тем привилегиям и полномочиям, которые необходимы для успешного выполнения их текущей задачи.

Можно отключить master-realm и определить учетные записи администраторов в каждом отдельном новом realm, который создается. Каждый realm имеет свою собственную консоль администратора, в которую можно войти с помощью локальных учетных записей.

Управление Realm осуществляется через вкладку "Настройки Realm".

Создать новый realm очень просто. Необходимо навести курсор мыши на выпадающее меню в левом верхнем углу, которое озаглавлено Master. При аутентификации в master-realm, в этом выпадающем меню перечислены все созданные realm. Последним пунктом этого выпадающего меню всегда является Добавить новый realm. Нажмите на него, чтобы добавить realm. Этот пункт меню приведет на страницу Добавления realm. Укажите имя realm и нажмите кнопку Создать. В качестве альтернативы есть возможность импортировать документ JSON, определяющий новый realm. После создания realm происходит перенаправление на главную страницу консоли администратора. Текущий realm теперь будет установлен на realm, который был только что создан. Для переключения между управлением различными realm, наведите курсор мыши на выпадающее меню в левом верхнем углу.

Главная#

Основные настройки Realm

На рисунке ниже изображена форма настройки параметров realm.

В таблице представлено детальное описание интерфейса настройки параметров realm.

Наименование настройки |

Описание |

Тип настройки |

Рекомендованное значение |

|---|---|---|---|

Имя |

Системное имя Realm |

Текстовая |

На усмотрение администратора |

Отображаемое название |

Отображаемое имя Realm для пользователя |

Текстовая |

На усмотрение администратора |

Отображаемое название в HTML |

Отображаемое имя Realm в коде |

Текстовая |

На усмотрение администратора |

Включено |

Статус Realm. Пользователи и клиенты могут получить доступ к Realm только если он включен |

Булевая |

Включен, т.к. если Realm отключен, то все пользователи/клиента будут также отключены. |

Пользовательский доступ |

Если включено, пользователям можно будет управлять своими ресурсами и правами, используя консоль управления учетной записью |

Булевая |

Выключен |

Конечные точки |

При нажатии на один из протоколов позволяет просмотрен все endpoint в заданном формате. Показывает конфигурацию конечных точек протокола |

Grid(список) |

Отсутствует |

Вход#

Настройки аутентификации пользователей.

Каждый realm имеет режим SSL, связанный с ним. Режим SSL определяет требования SSL/HTTPs для взаимодействия с областью. Браузеры и приложения, взаимодействующие с областью, должны соблюдать требования SSL/HTTPs, определенные режимом SSL, иначе им не будет разрешено взаимодействовать с сервером.

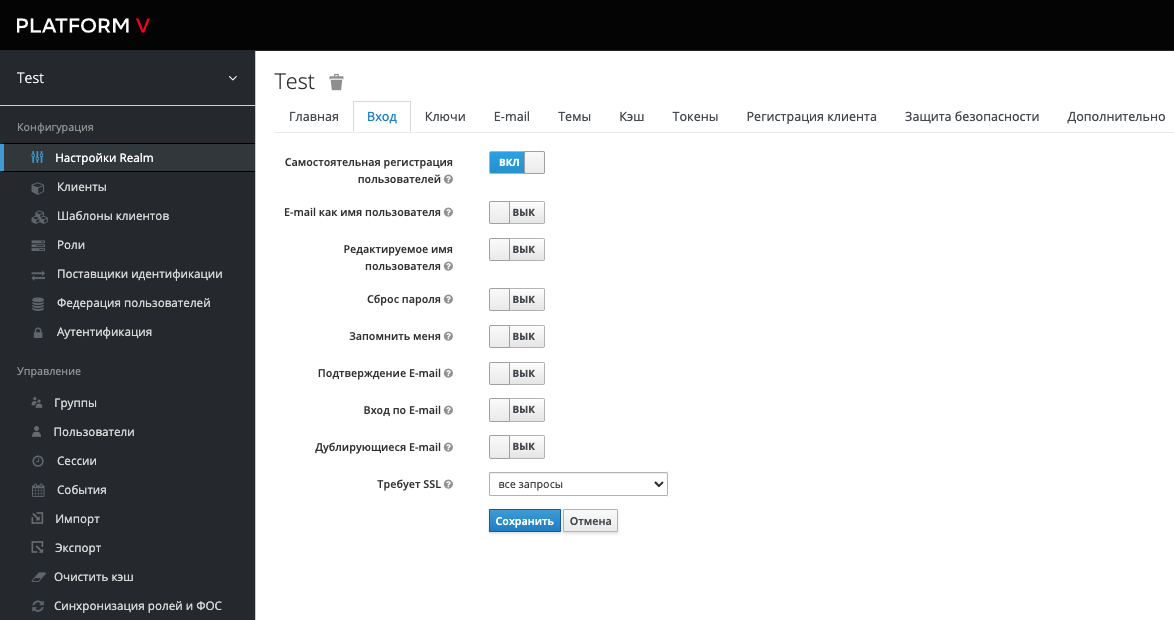

На рисунке ниже изображена форма настройки параметров входа.

В таблице представлено детальное описание интерфейса настройки параметров входа в realm.

Наименование настройки |

Описание |

Тип настройки |

Рекомендованное значение |

|---|---|---|---|

Самостоятельная регистрация пользователей |

Включить/выключить страницу регистрации. Ссылка для регистрации будет также показана на странице входа. |

Булевая |

На усмотрение администратора |

E-mail как имя пользователя |

Если включено, то на форме регистрации поле имени пользователя будет скрыто и в качестве имени пользователя для новых пользователей будет использоваться E-mail. |

Булевая |

На усмотрение администратора |

Редактируемое имя пользователя |

Если включено, то имя пользователя можно будет отредактировать, иначе оно будет доступным только для чтения. |

Булевая |

На усмотрение администратора |

Сброс пароля |

Показывает ссылку на странице входа для пользователя, по переходу на которую пользователь сможет восстановить свои данные для входа. |

Булевая |

На усмотрение администратора |

Запомнить меня |

Показать чекбокс на странице входа, чтобы разрешить пользователю запомнить вход в учетную запись в случае если браузерная сессия устареет. |

Булевая |

На усмотрение администратора |

Подтверждение E-mail |

Требует у пользователя подтвердить свой E-mail при первом входе в учетную запись. |

Булевая |

На усмотрение администратора |

Вход по E-mail |

Позволяет включить функцию использования email вместо логина. При этом невозможна аутентификация с помощью логина. |

Булевая |

На усмотрение администратора |

Дублирующиеся E-mail |

Разрешает разным пользователям иметь один и тот же E-mail. Изменение этой настройки также очистит пользовательский кэш. После выключения поддержки дублирующихся email рекомендуется вручную почистить в базе данных ограничения по E-mail существующим пользователям. |

Булевая |

На усмотрение администратора |

Требует SSL |

Позволяет выбрать какие запросы необходимо защищать с помощью SSL. |

Список с одним возможным вариантом значения |

Все запросы |

При включении функции "Сброс пароля", пользователям будет доступно восстановление своих учетных данных для входа в систему (если пользователь забудет пароль или потеряет генератор OTP).

Процесс сброса пароля:

Переключить "Сброс пароля" в настройках параметров входа realm в положение Включено.

Ссылка на сброс пароля отображена на странице входа в систему.

На рисунке ниже изображена форма ввода логина.

Нажмите на эту ссылку, чтобы ввести имя пользователя или адрес электронной почты и получить электронное письмо со ссылкой для сброса своих учетных данных

На рисунке ниже изображена форма "Забыли пароль?".

На рисунке ниже изображено окно аутентификации с информационным сообщением.

Когда пользователи нажимают на ссылку электронной почты, Keycloak просит их обновить свой пароль, и если настроен генератор OTP, Keycloak просит их перенастроить генератор OTP. В зависимости от требований безопасности организации, возможность, чтобы пользователи сбрасывали свой генератор OTP по электронной почте, может быть ограничена.

Чтобы изменить это, требуется выполнить следующие действия:

Выбрать пункт меню Аутентификация.

Перейти на вкладку Сценарии.

Выбрать сценарий сброса учетных данных.

На рисунке ниже изображено окно просмотра сценария аутентификации Reset_credentials.

Для отключения сброса OTP, необходимо установить для требования Reset OTP значение Disabled

Перейти на вкладку Требуемые действия. Убедиться, что обновление пароля включено.

Ключи#

Протоколы аутентификации требуют криптографических подписей и иногда шифрования. Для этого используются асимметричные пары ключей - Публичные и Приватные ключи.

Keycloak одновременно имеет одну активную пару ключей, но может иметь и несколько пассивных ключей. Активная пара ключей используется для создания новых подписей, а пассивные пары ключей могут использоваться для проверки предыдущих подписей. Это позволяет регулярно менять ключи без простоев и перерывов для пользователей.

При создании realm, автоматически генерируется пара ключей и самозаверяющий сертификат.

Обмен ключей

Рекомендуется регулярно менять ключи. Для этого рекомендуется начать с создания новых ключей с более высоким приоритетом, чем существующие активные ключи. Или создать новые ключи с тем же приоритетом, сделав предыдущие ключи пассивными.

После получения новых ключей все новые токены и файлы cookie будут подписываться новыми ключами. Когда пользователь аутентифицируется в приложении, cookie SSO обновляются новой подписью. При обновлении токенов OpenID Connect новые токены подписываются новыми ключами. Это означает, что со временем все cookie и токены будут использовать новые ключи, а через некоторое время старые ключи можно будет удалить.

Частота удаления старых ключей - это компромисс между безопасностью и уверенностью в том, что все файлы cookie и токены обновлены. Желательно создавать новые ключи каждые три-шесть месяцев и удалять старые ключи через один-два месяца после создания новых. Если пользователь был неактивен в период между добавлением новых и удалением старых ключей, ему придется пройти повторную аутентификацию.

Ротация ключей также применяется к автономным токенам. Чтобы убедиться, что они обновлены, приложения должны обновить токены перед удалением старых ключей.

Активные#

Активные

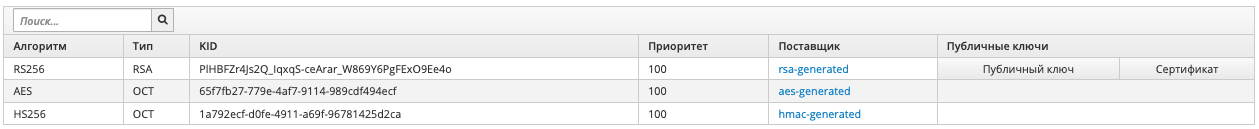

Ниже изображено окно просмотра активных ключей шифрования.

В таблице представлено детальное описание интерфейса просмотра активных ключей шифрования.

Наименование настройки |

Описание |

Тип настройки |

|---|---|---|

Алгоритм |

Алгоритм шифрования ключа |

Текстовое значение |

Тип |

Тип алгоритма |

Текстовое значение |

Kid |

Ключ |

Текстовое значение |

Приоритет |

Приоритетность ключа (зависит от провайдера) |

Текстовое значение |

Поставщик |

Провайдер, выпустивший ключ. |

Текстовое значение |

Публичные ключи |

Возможность посмотреть публичные ключи, принадлежащие конкретному ключу шифрования (при наличии). |

Кнопки просмотра |

Поиск |

Поле для поиска |

Поле для поиска |

Пассивные#

Пассивные

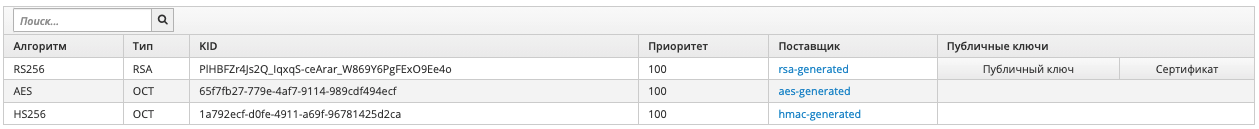

Ниже изображено окно просмотра пассивных ключей шифрования.

В таблице представлено детальное описание интерфейса просмотра пассивных ключей шифрования.

Наименование настройки |

Описание |

Тип настройки |

|---|---|---|

Алгоритм |

Алгоритм шифрования ключа |

Текстовое значение |

Тип |

Тип алгоритма |

Текстовое значение |

Kid |

Ключ |

Текстовое значение |

Приоритет |

Приоритетность ключа (зависит от провайдера) |

Текстовое значение |

Поставщик |

Провайдер, выпустивший ключ. |

Текстовое значение |

Публичные ключи |

Возможность посмотреть публичные ключи, принадлежащие конкретному ключу шифрования (при наличии). |

Кнопки просмотра |

Поиск |

Поле для поиска |

Поле для поиска |

Отключенные#

Деактивированные.

Ниже изображено окно просмотра отключенных ключей шифрования.

В таблице представлено детальное описание интерфейса просмотра отключенных ключей шифрования.

Наименование настройки |

Описание |

Тип настройки |

|---|---|---|

Алгоритм |

Алгоритм шифрования ключа |

Текстовое значение |

Тип |

Тип алгоритма |

Текстовое значение |

Kid |

Ключ |

Текстовое значение |

Приоритет |

Приоритетность ключа (зависит от провайдера) |

Текстовое значение |

Поставщик |

Провайдер, выпустивший ключ. |

Текстовое значение |

Публичные ключи |

Возможность посмотреть публичные ключи, принадлежащие конкретному ключу шифрования (при наличии). |

Кнопки просмотра |

Поиск |

Поле для поиска |

Поле для поиска |

Поставщики#

Провайдеры ключей шифрования.

Окно просмотра провайдеров#

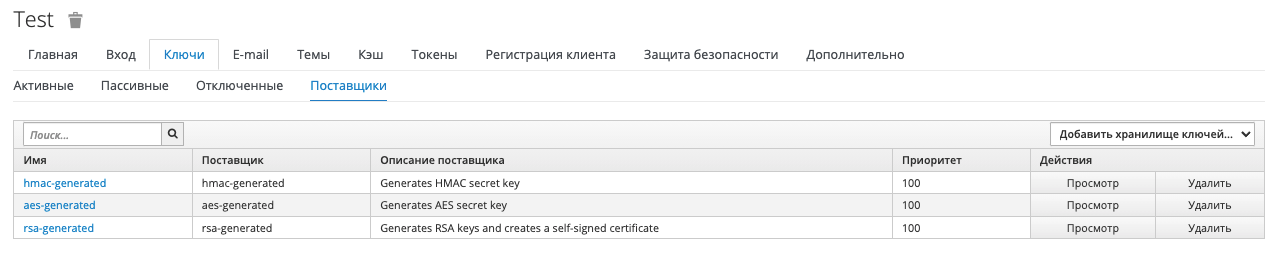

Ниже изображено окно просмотра провайдеров ключей шифрования.

В таблице представлено детальное описание интерфейса просмотра провайдеров ключей шифрования.

Наименование настройки |

Описание |

Тип настройки |

|

|---|---|---|---|

Имя |

Системное наименование провайдера |

Текстовое значение |

|

Поставщик |

Общее наименование провайдера |

Текстовое значение |

|

Описание поставщика |

Описание провайдера |

Текстовое значение |

|

Приоритет |

Приоритетность |

Числовое значение |

|

Поиск |

Поле для поиска |

Поле для поиска |

|

Действия |

Возможные действия с провайдером |

Кнопки с возможностью нажатия |

|

Просмотр |

Окно редактирования провайдера |

Кнопка |

|

Удалить |

Удалить поставщика |

Кнопка |

|

Добавить хранилище ключей |

Позволяет добавить провайдера ключей шифрования |

Список с возможными значениями |

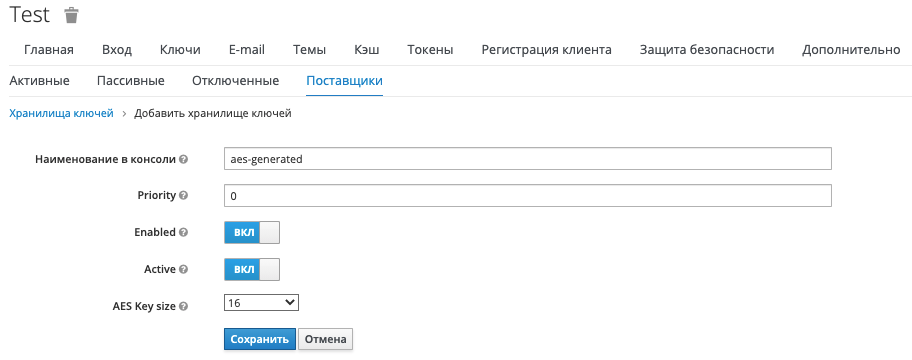

aes-generated#

Ниже изображено окно добавления поставщика хранилища ключей aes-generated

В таблице представлено детальное описание интерфейса настройки поставщика хранилища ключей aes-generated.

Наименование настройки |

Тип настройки |

|

|---|---|---|

Наименование в консоли |

Отображаемое имя службы, связанное с консолью администратора. |

Текстовое значение |

Priority |

Приоритет для поставщика |

Числовое значение |

Enabled |

Установить флаг если ключ включен |

Булевая |

Active |

Установить, можно ли использовать ключи для подписи |

Булевая |

AES Key size |

Размер в байтах для сгенерированного AES Key. Size 16 для AES-128, Size 24 для AES-192 и Size 32 для AES-256. ПРЕДУПРЕЖДЕНИЕ: в некоторых реализациях JDK не допускаются ключи размером более 128 бит. |

Выпадающий список |

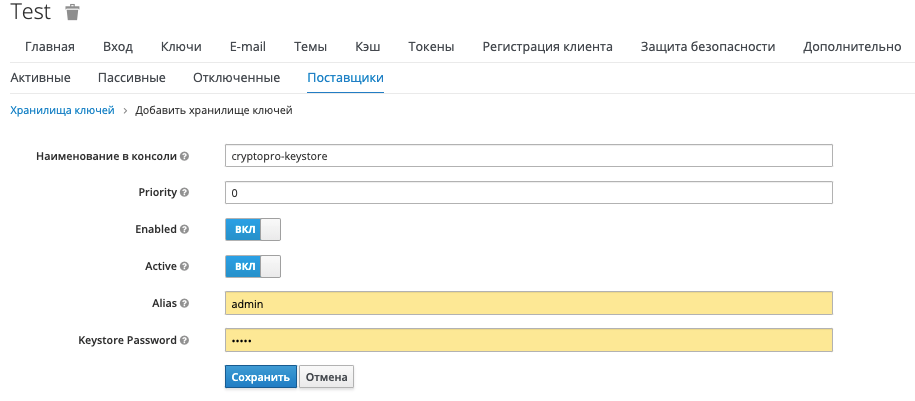

cryptopro-keystore#

Ниже изображено окно добавления поставщика хранилища ключей cryptopro-keystore

В таблице представлено детальное описание интерфейса настройки поставщика хранилища ключей cryptopro-keystore.

Наименование настройки |

Описание |

Тип настройки |

|---|---|---|

Наименование в консоли |

Отображаемое имя службы, связанное с консолью администратора. |

Текстовое значение |

Priority |

Приоритет для поставщика |

Числовое значение |

Enabled |

Установить флаг если ключ включен |

Булевая |

Active |

Установить, можно ли использовать ключи для подписи |

Булевая |

Alias |

Синоним (ID) keystore |

Текстовое значение |

Keystore Password |

Пароль для keystore |

Текстовое значение |

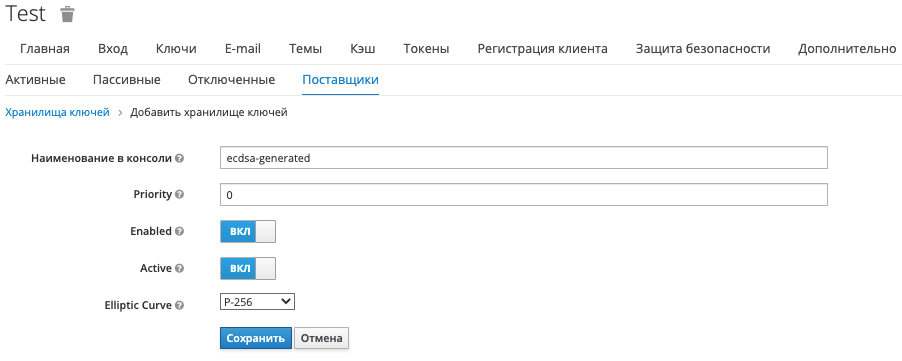

ecdsa-generated#

Ниже изображено окно добавления поставщика хранилища ключей ecdsa-generated

В таблице представлено детальное описание интерфейса настройки поставщика хранилища ключей ecdsa-generated.

Наименование настройки |

Описание |

Тип настройки |

|---|---|---|

Наименование в консоли |

Отображаемое имя службы, связанное с консолью администратора. |

Текстовое значение |

Priority |

Приоритет для поставщика |

Числовое значение |

Enabled |

Установить флаг если ключ включен |

Булевая |

Active |

Установить, можно ли использовать ключи для подписи |

Булевая |

Elliptic Curve |

Эллиптическая кривая, используемая в ECDSA |

Выпадающий список |

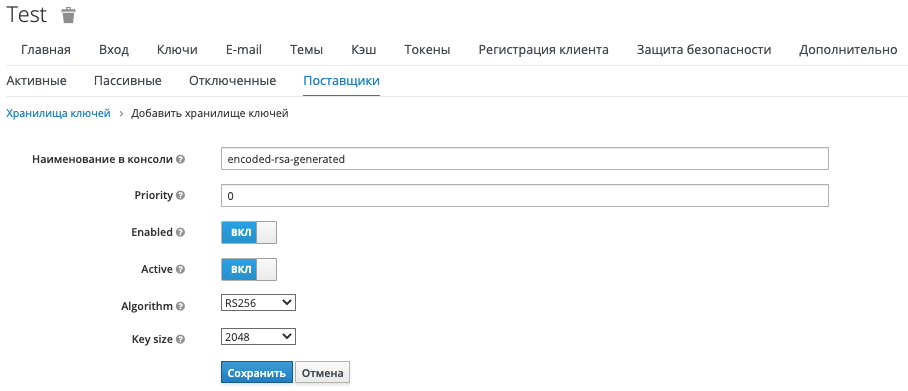

encoded-rsa-generated#

Ниже изображено окно добавления поставщика хранилища ключей encoded-rsa-generated

В таблице представлено детальное описание интерфейса настройки поставщика хранилища ключей encoded-rsa-generated.

Наименование настройки |

Описание |

Тип настройки |

|---|---|---|

Наименование в консоли |

Отображаемое имя службы, связанное с консолью администратора. |

Текстовое значение |

Priority |

Приоритет для поставщика |

Числовое значение |

Enabled |

Установить флаг если ключ включен |

Булевая |

Active |

Установить, можно ли использовать ключи для подписи |

Булевая |

Algorithm |

Предполагаемый алгоритм для ключа |

Выпадающий список |

Key size |

Размер для сгенерированных ключей |

Выпадающий список |

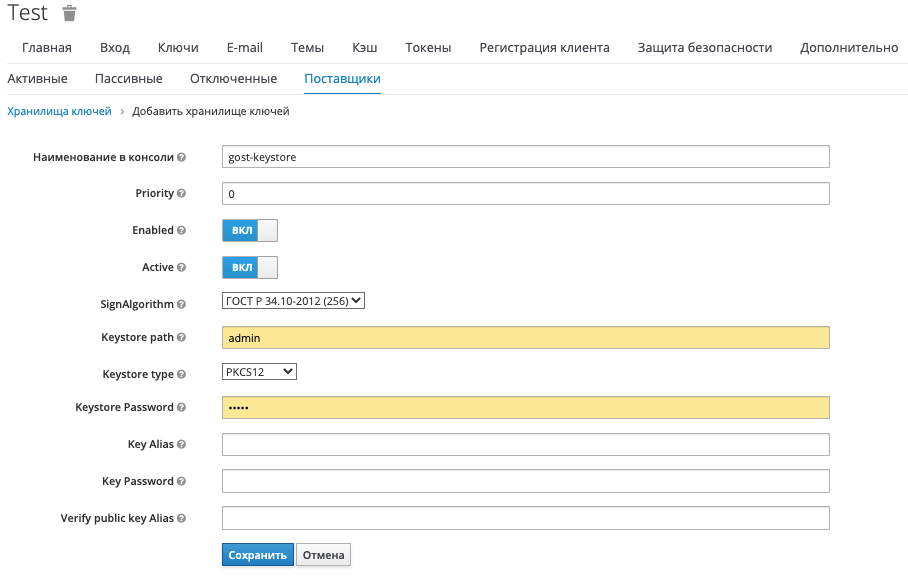

gost-keystore#

Ниже изображено окно добавления поставщика хранилища ключей gost-keystore

В таблице представлено детальное описание интерфейса настройки поставщика хранилища ключей gost-keystore.

Наименование настройки |

Описание |

Тип настройки |

|---|---|---|

Наименование в консоли |

Отображаемое имя службы, связанное с консолью администратора. |

Текстовое значение |

Priority |

Приоритет для поставщика |

Числовое значение |

Enabled |

Установить флаг если ключ включен |

Булевая |

Active |

Установить, можно ли использовать ключи для подписи |

Булевая |

SignAlgorithm |

Предполагаемый алгоритм для ключа |

Выпадающий список |

Keystore path |

Путь к хранилищу ключей |

Текстовое значение |

Keystore type |

Тип хранилища ключей |

Выпадающий список |

Keystore Password |

Пароль для хранилища ключей |

Текстовое значение |

Key Alias |

Псевдоним для закрытого ключа |

Текстовое значение |

Key Password |

Пароль для ключа |

Текстовое значение |

Verify public key Alias |

Псевдоним для подтвержденного публичного ключа |

Текстовое значение |

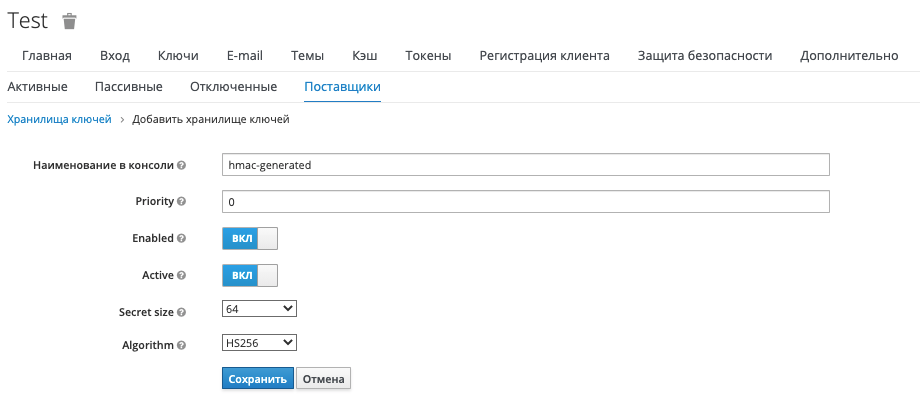

hmac-generated#

Ниже изображено окно добавления поставщика хранилища ключей hmac-generated

В таблице представлено детальное описание интерфейса настройки поставщика хранилища ключей hmac-generated.

Наименование настройки |

Описание |

Тип настройки |

|---|---|---|

Наименование в консоли |

Отображаемое имя службы, связанное с консолью администратора. |

Текстовое значение |

Priority |

Приоритет для поставщика |

Числовое значение |

Enabled |

Установить флаг если ключ включен |

Булевая |

Active |

Установить, можно ли использовать ключи для подписи |

Булевая |

Secret size |

Размер в байтах для сгенерированного секрета |

Выпадающий список |

Algorithm |

Предполагаемый алгоритм для ключа |

Выпадающий список |

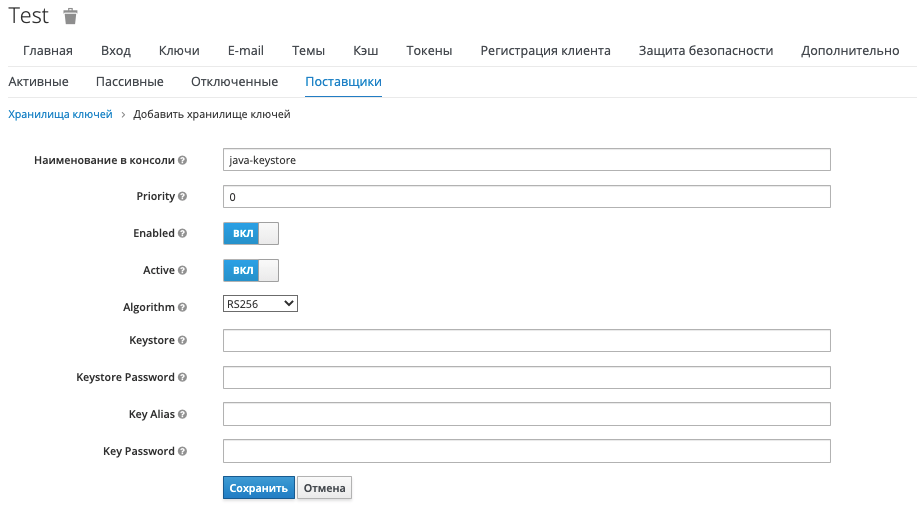

java-keystore#

Ниже изображено окно добавления поставщика хранилища ключей java-keystore

В таблице представлено детальное описание интерфейса настройки поставщика хранилища ключей java-keystore.

Наименование настройки |

Описание |

Тип настройки |

|---|---|---|

Наименование в консоли |

Отображаемое имя службы, связанное с консолью администратора. |

Текстовое значение |

Priority |

Приоритет для поставщика |

Числовое значение |

Enabled |

Установить флаг если ключ включен |

Булевая |

Active |

Установить, можно ли использовать ключи для подписи |

Булевая |

Algorithm |

Предполагаемый алгоритм для ключа |

Выпадающий список |

Keystore |

Путь к файлу ключей |

Текстовое значение |

Keystore Password |

Пароль для ключей |

Текстовое значение |

Key Alias |

Псевдоним для закрытого ключа |

Текстовое значение |

Key Password |

Пароль для закрытого ключа |

Текстовое значение |

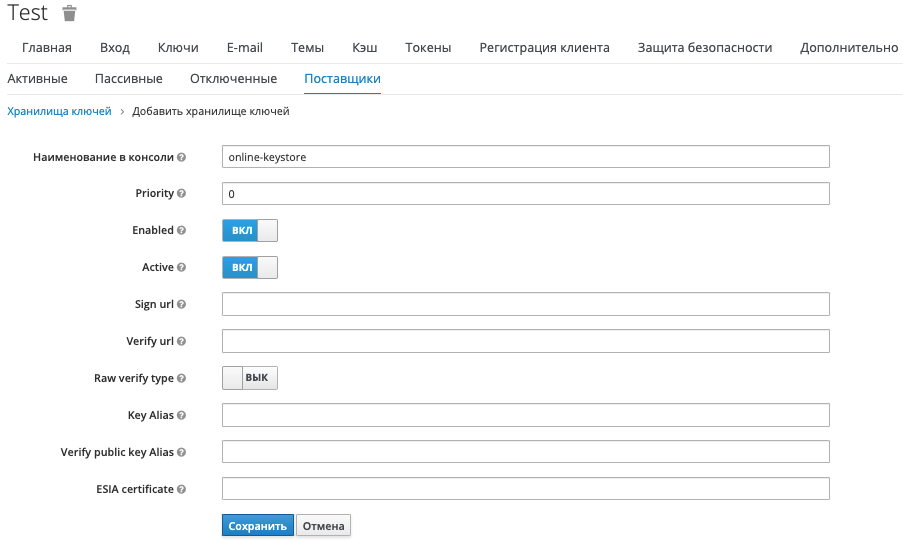

online-keystore#

Ниже изображено окно добавления поставщика хранилища ключей online-keystore

В таблице представлено детальное описание интерфейса настройки поставщика хранилища ключей online-keystore.

Наименование настройки |

Описание |

Тип настройки |

|---|---|---|

Наименование в консоли |

Отображаемое имя службы, связанное с консолью администратора. |

Текстовое значение |

Priority |

Приоритет для поставщика |

Числовое значение |

Enabled |

Установить флаг если ключ включен |

Булевая |

Active |

Установить, можно ли использовать ключи для подписи |

Булевая |

Sign url |

Url-адрес входа в службу DIGS. Например, http://sign-service.mycompany.ru/ufs-sign-application/v1/sign/cms/tech |

Текстовое значение |

Verify url |

Проверьте URL-адрес службы DIGS. Например, http://sign-service.mycompany.ru/ufs-sign-application/v1/checkSign/cms |

Текстовое значение |

Raw verify type |

Флаг для RAW типа проверки. Если флаг включен, URL-адрес проверки должен указывать на RAW URL-адрес проверки (например, http://sign-service.mycompany.ru/ufs-sign-application/v1/checkSign/raw) |

Булевая |

Key Alias |

Псевдоним для закрытого ключа |

Текстовое значение |

Verify public key Alias |

Псевдоним для открытого ключа |

Текстовое значение |

ESIA certificate |

X.509 (PEM) ESIA сертификат отправляет в DIGS запрос. Например, MIIIMTCCB96gAwIBAgIQY8WCANar… |

Текстовое значение |

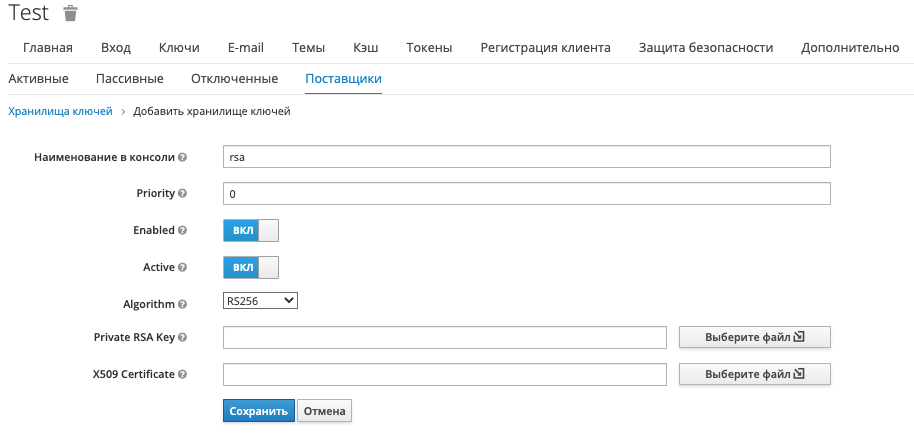

rsa#

Ниже изображено окно добавления поставщика хранилища ключей rsa

В таблице представлено детальное описание интерфейса настройки поставщика хранилища ключей rsa.

Наименование настройки |

Описание |

Тип настройки |

|---|---|---|

Наименование в консоли |

Отображаемое имя службы, связанное с консолью администратора. |

Текстовое значение |

Priority |

Приоритет для поставщика |

Числовое значение |

Enabled |

Установить флаг если ключ включен |

Булевая |

Active |

Установить, можно ли использовать ключи для подписи |

Булевая |

Algorithm |

Предполагаемый алгоритм для ключа |

Выпадающий список |

Private RSA Key |

Закрытый ключ RSA, закодированный в формате PEM |

Текстовое значение |

X509 Certificate |

X509 Сертификат, закодированный в формате PEM |

Текстовое значение |

rsa-generated#

Ниже изображено окно добавления поставщика хранилища ключей rsa-generated

В таблице представлено детальное описание интерфейса настройки поставщика хранилища ключей rsa-generated.

Наименование настройки |

Описание |

Тип настройки |

|---|---|---|

Наименование в консоли |

Отображаемое имя службы, связанное с консолью администратора. |

Текстовое значение |

Priority |

Приоритет для поставщика |

Числовое значение |

Enabled |

Установить флаг если ключ включен |

Булевая |

Active |

Установить, можно ли использовать ключи для подписи |

Булевая |

Algorithm |

Предполагаемый алгоритм для ключа |

Выпадающий список |

Key size |

Размер для сгенерированного ключа |

Выпадающий список |

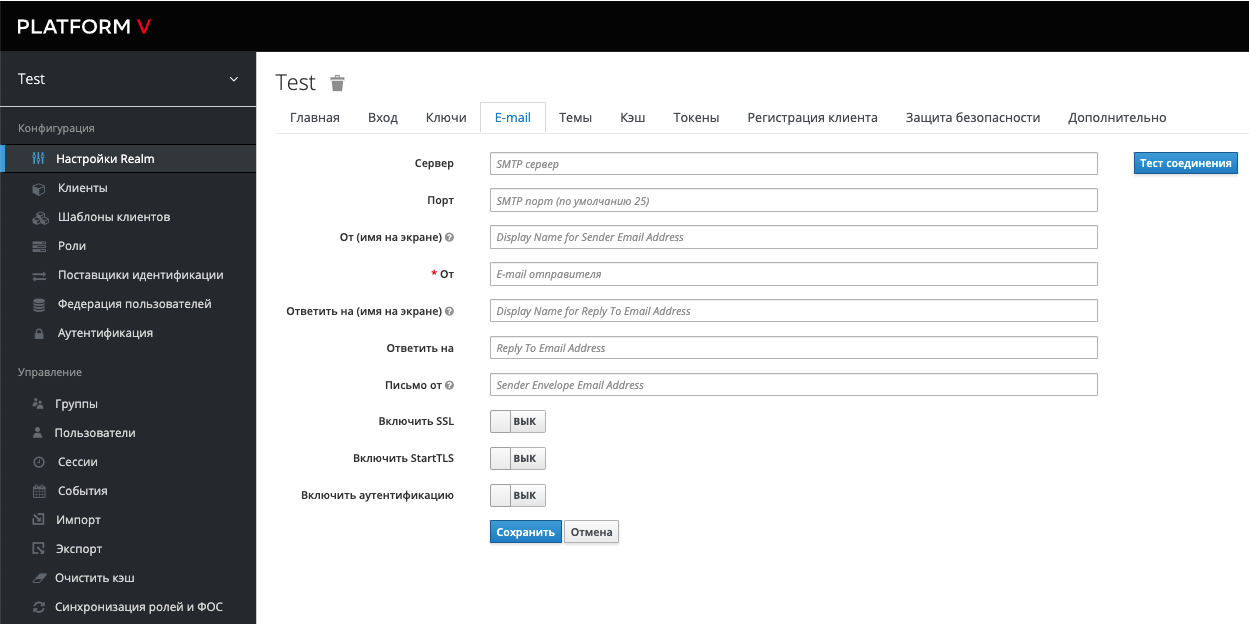

Email#

Настройки отправки email - писем от имени KeyCloak.SE.

Keycloak отправляет электронные письма пользователям для проверки их адреса электронной почты, когда пользователи забывают свои пароли или когда администратору необходимо получать уведомления о событии на сервере. Чтобы разрешить Keycloak отправлять электронные письма, необходимо предоставить Keycloak настройки SMTP-сервера. Это настраивается для каждого realm. Для настройки необходимо перейти в пункт меню "Настройки realm" слева и далее на вкладку "Email".

Ниже изображено окно настройки SMTP соединения.

В таблице представлено детальное описание интерфейса настройки SMTP соединения.

Наименование настройки |

Описание |

Тип настройки |

Рекомендованное значение |

|---|---|---|---|

Сервер |

Хост SMTP протокола |

Текстовая |

|

Порт |

Порт SMTP протокола |

Текстовая |

Если не заполнен, то выставляется автоматически 25 |

От (имя на экране) |

Понятное пользователю имя в поле "От" в письме |

Текстовая |

|

От |

E-mail отправителя |

Текстовая |

|

Ответить на (имя на экране) |

Отображаемое имя при ответе на письмо. Позволяет настроить удобные для пользователя псевдонимы адресов электронной почты (необязательно). Если не задать обычный адрес электронной почты, он будет отображаться в почтовых клиентах. |

Текстовая |

|

Ответить на |

E-mail при ответе письма. Обозначает адрес, используемый для SMTP-заголовка ответа на отправленные письма (необязательно). Если не задано, будет использоваться обычный адрес электронной почты |

Текстовая |

|

Письмо от. Обозначает адрес возврата, используемый для SMTP-заголовка обратного пути для отправленных писем (необязательно). |

Адрес электронной почты для сообщений |

Текстовая |

|

Включить SSL |

Функция включения SSL |

Булевая |

|

Включить StartTLS |

Функция включения StartTLS |

Булевая |

|

Включить аутентификацию |

Функция включения аутентификации при отправке email |

Булевая |

Поскольку электронные письма используются для восстановления имен пользователей и паролей, рекомендуется использовать SSL или TLS, особенно если SMTP-сервер находится во внешней сети. Чтобы включить SSL, требуется нажать Включить SSL или включить TLS (рекомендуется нажать Включить TLS). Скорее всего, также потребуется изменить порт (порт по умолчанию для SSL/TLS - 465).

Если SMTP-сервер требует аутентификации, то нажать Включить аутентификацию и ввести имя пользователя и пароль. Значение поля Пароля может ссылаться на значение из внешнего хранилища.

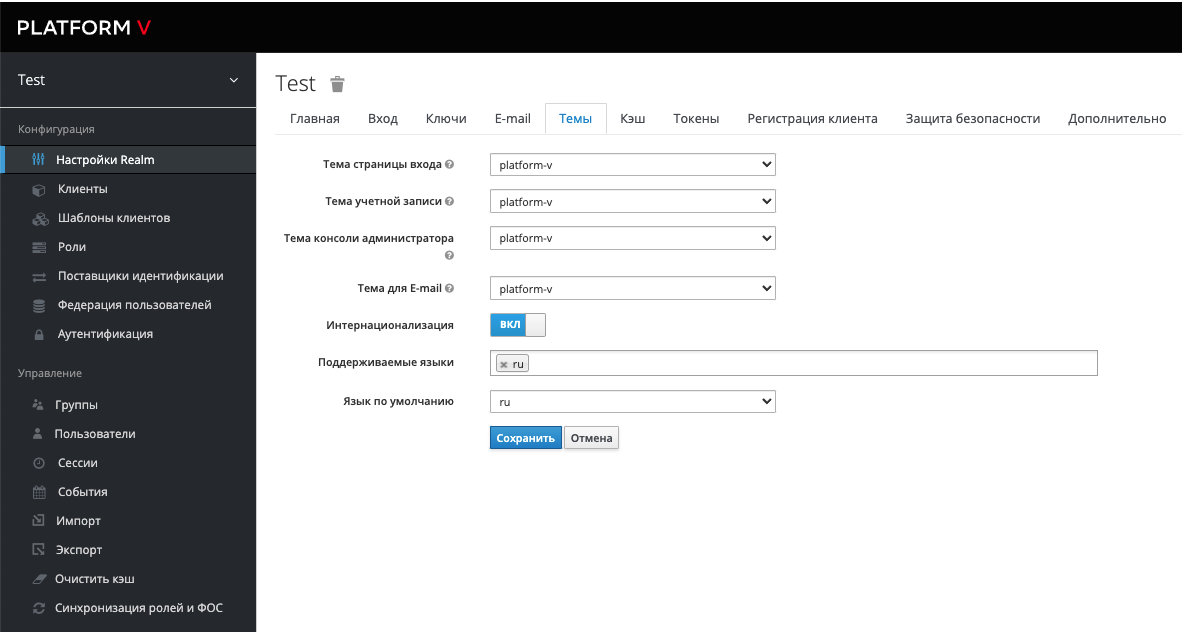

Темы#

Стиль форм KeyCloak.SE

Темы позволяют изменить внешний вид и ощущение любого пользовательского интерфейса в KeyCloak.SE. Темы настраиваются для каждого realm.

Ниже изображено окно настройки стиля форм KeyCloak.SE.

В таблице представлено детальное описание интерфейса настройки стиля форм KeyCloak.SE.

Наименование настройки |

Описание |

Тип настройки |

|---|---|---|

Тема страницы входа |

Выбрать тему для страниц входа, временного одноразового пароля (OTP), выдачи разрешений, регистрации и восстановления пароля. |

Список с возможностью выбора |

Тема учетной записи |

Выбрать тему для управления учетной записью пользователя. |

Список с возможностью выбора |

Тема консоли администратора |

Выбрать тему для консоли администратора. |

Список с возможностью выбора |

Тема для E-mail |

Выбрать тему для E-mail, которые будут отсылаться с сервера. |

Список с возможностью выбора |

Интернационализация |

Включение функции поддержки различных локализаций |

Булевая |

Поддерживаемые языки |

Список поддерживаемых локализаций |

Список значений |

Язык по умолчанию |

Базовая локализация (запускающаяся автоматически) |

Список с возможностью выбора |

Каждый экран пользовательского интерфейса интернационализирован в Keycloak. Язык по умолчанию - английский, но если включить переключатель интернационализации на вкладке Тема, это позволит выбрать, какие языки требуется поддерживать и какой будет язык по умолчанию. В следующий раз, когда пользователь войдет в систему, он сможет выбрать язык на странице входа, который будет использоваться для экранов входа, пользовательского интерфейса управления учетными записями пользователей и Консоли администратора.

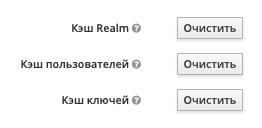

Кэш#

KeyCloak.SE кэширует в памяти все, что может, в пределах возможностей JVM и/или ограничений, на которые настроено. Если база данных KeyCloak.SE изменяется третьей стороной (например, DBA) вне рамок REST API или консоли администратора сервера, есть вероятность, что часть кэша в памяти может оказаться неактуальной.

Ниже изображено окно очистки кэша.

В таблице представлено детальное описание интерфейса очистки кэша.

Наименование настройки |

Описание |

Тип настройки |

|---|---|---|

Кэш Realm |

Очистка кэша Realm |

Кнопка |

Кэш пользователей |

Очистка кэша пользователей |

Кнопка |

Кэш ключей |

Очистка кэша ключей шифрования |

Кнопка |

Токены#

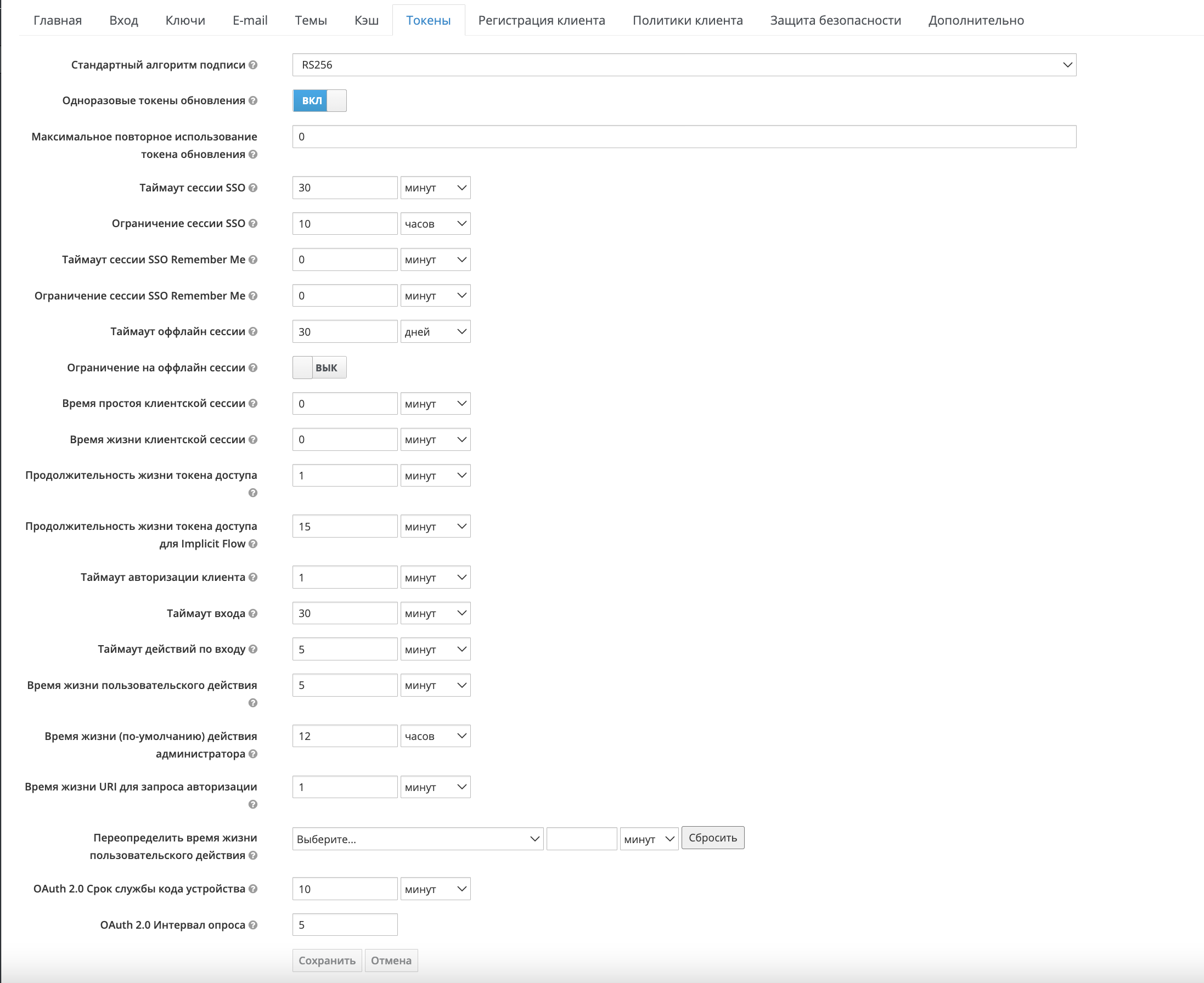

Настройки формирования токена.

Keycloak включает управление тайм-аутами сессии, cookie и токенов через вкладку Токены в меню Настройки Realm.

Ниже изображен интерфейс настройки формирования токена.

В таблице представлено детальное описание интерфейса настройки формирования токена.

Наименование настройки |

Описание |

Тип настройки |

Рекомендуемое значение |

|---|---|---|---|

Стандартный алгоритм подписи |

Стандартный алгоритм, используемый для подписи токенов реалма |

Список с возможностью выбора |

|

Одноразовые токены обновления |

Если включено, то токены обновления могут быть использованы один раз. Иначе токен отзываться не будет и может использоваться многократно. |

Булевая |

Включено |

Максимальное повторное использование токена обновления |

Максимальное количество раз токен обновления может быть использован повторно. Когда используется другой токен, отзыв происходит немедленно. |

Числовое значение |

0 |

Тайм-аут сессии SSO |

Допустимое время бездействия сессии. По истечении этого времени токены и браузерные сессии становятся невалидными. |

Число в минутах/часах/днях |

15 минут |

Ограничение сессии SSO |

Максимальное время до того, как истечет сессия. По истечении этого времени токены и браузерные сессии становятся невалидными. |

Число в минутах/часах/днях |

|

Тайм-аут сессии SSO Remember Me |

Допустимое время бездействия сессии Remember Me. По истечении этого времени токены и браузерные сессии становятся невалидными. Если не установлено, используется значение тайм-аута стандартной сессии SSO |

Число в минутах/часах/днях |

|

Ограничение сессии SSO Remember Me |

Максимальное время до того, как истечет сессия с опцией Remember me. По истечении этого времени токены и браузерные сессии становятся невалидными. Если не установлено, используется значение ограничения стандартной сессии SSO |

Число в минутах/часах/днях |

|

Тайм-аут оффлайн сессии |

Допустимое время бездействия оффлайн сессии. Вам необходимо использовать оффлайн токен для обновления хотя бы раз за этот период, иначе сессия истечет. |

Число в минутах/часах/днях |

|

Ограничение на оффлайн сессии |

Функция позволяет включить ограничение максимального времени "жизни" сессии в автономном доступе. |

Булевая |

|

Время простоя клиентской сессии |

Время, в течение которого клиентской сессии разрешен простой до истечения срока ее действия. Токены становятся недействительными по истечении срока действия клиентской сессии. Если не задано, то используется стандартное SSO значение простоя сессии |

Число в минутах/часах/днях |

0 |

Время жизни клиентской сессии |

Время жизни до истечения клиентской сессии. Токены становятся недействительными по истечении срока действия клиентской сессии. Если не задано, то используется стандартное SSO максимальное значение сессии. |

Число в минутах/часах/днях |

0 |

Продолжительность жизни токена доступа |

Максимальное время действия токена доступа. Значение рекомендуется устанавливать как можно ближе к тайм-ауту SSO. |

Число в минутах/часах/днях |

5 минут |

Продолжительность жизни токена доступа для Implicit Flow |

Максимальное время действия токена доступа после того как сессия токена OpenID Connect Implicit Flow истекла. Это значение рекомендуется установить как можно ближе к тайм-ауту SSO. Нет возможности обновить токен во время Implicit Flow, поэтому этот тайм-аут отличается от 'Продолжительности жизни токена доступа' |

Число в минутах/часах/днях |

15 минут |

Тайм-аут авторизации клиента |

Максимальное время клиента для завершения протокола access token. Обычно устанавливается равным 1-ой минуте. |

Число в минутах/часах/днях |

|

Тайм-аут входа |

Тайм-аут входа. |

Число в минутах/часах/днях |

5 минут |

Тайм-аут действий по входу |

Максимальное время, за которое пользователь должен выполнить и завершить действие после входа. Например, обновление пароля или конфигурация одноразового временного пароля. |

Число в минутах/часах/днях |

5 минут и более |

Время жизни пользовательского действия |

Максимальное время до того, как действие, отправленное пользователем (например, забыл пароль от почты), истекает. Рекомендуется устанавливать это значение небольшим, потому что ожидается, что пользователь отреагирует на собственное событие быстро. |

Число в минутах/часах/днях |

5 минут |

Время жизни (по умолчанию) действия администратора |

Максимальное время до того, как действие, отправленное пользователю администратором, истекает. Рекомендуется устанавливать это значение большим, чтобы позволить администраторам отправлять email'ы пользователям, которые находятся в офлайне. Тайм-аут по умолчанию может быть предопределен прямо перед выдачей токена |

Число в минутах/часах/днях |

|

Время жизни URI для запроса авторизации |

Число, представляющее время жизни URI запроса в минутах или часах, значение по умолчанию равно 1 минуте. |

Число в минутах/часах/днях |

1 минута |

Переопределить время жизни пользовательского действия |

Переопределить максимальное время (по умолчанию) до того, как действие отправленное пользователем (например, забыл пароль от почты), истечет для определенного действия. Рекомендуется устанавливать значение небольшим, потому что ожидается, что пользователь отреагирует на собственное событие быстро. |

Число в минутах/часах/днях |

|

OAuth 2.0 Срок службы кода устройств |

Максимальное время до истечения срока действия кода устройства и пользовательского кода. Это значение должно быть достаточно длительным, чтобы его можно было использовать (позволяя пользователю извлекать свое вторичное устройство, переходить по ссылке для верификации данных, входить в систему и т.д.), Но должно быть достаточно коротким, чтобы ограничить удобство использования кода, полученного для фишинга. |

Число в минутах/часах/днях |

10 минут |

OAuth 2.0 Интервал опроса |

Минимальное количество времени в секундах, которое клиент должен ожидать между запросами к endpoint токена. |

Число |

5 |

Для тайм-аутов простоя существует двухминутный промежуток времени, в течение которого сеанс активен. Например, если установлено время ожидания 30 минут, то до истечения сеанса пройдет 32 минуты.

Это действие необходимо для некоторых сценариев в средах кластеров и центров обработки данных, где токен обновляется на одном узле кластера незадолго до истечения срока действия, а другие узлы кластера ошибочно считают сеанс истекшим, поскольку они еще не получили сообщение об успешном обновлении от обновляющего узла.

Регистрация клиента#

Токены первичного доступа#

Позволяет создавать инициализирующие общие токены доступа для клиентов (с определенным сроком жизни).

Ниже изображено окно представления токенов первичного доступа.

В таблице представлено детальное описание интерфейса представления токенов первичного доступа.

Наименование настройки |

Описание |

Тип настройки |

|---|---|---|

ID |

Идентификатор токена |

Текстовое значение |

Создано |

Дата и время создания токена |

Текстовое значение |

Истекает |

Дата истечения срока действия токена |

Текстовое значение |

Счетчик |

Счетчик клиентов, которых можно создать с помощью этого токена |

Текстовое значение |

Счетчик остатка |

Счетчик остатка клиентов, которых можно создать с помощью этого токена |

Текстовое значение |

Действия |

Кнопка действия: Удалить - удаляет выбранный токен первичного доступа |

Кнопка |

Создать |

Кнопка для создания токена первичного доступа |

Кнопка |

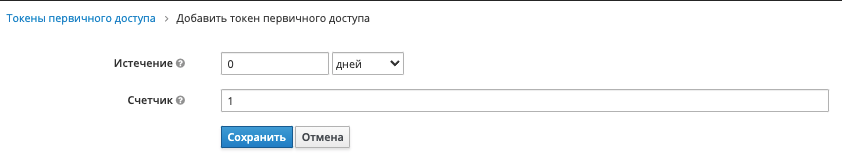

Создать токен первичного доступа#

Ниже изображено окно добавления токена первичного доступа.

В таблице представлено детальное описание интерфейса добавления токена первичного доступа.

Наименование настройки |

Описание |

Тип настройки |

|---|---|---|

Истечение |

Определяет, как долго токен будет оставаться валидным |

Число в секундах/минутах/часах/днях |

Счетчик |

Определяет, как много клиентов может быть создано с помощью этого токена |

Текстовое значение |

Политики регистрации клиента#

Политики анонимного доступа.

Эти политики будут использоваться, когда сервис регистрации клиента вызывается неаутентифицированным запросом. Это означает, что запрос не содержит ни токена первичного доступа ни Bearer токена.

Политики аутентифицированного доступа.

Эти политики будут использоваться, когда сервис регистрации клиента вызывается аутентифицированным запросом. Это означает, что запрос содержит токен первичного доступа или Bearer токен.

Ниже изображено окно представления политик регистрации клиента.

В таблице представлено детальное описание интерфейса политик регистрации клиента.

Наименование настройки |

Описание |

Тип настройки |

|

|---|---|---|---|

Наименование политики |

Наименование политики |

Число в секундах/минутах/часах/днях |

|

ID службы |

ID службы |

Текстовое значение |

|

Действия |

Возможные действия по управлению политиками анонимного/аутентифицированного доступа |

Кнопки |

|

Редактировать |

Редактировать |

Кнопка |

|

Удалить |

Удалить |

Кнопка |

|

Добавить поставщика |

Выпадающий список |

Добавить поставщика

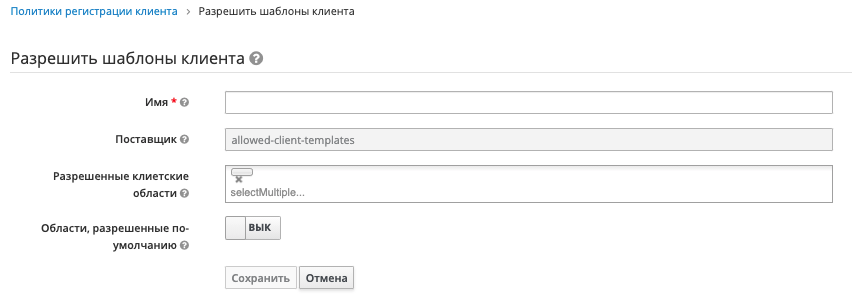

allowed-client-templates#

Когда включен, то позволяет указать разрешенный список клиентских областей, которые будут доступны в представлении зарегистрированного (или обновленного) клиента.

Ниже изображено окно настройки политики регистрации клиента allowed-client-templates.

В таблице представлено детальное описание интерфейса настройки политики регистрации клиента allowed-client-templates.

Наименование настройки |

Описание |

Тип настройки |

|---|---|---|

Имя |

Отображаемое наименование политики |

Текстовое значение |

Поставщик |

Когда включен, то позволяет указать разрешенный список клиентских областей, которые будут доступны в представлении зарегистрированного (или обновленного) клиента). По умолчанию: allowed-client-templates |

Текстовое значение |

Разрешенные клиентские области |

Разрешенный список клиентских областей, которые могут быть использованы зарегистрированными новыми клиентами. Попытка зарегистрировать клиента с некоторыми клиентскими областями, которые отсутствуют в разрешеном списке, будет отклонена. по умолчанию, разрешенный список либо пуст или содержит лишь стандартные клиентские области (основанные на свойстве "Области, разрешенные по умолчанию") |

Выпадающий список с возможностью выбора нескольких значений |

Области, разрешенные по умолчанию |

Если включено, то новым клиентам будет позволено клиентские области, упомянутые как клиентские области реалма по умолчанию, или опциональные клиентские области реалма. |

Булевая |

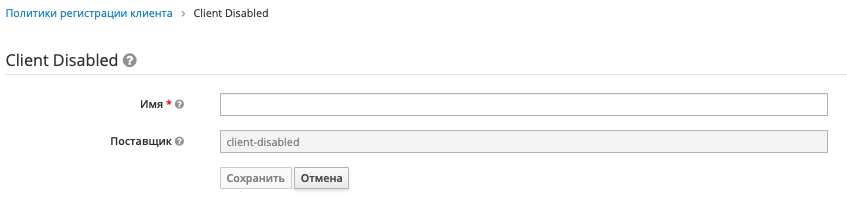

client-disabled#

Если политика присутствует, то вновь зарегистрированный клиент будет отключен, и администратору необходимо вручную его включить.

Ниже изображено окно настройки политики регистрации клиента client-disabled.

В таблице представлено детальное описание интерфейса настройки политики регистрации клиента client-disabled.

Наименование настройки |

Описание |

Тип настройки |

|---|---|---|

Имя |

Отображаемое наименование политики |

Текстовое значение |

Поставщик |

Если политика присутствует, то вновь зарегистрированный клиент будет отключен, и администратору необходимо вручную включить). По умолчанию: client-disabled |

Текстовое значение |

scope#

Если присутствует, то у вновь зарегистрированного клиента не будет разрешена полная область действия.

Ниже изображено окно настройки политики регистрации клиента scope.

В таблице представлено детальное описание интерфейса настройки политики регистрации клиента scope.

Наименование настройки |

Описание |

Тип настройки |

|---|---|---|

Имя |

Отображаемое наименование политики |

Текстовое значение |

Поставщик |

Если присутствует, то у вновь зарегистрированного клиента не будет разрешена полная область действия. По умолчанию: scope |

Текстовое значение |

max-clients#

Не позволяет регистрировать клиентов больше установленного предельного значения.

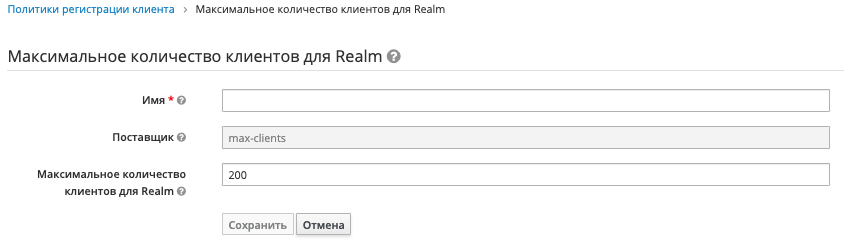

Ниже изображено окно настройки политики регистрации клиента max-clients.

В таблице представлено детальное описание интерфейса настройки политики регистрации клиента max-clients.

Наименование настройки |

Описание |

Тип настройки |

|---|---|---|

Имя |

Отображаемое наименование политики |

Текстовое значение |

Поставщик |

Не позволяет регистрировать клиентов больше установленного предельного значения. По умолчанию: max-clients |

Текстовое значение |

Максимальное количество клиентов для Realm |

Не позволяет регистрировать клиентов больше установленного предельного значения. |

Числовое значение |

allowed-protocol-mappers#

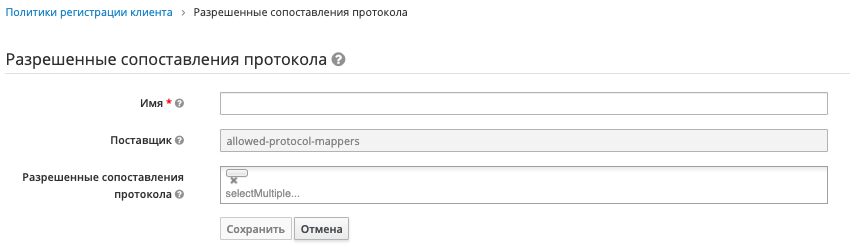

Позволяет указать разрешенные шаблоны протоколов сопоставления, которые будут доступны в представлении зарегистрированного (или обновленного) клиента.

Ниже изображено окно настройки политики регистрации клиента allowed-protocol-mappers.

В таблице представлено детальное описание интерфейса настройки политики регистрации клиента allowed-protocol-mappers.

Наименование настройки |

Описание |

Тип настройки |

|---|---|---|

Имя |

Отображаемое наименование политики |

Текстовое значение |

Поставщик |

Позволяет указать разрешенные шаблоны протоколов сопоставления, которые будут доступны в представлении зарегистрированного (или обновленного) клиента. По умолчанию: allowed-protocol-mappers |

Текстовое значение |

Разрешенные сопоставления протокола |

Белый список разрешенных поставщиков сопоставления протокола. Если есть попытка регистрации клиента, который содержит какие-либо сопоставления протокола, которые не находятся в белом списке, то регистрация таких клиентов будет отклонена. |

Выпадающий список с возможностью выбора нескольких значений |

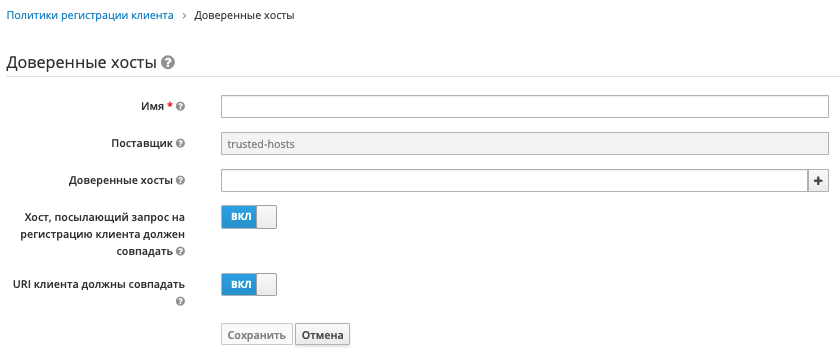

trusted-hosts#

Позволяет указать, с каких хостов пользователь может зарегистрироваться, и какие URI перенаправления может использовать клиент в своей конфигурации.

Ниже изображено окно настройки политики регистрации клиента trusted-hosts.

В таблице представлено детальное описание интерфейса настройки политики регистрации клиента trusted-hosts.

Наименование настройки |

Описание |

Тип настройки |

|---|---|---|

Имя |

Отображаемое наименование политики |

Текстовое значение |

Поставщик |

Позволяет указать, с каких хостов пользователь может зарегистрироваться и какие URI перенаправления может использовать клиент в своей конфигурации. По умолчанию: trusted-hosts |

Текстовое значение |

Доверенные хосты |

Список хостов, которые являются доверенными и которым разрешено вызывать службу регистрации клиентов и/или использоваться в качестве значений клиентских URI. Могут использоваться имена хостов или IP-адреса. Если использовать звездочку в начале (например, '*.example.com' ), то доверенным будет весь домен example.com. |

Текстовое поле с возможностью выбора нескольких значений |

Хост, посылающий запрос на регистрацию клиента должен совпадать |

Если включено, то любой запрос на сервис регистрации клиентов разрешен только если он передан из доверенного хоста или домена. |

Булевая |

URI клиента должны совпадать |

Если включено, то все клиентские URI (URI переадресации и прочие) разрешены только если они совпадают с доверенным хостом или доменом. |

Булевая |

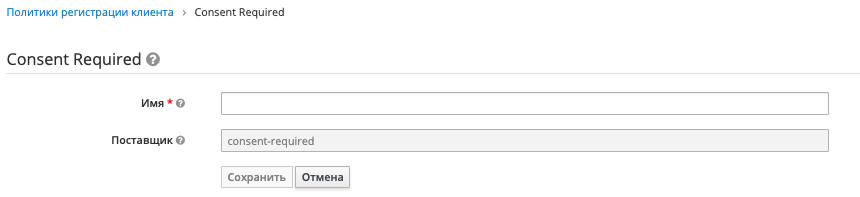

consent-required#

При наличии у вновь зарегистрированного клиента всегда будет включен переключатель "Требуется согласие".

Ниже изображено окно настройки политики регистрации клиента consent-required

В таблице представлено детальное описание интерфейса настройки политики регистрации клиента consent-required.

Наименование настройки |

Описание |

Тип настройки |

|---|---|---|

Имя |

Отображаемое наименование политики |

Текстовое значение |

Поставщик |

При наличии у вновь зарегистрированного клиента всегда будет включен переключатель "Требуется согласие". |

Текстовое значение |

Политики клиента#

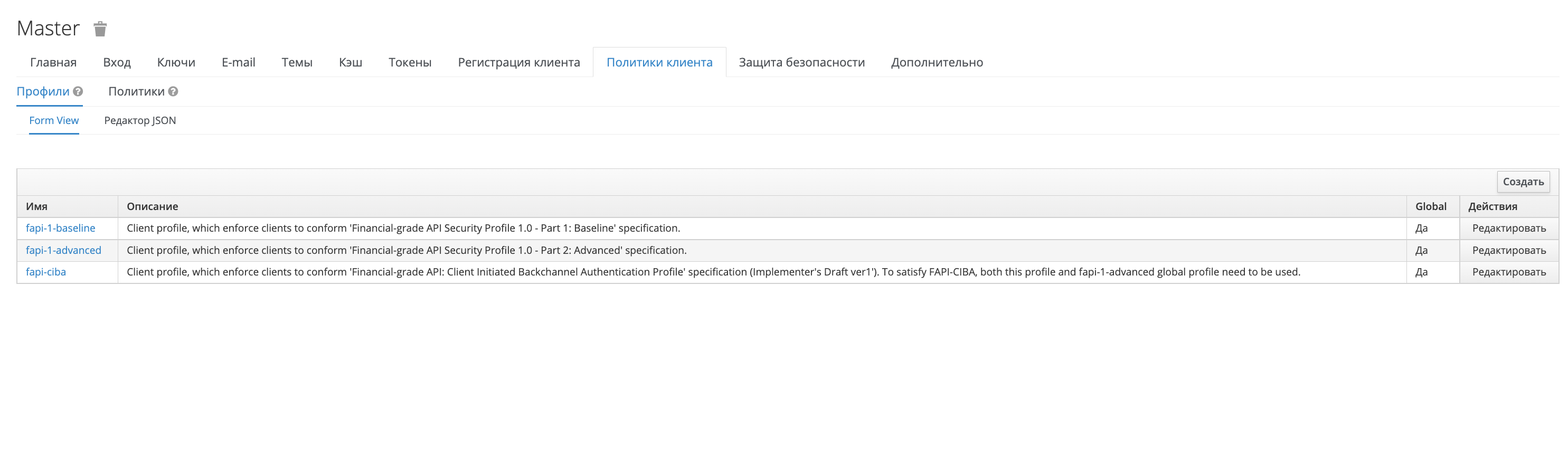

Ниже изображено окно настройки Политик клиента.

Профили#

Профиль клиента позволяет установить набор исполнителей, которые применяются для различных действий, выполняемых с клиентом. Действия могут быть действиями администратора, например, создание или обновление клиента, или действиями пользователя, например, аутентификация клиента.

Form View#

В таблице представлено детальное описание интерфейса профиля политик клиента Form View.

Наименование настройки |

Описание |

|---|---|

fapi-1-baseline |

Client profile, which enforce clients to conform 'Financial-grade API Security Profile 1.0 - Part 1: Baseline' specification. |

fapi-1-advanced |

Client profile, which enforce clients to conform 'Financial-grade API Security Profile 1.0 - Part 2: Advanced' specification. |

fapi-ciba |

Client profile, which enforce clients to conform 'Financial-grade API: Client Initiated Backchannel Authentication Profile' specification (Implementer's Draft ver1'). To satisfy FAPI-CIBA, both this profile and fapi-1-advanced global profile need to be used. |

Редактор JSON#

{

"profiles": [],

"globalProfiles": [

{

"name": "fapi-1-baseline",

"description": "Client profile, which enforce clients to conform 'Financial-grade API Security Profile 1.0 - Part 1: Baseline' specification.",

"executors": [

{

"executor": "secure-session",

"configuration": {}

},

{

"executor": "pkce-enforcer",

"configuration": {

"auto-configure": true

}

},

{

"executor": "secure-client-authenticator",

"configuration": {

"allowed-client-authenticators": [

"client-jwt",

"client-secret-jwt",

"client-x509"

],

"default-client-authenticator": "client-jwt"

}

},

{

"executor": "secure-client-uris",

"configuration": {}

},

{

"executor": "consent-required",

"configuration": {

"auto-configure": true

}

},

{

"executor": "full-scope-disabled",

"configuration": {

"auto-configure": true

}

}

]

},

{

"name": "fapi-1-advanced",

"description": "Client profile, which enforce clients to conform 'Financial-grade API Security Profile 1.0 - Part 2: Advanced' specification.",

"executors": [

{

"executor": "secure-session",

"configuration": {}

},

{

"executor": "confidential-client",

"configuration": {}

},

{

"executor": "secure-client-authenticator",

"configuration": {

"allowed-client-authenticators": [

"client-jwt",

"client-x509"

],

"default-client-authenticator": "client-jwt"

}

},

{

"executor": "secure-client-uris",

"configuration": {}

},

{

"executor": "secure-request-object",

"configuration": {

"available-period": "3600",

"verify-nbf": true

}

},

{

"executor": "secure-response-type",

"configuration": {

"auto-configure": true,

"allow-token-response-type": false

}

},

{

"executor": "secure-signature-algorithm",

"configuration": {

"default-algorithm": "PS256"

}

},

{

"executor": "secure-signature-algorithm-signed-jwt",

"configuration": {

"require-client-assertion": false

}

},

{

"executor": "consent-required",

"configuration": {

"auto-configure": true

}

},

{

"executor": "full-scope-disabled",

"configuration": {

"auto-configure": true

}

},

{

"executor": "holder-of-key-enforcer",

"configuration": {

"auto-configure": true

}

}

]

},

{

"name": "fapi-ciba",

"description": "Client profile, which enforce clients to conform 'Financial-grade API: Client Initiated Backchannel Authentication Profile' specification (Implementer's Draft ver1'). To satisfy FAPI-CIBA, both this profile and fapi-1-advanced global profile need to be used.",

"executors": [

{

"executor": "secure-ciba-req-sig-algorithm",

"configuration": {

"default-algorithm": "PS256"

}

},

{

"executor": "secure-ciba-session",

"configuration": {}

},

{

"executor": "secure-ciba-signed-authn-req",

"configuration": {

"available-period": "3600"

}

}

]

}

]

}

Политики#

Политика клиента позволяет привязывать профили клиентов к различным условиям, чтобы указать, когда именно принудительно выполняется поведение, указанное исполнителями конкретного профиля клиента.

Form View#

Ниже изображено окно настройки политики клиента Form View.

Редактор JSON#

{

"policies": []

}

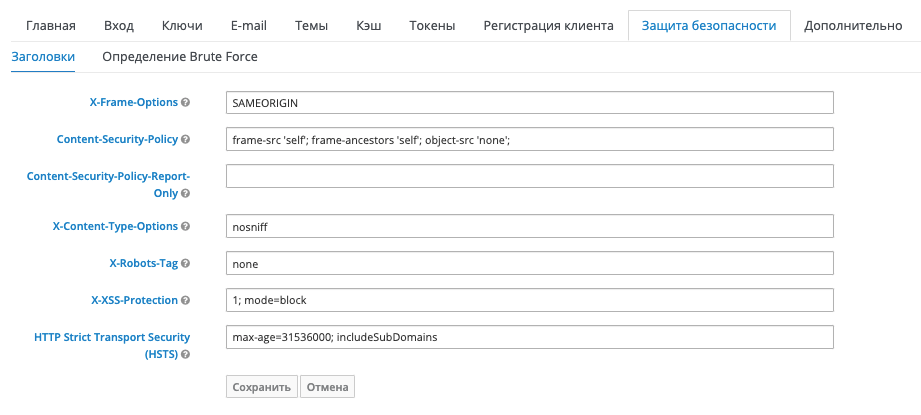

Защита безопасности#

Заголовки#

Ниже изображено окно настройки определения Заголовков.

В таблице представлено детальное описание интерфейса настройки определения Заголовков.

Наименование настройки |

Описание |

Тип настройки |

Рекомендуемое значение |

|---|---|---|---|

X-Frame-Options |

Значение по умолчанию не позволяет страницам быть включенными в iframe сторонних сайтов (перейдите по ссылке для получения дополнительной информации) |

Текстовая |

SAMEORIGIN |

Content-Security-Policy |

Значение по умолчанию не позволяет страницам быть включенными в iframe сторонних сайтов (перейдите по ссылке для получения дополнительной информации) |

Текстовая |

|

Content-Security-Policy-Report-Only |

Указывает политики безопасности с целью защиты (но без применения), позволяет тренироваться разработчикам. |

Текстовая |

|

X-Content-Type-Options |

Директива, позволяющая защитить MIME - типы. Также включает CORS для MIME - типов. |

Текстовая |

nosniff |

X-Robots-Tag |

HTTP - заголовок, позволяющий серверу сообщать ботам поисковых систем инструкции по индексации страницы даже без загрузки содержимого самой страницы. |

Текстовая |

none |

X-XSS-Protection |

Этот заголовок настраивает Cross-site scripting (XSS) фильтр в браузере. Используя поведение по умолчанию, браузер будет предотвращать рендеринг страницы, когда обнаружится XSS атака (нажмите на строку для доп. информации) |

Текстовая |

|

HTTP Strict Transport Security (HSTS) |

Заголовок Strict-Transport-Security HTTP указывает браузеру всегда использовать HTTPs. Увидев этот заголовок однажды, браузер будет заходить на сайт через HTTPs, в течении определенного времени (1 год), включая поддомены. |

Текстовая |

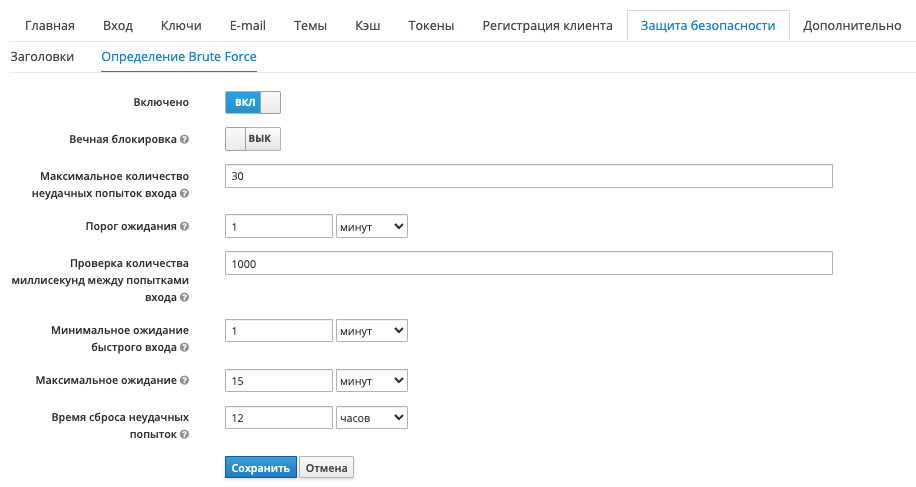

Определение Brute Force#

Ниже изображено окно настройки определения Brute Force.

В таблице представлено детальное описание интерфейса настройки определения Brute Force и даны рекомендуемые значения настроек.

Наименование настройки |

Описание |

Тип настройки |

Рекомендуемое значение |

|---|---|---|---|

Включено |

Включена ли проверка Brute Force |

Булевая |

Включено |

Вечная блокировка |

Блокирует пользователя навсегда, когда пользователь достигает максимального количества неверных попыток входа |

Булевая |

Выключено |

Максимальное количество неудачных попыток входа |

Количество неудачных попыток входа до блокировки пользователя. |

Численное значение |

5 |

Порог ожидания |

Если порог ошибок превышен, сколько времени пользователь будет заблокирован? |

Число в минутах/часах/днях |

30 минут |

Проверка количества миллисекунд между попытками входа |

Если попытки аутентификации происходят слишком часто, то пользователя необходимо заблокировать. |

Численное значение |

1000 |

Минимальное ожидание быстрого входа |

Как долго ждать после неудачной попытки быстрого входа. |

Число в минутах/часах/днях |

1 минут |

Максимальное ожидание |

Максимальное время, на которое пользователь будет заблокирован. |

Число в минутах/часах/днях |

90 минут |

Время сброса неудачных попыток |

Через какое время счетчик неудачных попыток будет сброшен? |

Число в минутах/часах/днях |

12 часов |

Дополнительно#

События Аудит#

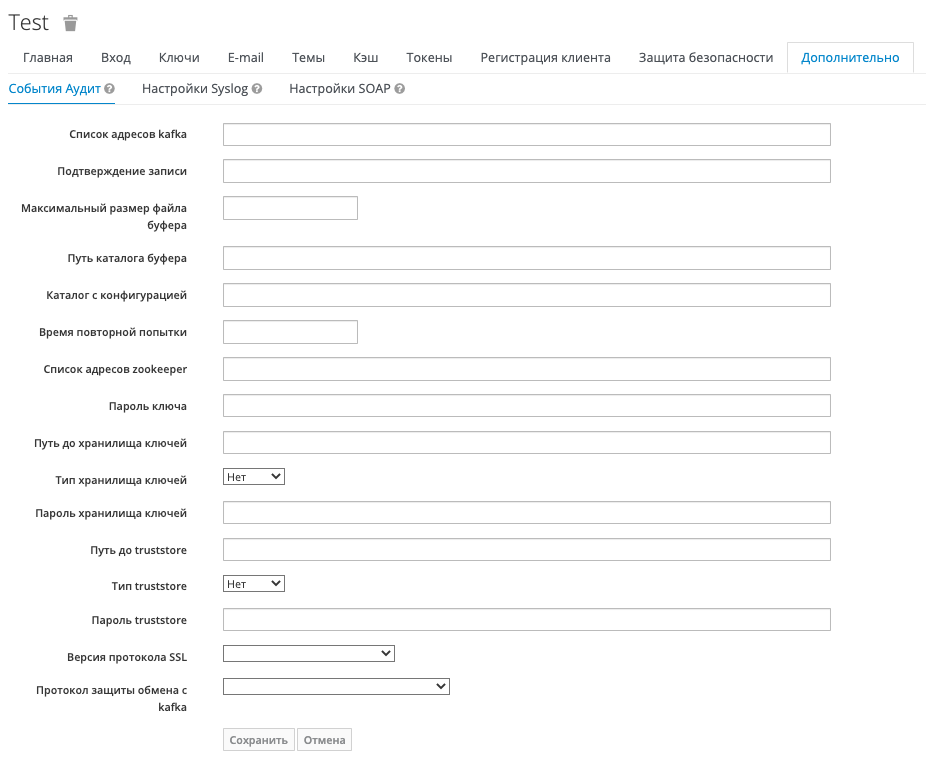

Ниже изображено окно настройки модуля отправки событий KeyCloak.SE в Platform V Audit.

В таблице представлено детальное описание интерфейса настройки модуля отправки событий KeyCloak.SE в Platform V Audit.

Наименование настройки |

Описание |

Тип настройки |

|---|---|---|

Список адресов kafka |

Список адресов экземпляров брокера Kafka, с которым работает ТС «Аудит2». Соответствует настройке kafka.producer.bootstrap.servers |

Текстовое значение |

Подтверждение записи |

Подтверждение записи для транспортного модуля. Возможные значения параметра: all — поставщик Kafka всегда ожидает подтверждения записи данных в минимально указанное количество реплик Kafka. Минимальное допустимое количество реплик указывается в настройках параметров сервиса Kafka. Соответствует настройке kafka.producer.acks |

Текстовое значение |

Максимальный размер файла буфера |

Максимальный размер файла буфера (XXXX_audit.data) в байтах для каждого прикладного модуля. Соответствует настройке buffer.maxSize |

Числовое значение |

Путь каталога буфера |

Абсолютный путь к существующему каталогу, в котором будет создан файл буфера. Соответствует настройке buffer.directory |

Текстовое значение |

Каталог с конфигурацией |

Путь до каталога с опциональными конфигурационными файлами модуля |

Текстовое значение |

Время повторной попытки |

Время повторной попытки отправки сообщения, если была неудачная отправка (в миллисекундах) |

Числовое значение |

Список адресов zookeeper |

Соответствует настройке zookeeper.connection.string |

Текстовое значение |

Пароль ключа |

Соответствует настройке kafka.producer.ssl.key.password |

Текстовое значение |

Путь до хранилища ключей |

Соответствует настройке kafka.producer.ssl.keystore. location |

Текстовое значение |

Тип хранилища ключей |

Соответствует настройке kafka.producer.ssl.keystore.type |

Выпадающий список |

Пароль хранилища ключей |

Соответствует настройке kafka.producer.ssl.keystore. password |

Текстовое значение |

Путь до truststore |

Соответствует настройке kafka.producer.ssl.truststore. location |

Текстовое значение |

Тип truststore |

Соответствует настройке kafka.producer.ssl.truststore.type |

Выпадающий список |

Пароль truststore |

Соответствует настройке kafka.producer.ssl.truststore. password |

Текстовое значение |

Версия протокола SSL |

Версия протокола безопасного соединения SSL. Соответствует настройке kafka.producer.ssl.protocol |

Выпадающий список |

Протокол защиты обмена с kafka |

Сопоставляется с audit.proxy.url |

Выпадающий список |

События Syslog#

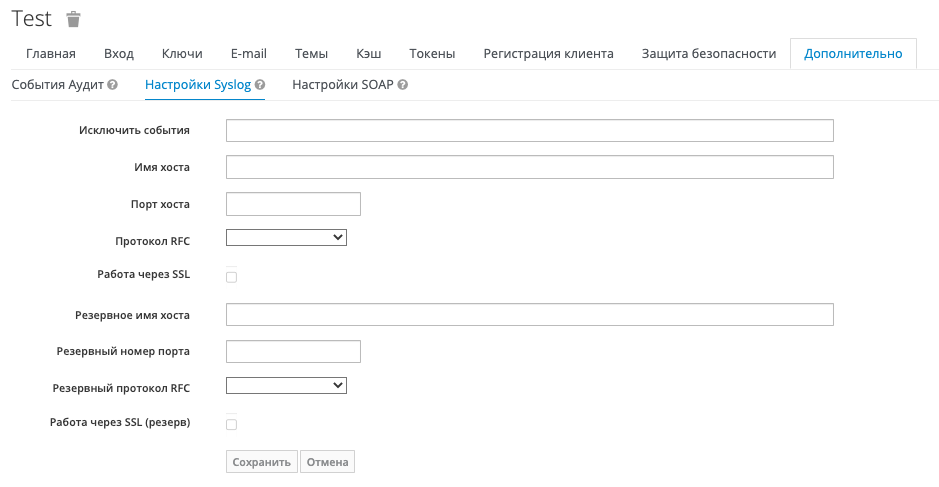

Ниже изображено окно настройки для передачи событий в Syslog.

В таблице представлено детальное описание интерфейса настройки передачи событий в Syslog.

Наименование настройки |

Описание |

Тип настройки |

|---|---|---|

Исключить события |

Список типов событий, которые не будут отправлены в Syslog (через запятую), например REFRESH_TOKEN |

Текстовое значение |

Имя хоста |

Имя хоста Syslog |

Текстовое значение |

Порт хоста |

Номер порта Syslog (от 0 до 65535), стандартный 514, с SSL 6915 |

Числовое значение |

Протокол RFC |

Протокол syslog-ng для передачи данных |

Выпадающий список |

Работа через SSL |

События будут передаваться по SSL |

Чекбокс |

Резервное имя хоста |

Резервное имя хоста Syslog (будет задействовано в случае недоступности основного канала) |

Текстовое значение |

Резервный номер порта |

Резервный номер порта Syslog (от 0 до 65535) (будет задействовано в случае недоступности основного канала) |

Числовое значение |

Резервный протокол RFC |

Резервный протокол syslog-ng для передачи данных |

Выпадающий список |

Работа через SSL (резерв) |

События будут передаваться по SSL (будет задействовано в случае недоступности основного канала) |

Чекбокс |

Настройки SOAP#

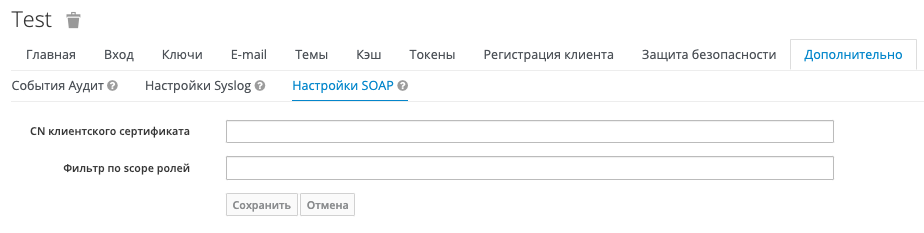

Ниже изображено окно Настройки SOAP-интерфейса.

В таблице представлено детальное описание интерфейса настройки SOAP-интерфейса.

Наименование настройки |

Описание |

Тип настройки |

|---|---|---|

CN клиентского сертификата |

Список допустимых CN клиентского сертификата (при mTLS) через "", "*" - отключить проверку |

Текстовое значение |

Фильтр по scope ролей |

Фильтр по scope ролей, попадающих под синхронизацию через API. Это префикс роли realm или клиента client_id/prefix. Пример: "platformauth, EFS, PlatformAuth-Proxy/" |

Текстовое значение |

Параметры сессии#

Ниже изображено окно настройки ограничения числа сессий.

В таблице представлено детальное описание интерфейса настройки ограничения числа сессий.

Наименование настройки |

Описание |

Тип настройки |

|---|---|---|

Ограничение числа сессий |

Этот параметр ограничивает число возможных сессий пользователя |

Числовое значение |

Srp6a#

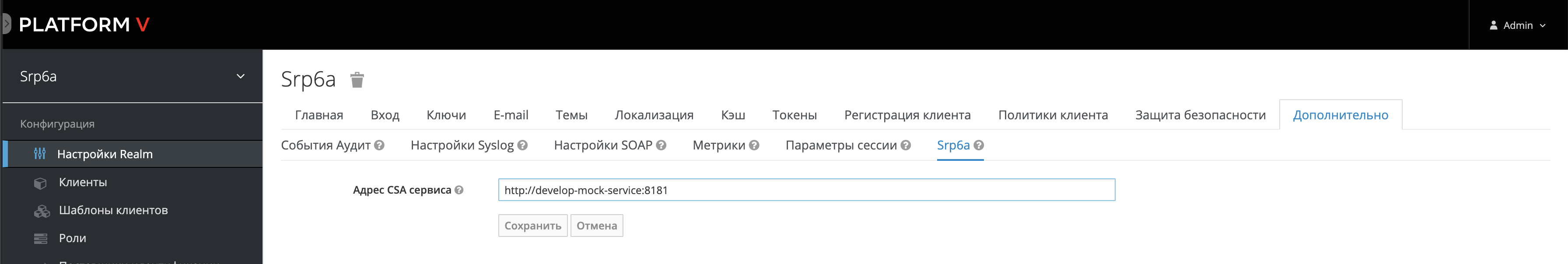

Ниже изображено окно настройки SRP6a.

В таблице представлено детальное описание интерфейса настройки работы по протоколу SRP6a.

Наименование настройки |

Описание |

Тип настройки |

|---|---|---|

Адрес CSA сервиса |

Адрес CSA сервиса |

Текстовое значение |