Руководство по установке#

Введение#

Назначение документа#

Настоящий документ представляет собой набор инструкций для установки компонента Сервис предоставления справочных данных (LNSE).

Документ предназначен для:

установки LNSE при первом развертывании на продуктивной или иной площадке;

обновления LNSE на продуктивной или иной площадке.

Основные понятия#

Обозначения, сокращения, термины и определения приведены в перечне Термины и определения.

Системные требования#

LNSE реализован в виде набора микросервисов, с размещением прикладной логики в контейнерах под управлением среды контейнеризации. Для хранения обрабатываемых LNSE данных используется реляционная БД.

Настройки безопасности окружения и перечень платформенных (дополнительных внешних) продуктов, используемых для установки, настройки и контроля в конечной информационной системе, в которую интегрируется компонент LNSE, выбираются при разработке конечной информационной системы, исходя из характера обрабатываемой в ней информации и иных требований информационной безопасности, предъявляемых к ней.

Системное программное обеспечение#

Ниже представлены категории системного программного обеспечения (далее — ПО), которые обязательны или опциональны для установки, настройки, контроля и функционирования компонента LNSE. В каждой категории перечислены все поддерживаемые продукты сторонних правообладателей. Отдельно обозначены варианты, которые рекомендует АО «СберТех» (маркировка «Рекомендовано» в столбце «Продукт, функциональная совместимость с которым подтверждена»). Клиенту необходимо выбрать один из продуктов в каждой категории, исходя из условий использования конечной информационной системы.

Категория ПО |

Обязательность установки |

Наименование ПО |

Версия |

Продукт, функциональная совместимость с которым подтверждена |

Описание |

|---|---|---|---|---|---|

Операционная система |

Да |

ОС Альт 8 СП |

10.0 и выше |

Рекомендовано. Правообладателем АО «СберТех» также рекомендована ОС — Platform V SberLinux OS Server, см. раздел Платформенные зависимости настоящего Руководства по установке |

ОС контейнеров для запуска модулей компонента |

Red Hat Enterprise Linux |

7.9 и выше |

Опционально. Правообладателем АО «СберТех» также рекомендована ОС — Platform V SberLinux OS Server, см. раздел Платформенные зависимости настоящего Руководства по установке |

|||

Среда контейнеризации |

Да |

1.25 и выше |

Опционально. Правообладателем АО «СберТех» рекомендована среда контейнеризации — Platform V DropApp (K8S), см. раздел Платформенные зависимости настоящего Руководства по установке |

Платформа контейнеризации для запуска компонентов сервиса |

|

Командная строка |

Да |

Kubectl |

Версия, соответствующая версии Kubernetes |

Рекомендовано |

Интерфейс командной строки для управления средой контейнеризации, являющийся его составной частью, устанавливаемой на рабочей станции |

Средство контейнеризации |

Да |

20.10 и выше |

Рекомендовано |

Инструмент для автоматизации работы с контейнерами |

|

Инструмент сборки, тестирования, развертывания контейнеризированных приложений |

Да |

2.387 и выше |

Рекомендовано |

Сервер автоматизации, используемый для внедрения непрерывной интеграции и непрерывной доставки (CI/CD) для проектов программного обеспечения |

|

Java-машина |

Да |

11 |

Рекомендовано |

Окружение для работы модулей компонента |

|

Сервер приложений |

Да |

9.0.41 и выше |

Рекомендовано |

СПО для тестирования, отладки и исполнения веб-приложений на основе Java |

|

Браузер |

Да |

Яндекс Браузер |

16.9 и выше |

Рекомендовано |

Браузер для входа в UI |

Брокер сообщений |

Да |

2.7.2 и выше |

Рекомендовано. Правообладателем АО «СберТех» также рекомендован брокер сообщений, основанный на Kafka, – Platform V Corax, см. раздел Платформенные зависимости настоящего Руководства по установке |

Событийный обмен сообщениями между модулями компонента, между смежными компонентами |

|

Инструмент управления проектом |

Да |

3.8 и выше |

Рекомендовано |

Фреймворк для автоматизации сборки проектов на основе описания их структуры в файлах на языке POM |

|

Сервис централизованного хранения репозиториев артефактов (хранилище артефактов) |

Да |

2.14 и выше |

Рекомендовано |

Интегрированная платформа для проксирования, хранения и управления зависимостями Java (Maven), образами, а также распространения ПО |

|

Nexus Repository Manager PRO |

2 и выше |

Опционально |

|||

Nexus Repository Manager OSS |

2 и выше |

Опционально |

|||

Сервис централизованного хранения репозиториев исходного кода |

Да |

15.0 и выше |

Рекомендовано |

Хранение конфигураций при автоматизированной установке |

|

Bitbucket |

7.6 и выше |

Опционально |

|||

Сервис интеграции и оркестрации микросервисов в облаке |

Да |

1.17 |

Рекомендовано. Правообладателем АО «СберТех» также рекомендован сервис интеграции и оркестрации микросервисов в облаке, основанный на Istio, – Platform V Synapse Service Mesh, см. раздел Платформенные зависимости настоящего Руководства по установке |

Сервис интеграции микросервисов в облаке |

|

Система мониторинга (сбор и хранение метрик) |

Нет |

2.31.0 и выше |

Рекомендовано. Правообладателем АО «СберТех» также рекомендован cервис для сбора прикладных и инфраструктурных метрик и отправки их в целевую систему хранения – Объединенный мониторинг Unimon Platform V Monitor, см. раздел Платформенные зависимости настоящего Руководства по установке |

Система для сбора и хранения численных метрик |

|

Система мониторинга (визуализация численных метрик) |

Нет |

2.5.0 и выше |

Опционально |

Система для визуализации численных метрик (предоставленных, например, Prometheus) |

|

Криптографическая библиотека |

Да |

OpenSSL |

1.1.1 и выше |

Рекомендовано |

Криптографическая библиотека |

Программа для обновления данных |

Да |

Liquibase |

4.24.0 и выше |

Рекомендовано |

Библиотека для отслеживания, управления и применения изменений схемы базы данных |

Система управления доступом к информационным ресурсам |

Да |

СУДИР |

Любая актуальная версия |

Опционально. Правообладателем АО «СберТех» также рекомендован компонент IAM Proxy (AUTH) продукта Platform V IAM SE (IAM), см. раздел Платформенные зависимости настоящего Руководства по установке |

Система управления доступом к информационным ресурсам |

Система создания, хранения и распространения секретов |

Нет |

1.11.0 |

Опционально |

Система, обеспечивающая безопасный и надежный способ создания, хранения и распространения секретов |

|

Secret Management System |

1.7.0 |

Опционально |

Пояснения к таблице

*

Да — категория ПО обязательна для функционирования Компонента (это означает, что Компонент не может выполнять свои основные функции без установки данной категории ПО).

Нет — категория ПО необязательна для функционирования Компонента (это означает, что Компонент может выполнять свои основные функции без установки данной категории ПО).

**Рекомендовано — рекомендованный правообладателем АО «СберТех» продукт.

Опционально — альтернативный по отношению к рекомендованному правообладателем АО «СберТех» продукт.

Подсказка

Для управления кластером среды контейнеризации необходим установленный клиент среды контейнеризации (Kubectl в составе Kubernetes) версии, соответствующей используемой версии Kubernetes.

Подсказка

Для управления ключами, сертификатами, выполнения шифрования и дешифровки секретов, используемых LNSE, рекомендуется использовать утилиту OpenSSL версии 1.1.1.

Подсказка

Для управления хранилищами ключей и сертификатов рекомендуется использовать утилиту Keytool (входит в состав OpenJDK).

Платформенные зависимости#

Для установки, настройки, контроля и функционирования компонента LNSE реализована интеграция с программными продуктами, правообладателем которых является АО «СберТех»:

Наименование продукта |

Обязательность установки |

Код |

Версия продукта |

Код и наименование компонента |

Описание |

Аналог других производителей**** |

|---|---|---|---|---|---|---|

Platform V SberLinux OS Core |

Да |

SLC |

9.2 |

CORE Базовая ОС |

ОС предназначена для безопасного развертывания сред контейнеризации с поддержкой масштабирования |

Альт 8 СП |

Platform V DropApp |

Да |

K8S |

1.2 и выше |

K8SC K8S Core |

Сервис для автоматизации развертывания, масштабирования и управления контейнерными приложениями |

Kubernetes |

Platform V DevOps Tools |

Да |

DOT |

1.4 и выше |

CDJE Deploy tools |

Сервис для развертывания и обновления компонентов, настройки и обслуживания инфраструктуры |

С аналогами других производителей компонент не тестировался |

Platform V Pangolin SE |

Да |

PSQ |

5.5.2, 5.5.3 |

PSQL Pangolin |

Система управления базами данных, основанная на PostgreSQL |

С аналогами других производителей компонент не тестировался |

Platform V Corax |

Да |

KFK |

7.272 и выше |

KFKA Corax |

Программный брокер сообщений, представляющий собой распределенную, отказоустойчивую, реплицированную и легко масштабируемую систему передачи сообщений, рассчитанную на высокую пропускную способность |

Apache Kafka |

Platform V Synapse Service Mesh |

Да |

SSM |

4.3.2 |

POLM Управление политиками |

Сервис для автоматизированной рассылки конфигураций политик управления трафиком, политик безопасности и прочих управляющих команд для сервисов «Граничный прокси» и «Сервисный прокси» |

Istio |

Да |

IGEG Граничный прокси |

Сервис для обеспечения управляемого вызова интеграционных сервисов прикладной части |

Istio |

|||

Да |

SVPX Сервисный прокси |

Сервис для маршрутизации и обеспечения безопасности трафика между приложениями |

Istio |

|||

Platform V Monitor |

Нет |

OPM |

4.1 и выше |

LOGA Журналирование |

Сервис для хранения лог-файлов |

С аналогами других производителей компонент не тестировался |

Нет |

MONA Объединенный мониторинг Unimon |

Сервис для сбора метрик и отправки их в целевую систему хранения |

Prometheus |

|||

Platform V Audit SE |

Нет |

AUD |

2.3 и выше |

AUDT Аудит |

Сервис для аудирования событий |

С аналогами других производителей компонент не тестировался |

Platform V IAM SE |

Да |

IAM |

1.4 и выше |

AUTH IAM Proxy |

Набор инструментов для управления доступом пользователей к информационным ресурсам |

СУДИР |

Да |

AUTZ Объединенный сервис авторизации (ОСА) |

Сервис для управления ролевыми моделями доступа пользователей, а также проверки наличия у них прав доступа |

С аналогами других производителей компонент не тестировался |

|||

Platform V Synapse Enterprise Integration |

Нет |

SEI |

2.9 и выше |

SRLS Synapse Rate Limiter |

Cервис ограничения (квотирования) входящих запросов |

С аналогами других производителей компонент не тестировался |

Пояснения к таблице

***

Да — компонент или продукт необходим для функционирования Компонента (это означает, что Компонент не может выполнять свои основные функции без установки данного компонента).

Нет — необязательный для функционирования Компонента компонент или продукт (это означает, что Компонент может выполнять свои основные функции без установки данного компонента).

****Рекомендуется установка программного продукта, правообладателем которого является АО «СберТех», при этом не исключена возможность (допускается правообладателем) использования аналога других производителей. Аналоги, в отношении которых продукт успешно прошел испытания и подтвердил свою работоспособность, указаны в разделе Системное программное обеспечение настоящего документа.

У LNSE реализована интеграция со следующими компонентами из состава продукта Platform V Frontend Std (#FS):

Наименование компонента |

Код |

Описание |

|---|---|---|

OTTS One-Time Password (OTP) / OTT |

OTTS |

Сервис для аутентификации и авторизации межсервисных взаимодействий |

OTT Sidecar |

OTSI |

Sidecar реализующий взаимодействие с сервисом OTTS |

PACMAN |

CFGA |

Сервис для хранения, управления и предоставления по запросу параметров конфигурации библиотек, сервисов и прикладных приложений |

ЕФС.Stand In |

STDE |

Сервис для управления топологией |

Клиентский модуль Stand-in |

STDM |

JAVA-API для получения потребителями сервисов топологии и репликации |

Стартовый менеджер |

SMGX |

Сервис является унифицированной точкой доступа к функциям фронтальной части компонентов |

Сессионные данные |

SUSD |

Сервис для создания сессий и хранения сессионных данных |

Библиотеки Сервиса Сессионных Данных |

SUSL |

Клиентский модуль Сессионных данных |

Внутренний шлюз ЕФС |

IAGW |

Сервис является точкой входа в сектор, маршрутизирует HTTP-запрос на определенный shard или реплику |

Журналирование ЕФС |

LOGE |

Сервис для хранения лог-файлов |

Прикладной мониторинг ЕФС |

MONE |

Сервис для сбора прикладных и инфраструктурных метрик |

Мониторинг клиентский модуль |

MONM |

Сервис для отправки полученных метрик |

Аудит ЕФС |

AUDE |

Сервис для регистрации событий информационной безопасности для фронтальных сервисов |

Объединенный клиентский модуль UNION |

AUDM |

Сервис для регистрации событий аудита |

Журналирование КМ |

LOGM |

Сервис для отправки и фильтрации логов |

PV IAM SE КМ Авторизации |

KMAZ |

Клиентский модуль сервиса авторизации |

PV IAM SE КМ Аутентификации |

KMAH |

Клиентский модуль сервиса аутентификации |

Аппаратные требования#

Ниже приведены требования к ресурсам КТС, необходимым для функционирования компонента LNSE.

В требованиях не учтены аппаратные ресурсы, необходимые для компонентов, не входящих в поставку компонента LNSE, но размещаемых внутри namespace LNSE.

Квота на pod компонента LNSE, размещаемые в одном пространстве имен (namespace), без учета sidecar-контейнеров:

Элемент развертывания |

Среда развертывания |

CPU requests (millicores) |

Memory requests (Гб) |

CPU limits (millicores) |

Memory limits (Гб) |

Количество pod на один элемент развертывания |

|---|---|---|---|---|---|---|

data-dictionary-service |

Kubernetes или K8SC |

1600 |

4,8 |

2500 |

4,8 |

3 |

data-dictionary-load |

Kubernetes или K8SC |

1150 |

4,8 |

2300 |

4,8 |

1 |

data-dictionary-manage |

Kubernetes или K8SC |

250 |

2 |

1000 |

4 |

1 |

egress |

Kubernetes или K8SC |

200 |

0,512 |

400 |

0,512 |

2 |

ingress |

Kubernetes или K8SC |

1300 |

0,8 |

1300 |

0,8 |

3 |

unimon-agent |

Kubernetes или K8SC |

500 |

1 |

500 |

1 |

1 |

unimon-sender |

Kubernetes или K8SC |

200 |

1,5 |

700 |

1,5 |

1 |

Характеристики sidecar-контейнеров:

Характеристики sidecar-контейнеров:

Sidecar-контейнер |

Среда развертывания |

CPU requests (millicores) |

Memory requests (Гб) |

CPU limits (millicores) |

Memory limits (Гб) |

Элемент развертывания |

|---|---|---|---|---|---|---|

istio-proxy |

Kubernetes или K8SC |

200 |

0,512 |

600 |

1 |

data-dictionary-service, data-dictionary-load |

Kubernetes или K8SC |

200 |

0,512 |

500 |

1 |

data-dictionary-manage |

|

Kubernetes или K8SC |

200 |

0,512 |

300 |

0,512 |

unimon-agent, unimon-sender |

|

ott-sidecar |

Kubernetes или K8SC |

800 |

0,7 |

800 |

0,7 |

egress |

Kubernetes или K8SC |

1300 |

0,7 |

1300 |

0,7 |

ingress |

|

vault-agent |

Kubernetes или K8SC |

50 |

0,128 |

50 |

0,128 |

data-dictionary-service, data-dictionary-load, data-dictionary-manage, egress, ingress |

ulogger-sidecar |

Kubernetes или K8SC |

300 |

0,4 |

300 |

0,4 |

data-dictionary-service, data-dictionary-load, data-dictionary-manage, egress, ingress |

logger-forwarder-sidecar |

Kubernetes или K8SC |

100 |

0,4 |

300 |

0,4 |

unimon-agent, unimon-sender |

unimon-agent-config-reloader |

Kubernetes или K8SC |

200 |

0,512 |

300 |

0,512 |

unimon-agent |

Квота на pod компонента LNSE, размещаемые в одном namespace, c учетом sidecar-контейнеров:

Элемент развертывания |

Среда развертывания |

CPU requests (millicores) |

Memory requests (Гб) |

CPU limits (millicores) |

Memory limits (Гб) |

|---|---|---|---|---|---|

data-dictionary-service |

Kubernetes или K8SC |

2150*3=6450 |

5,840*3=17,52 |

3450*3=10350 |

6,328*3=18,984 |

data-dictionary-load |

Kubernetes или K8SC |

1700 |

5,840 |

3250 |

6,328 |

data-dictionary-manage |

Kubernetes или K8SC |

800 |

3,040 |

1850 |

5,528 |

egress |

Kubernetes или K8SC |

1350*2=2700 |

1,740*2=3,48 |

1550*2=3100 |

1,740*2=3,48 |

ingress |

Kubernetes или K8SC |

2950*3=8850 |

2,028*3=6,084 |

2950*3=8850 |

2,028*3= 6,084 |

unimon-agent |

Kubernetes или K8SC |

1000 |

2,424 |

1400 |

2,424 |

unimon-sender |

Kubernetes или K8SC |

500 |

2,412 |

1300 |

2,412 |

Требования к ресурсам базы данных:

Название компонента |

Среда развертывания |

CPU (количество ядер) |

RAM (Гб) |

HDD (Tб) |

|---|---|---|---|---|

Системные таблицы LNSE, таблицы справочников |

PSQL |

8 |

32 |

0,3 (/data 0,23; /logs 0,05) |

Важно

При выделении ресурсов БД должен быть учтен прогнозируемый суммарный объем данных справочников.

Максимально возможное количество версий структуры для одного экземпляра справочника задается параметром ufs.dictionary.structure.max.count. Можно задать значение в разрезе кода справочника.

Максимально возможное количество версий данных каждой версии структуры каждого динамически созданного экземпляра справочника — 20.

При наличии в среде установки LNSE компонента IAGW должны быть учтены требования к ресурсам размещения статических файлов:

Название компонента |

Среда развертывания |

HDD (Гб) |

|---|---|---|

|

IAGW |

0,03 |

|

IAGW |

0,03 |

Состав дистрибутива#

Дистрибутив LNSE состоит из нескольких частей:

дистрибутив бинарных артефактов (binaries-D-XX.YYY.ZZ-BUILD-distrib.zip);

дистрибутивы конфигурации развертывания (D-XX.YYY.ZZ-BUILD_suffix-distrib.zip);

файл .pom для каждого дистрибутива;

SBOM-файл

*-cyclonedx-distrib;файл

*.swidtag;дистрибутив с документацией (documentation-D-XX.YYY.ZZ-BUILD-distrib.zip).

Примечание

Для поставляемой версии LNSE предусматривается одна конфигурация развертывания, предназначенная для установки LNSE в окружении продукта Platform V Frontend Std (#FS).

Дистрибутив бинарных артефактов LNSE содержит:

Элемент дистрибутива |

Описание |

|---|---|

|

Сервис чтения данных справочников — сервис BH, обеспечивающий доступ к хранилищу справочников со стороны прикладных модулей |

|

Сервис загрузки данных справочников — сервис BH, обеспечивающий загрузку справочников из внешних источников в хранилище справочников |

|

BH АРМ Администратора LNSE — сервис BH, предоставляющий системному администратору и бизнес-администратору возможность управления и просмотра справочников |

|

Файлы презентационного слоя для размещения на API-шлюзе IAGW — статика АРМ Администратора LNSE для обращения через платформенный компонент SMGX |

|

Файлы презентационного слоя для размещения на API-шлюзе IAGW — статика АРМ Администратора LNSE для обращения по прямой ссылке |

|

Скрипты инициализации для PSQL |

|

Скрипты миграции для системных таблиц для PSQL |

|

Скрипты миграции для таблиц тестовых справочников PSQL |

|

Скрипты отката для системных таблиц PSQL |

|

Инструкции создания образа контейнеров приложений |

Дистрибутив конфигурации развертывания LNSE содержит конфигурационные файлы, использующиеся при автоматизированной установке компонента средствами CDJE.

Файлы *.pom содержат идентификационные параметры дистрибутивов, входящих в дистрибутивный комплект — по одному файлу на каждый дистрибутив.

Дистрибутив |

Содержимое файла .pom |

|---|---|

Дистрибутив бинарных артефактов |

Идентификационные параметры ассоциированного с ним дистрибутива |

Дистрибутив конфигурации развертывания |

Идентификационные параметры ассоциированного с ним дистрибутива |

Идентификационные параметры включенного в дистрибутивный комплект дистрибутива бинарных артефактов |

|

Дистрибутив документации |

Идентификационные параметры ассоциированного с ним дистрибутива |

Дистрибутив документации содержит документацию LNSE в формате Markdown.

Примечание

Образы контейнеров не входят в состав дистрибутивного комплекта LNSE. Образы определяются по правилам конечной ИС, в которую интегрируется компонент LNSE.

Инструкции, необходимые для создания образов прикладных контейнеров LNSE, приведены в соответствующем dockerfile, размещенном в каталоге \conf\openshift\data-dictionary-* дистрибутива бинарных артефактов.

Каждый dockerfile содержит сведения о рекомендованном базовом образе base_image — основы для образа прикладного контейнера.

Выбор способа установки#

Установка LNSE выполняется автоматизированным способом с использованием инструментов CDJE. Обращение к инструментам CDJE осуществляется с помощью интерфейса Jenkins.

Ручная установка LNSE не предусмотрена.

Подготовка окружения#

Для установки LNSE необходимо:

подготовить инструменты развертывания;

подготовить БД;

подготовить namespace в среде контейнеризации;

подготовить сертификаты;

подготовить секреты.

Примечание

До установки LNSE необходимо выполнить установку платформенных компонентов. Перечень платформенных компонентов приведен в разделе Платформенные зависимости настоящего Руководства по установке. Установка платформенных компонентов производится в соответствии с их эксплуатационной документацией.

Подготовка инструментов развертывания#

В процессе установки и настройки CDJE в централизованном хранилище репозиториев исходного кода должны быть созданы:

репозитории Pipeline:

с кодовой базой компонента CDJE;

с общими параметрами среды функционирования компонентов продукта #FS — репозиторий Common;

репозиторий с настройками LNSE в среде функционирования.

Полный перечень репозиториев и их описание приведено в разделе «Подготовка окружения» Руководства по установке CDJE. Также в процессе установки и настройки CDJE должна быть выполнена миграция данных для репозиториев Pipeline. Описание процедуры миграции приведено в разделе «Установка» Руководства по установке CDJE.

Подготовка базы данных#

Для хранения обрабатываемых компонентом LNSE данных используется реляционная БД под управлением PSQL.

Развертывание и настройка серверов баз данных выполняется в соответствии с эксплуатационной документацией конечной ИС, в состав которой интегрируется LNSE. При развертывании серверов баз данных должны быть учтены требования LNSE к выделяемым аппаратным ресурсам (приведены в разделе Аппаратные требования настоящего документа).

При подготовке экземпляра БД с помощью командной строки создайте на сервере баз данных каталоги для размещения табличных пространств LNSE:

lnse_ts_data — табличное пространство для хранения данных;

lnse_ts_idx — табличное пространство для хранения индексов;

lnse_ts_lob — табличное пространство для хранения объектов БД с типом LOB.

Пример команды создания каталогов

sudo su - postgres

mkdir /home/postgres/ts/lnse_ts_data

mkdir /home/postgres/ts/lnse_ts_idx

mkdir /home/postgres/ts/lnse_ts_lob

Создайте БД и пользователя Администратор БД, от имени которого выполняется первичная настройка БД.

Подсказка

Для создания используйте утилиту psql — консольная утилита с помощью которой можно подключится к серверу баз данных PSQL. Psql устанавливается по умолчанию при установке PSQL.

Пример команды подключения к серверу баз данных

$ psql -d postgres -U postgres -h /tmp/ -p 5432

Пример команды создания БД и пользователя

CREATE ROLE super_user_lnse WITH LOGIN SUPERUSER PASSWORD '*********' CREATEROLE;

CREATE DATABASE lnse

WITH

OWNER = "super_user_lnse"

ENCODING = 'UTF8'

LC_COLLATE 'POSIX'

LC_CTYPE 'POSIX'

TEMPLATE template0

GRANT ALL ON DATABASE lnse TO "super_user_lnse";

Создайте в БД схему и две учетные записи пользователей:

Пользовватель БД LNSE — пользователь, от имени которого приложения LNSE обращаются к БД;

Liquibase-пользователь БД LNSE — пользователь, от имени которого исполняются скрипты liquibase для управления объектами БД LNSE.

Подсказка

Если не требуется разделять учетные записи пользователей, используйте учетную запись одного пользователя.

Примечание

Пользователь, от имени которого приложения LNSE обращаются к БД, должен быть наделен правами по созданию новых таблиц БД LNSE.

Если не предполагается динамическое создание справочников, то права могут отсутствовать. Доступность динамического создания справочников регулируется параметром ufs.dictionary.dynamic.create.enable (по умолчанию установлен в false).

Подсказка

Первичную настройку БД рекомендуется выполнять средствами Liquibase — утилита в составе дистрибутива бинарных артефактов LNSE. Приложение Liquibase может быть запущено на любой машине с JVM — входит в состав OpenJDK.

Для первичной настройки БД LNSE средствами Liquibase:

Скачайте дистрибутив бинарных артефактов LNSE.

Распакуйте архив

lnse-dbinit-pg-*.zip, размещенный в каталоге ./db/ дистрибутива LNSE.Перейдите в папку с содержимым распакованного архива

lnse-dbinit-pg-*.zip.Выполните скрипты liquibase с указанием параметров:

lnse_user— логин пользователя БД LNSE. Соответствует первому фасету в наименовании схемы БД, рекомендованное значение — lnse;lnse_user_pass— пароль пользователя БД LNSE;block_suffix— второй фасет в наименовании схемы БД, необязательный параметр;data_ts_name— имя созданного на сервере баз данных каталога для размещения табличного пространства для хранения данных, рекомендованное значение — lnse_ts_data;data_tablespace_path— путь к каталогу для размещения табличного пространстваlnse_ts_data, рекомендованное значение — /home/postgres/ts/lnse_ts_data;index_ts_name— имя созданного на сервере баз данных каталога для размещения табличного пространства для хранения индексов, рекомендованное значение — lnse_ts_idx;index_tablespace_path— путь к каталогу для размещения табличного пространстваlnse_ts_idx, рекомендованное значение — /home/postgres/ts/lnse_ts_idx;lob_ts_name— имя созданного на сервере баз данных каталога для размещения табличного пространства для хранения объектов БД с типом LOB, рекомендованное значение — lnse_ts_lob;lob_tablespace_path— путь к каталогу для размещения табличного пространстваlnse_ts_lob, рекомендованное значение — /home/postgres/ts/lnse_ts_lob;lnse_liq_user— логин Liquibase-пользователя БД LNSE, рекомендованное значение — lnse_liq;lnse_liq_user_pass— пароль Liquibase-пользователя БД LNSE;username— логин Администратора БД;password— пароль Администратора БД;url— полный путь до БД.

Для исполнения скриптов используйте командную строку.

Команда запуска выполнения скриптов liquibase

java \

-Dnew_lnse_user=lnse \

-Dnew_lnse_user_pass='*******' \

-Dnew_lnse_liq_user=lnse_liq \

-Dnew_lnse_liq_user_pass='*******' \

-Dblock_suffix='' \

-Ddata_tablespace=lnse_ts_data \

-Dindex_tablespace=lnse_ts_idx \

-Dlob_tablespace=lnse_ts_lob \

-Ddata_tablespace_path=/home/postgres/ts/lnse_ts_data \

-Dindex_tablespace_path=/home/postgres/ts/lnse_ts_idx \

-Dlob_tablespace_path=/home/postgres/ts/lnse_ts_lob \

-jar liquibase-core-3.5.5.9.jar \

--classpath=postgresql-42.2.16.jar \

--changeLogFile=0001_changelog.xml \

--username=super_user_lnse \

--password='*******' \

--url=jdbc:postgresql://00.00.00.0:0000/lnse \

--liquibaseSchemaName=lnse \

--logLevel=INFO \

--logFile=lnse_db_init.log \

--databaseChangeLogTableName=liq_databasechangelog \

--databaseChangeLogLockTableName=liq_databasechangeloglock \

update

Пример сообщения об успешном выполнении команды

Liquibase Update Successful

Подсказка

Если выполнение команды завершилось ошибкой, проверьте лог-файл lnse_db_init.log, который размещается в папке с содержимым распакованного архива lnse-dbinit-pg-*.zip .

Проверьте результат выполнения скриптов liquibase. Для этого последовательно выполните SQL-запросы к БД LNSE.

Подсказка

Для выполнения SQL-запросов допускается использование любого клиента для работы с БД, совместимого с СУБД, с используемой LNSE.

Пример SQL-запросов

SELECT spcname FROM pg_tablespace WHERE spcname IN ('lnse_ts_data', 'lnse_ts_idx', 'lnse_ts_lob');

SELECT usename FROM pg_catalog.pg_user WHERE usename IN ('super_user_lnse', 'lnse', 'lnse_liq');

SELECT datname FROM pg_database WHERE datname = 'lnse';

SELECT nspname FROM pg_catalog.pg_namespace WHERE nspname LIKE('lnse%');

Подготовка системы контейнеризации#

В качестве системы контейнеризации используется K8SC/Kubernetes.

Развертывание и настройка кластеров системы контейнеризации выполняется в соответствии с эксплуатационной документацией конечной ИС, в состав которой интегрируется LNSE.

Если в качестве системы управления секретами используется Secret Management System (далее — SecMan), то кластер среды контейнеризации должен быть подключен к SecMan. Подключение осуществляется в соответствии с эксплуатационной документацией SecMan.

Для LNSE в кластере среды контейнеризации должен быть создан namespace. При создании namespace среды контейнеризации должны быть учтены требования LNSE к выделяемым аппаратным ресурсам (приведены в разделе Аппаратные требования настоящего Руководства по установке). Также должны быть учтены требования к выделяемым аппаратным ресурсам компонентов, не входящих в поставку LNSE, но размещаемых внутри namespace LNSE.

Для подключения инструментов развертывания LNSE к namespace LNSE в среде контейнеризации должна быть создана и настроена сервисная учетная запись ServiceAccount с правами на загрузку артефактов. Рекомендованное имя сервисной учетной записи — deploy. Получите токен сервисной учетной записи для дальнейшей настройки CDJE:

Примеры команд получения токена

kubectl get serviceaccounts <имя сервисной учетной записи> -o yaml --namespace=<имя пространства имен>

kubectl get secret <имя сервисного аккаунта>-token-* -o yaml --namespace=<имя пространства имен> --namespace=<имя пространства имен>

Пример ответного сообщения с токеном

apiVersion: v1

data:

ca.crt: (APISERVER'S CA BASE64 ENCODED)

---

token: (BEARER TOKEN BASE64 ENCODED)

kind: Secret

metadata:

...

type: kubernetes.io/service-account-token

Подсказка

Для выполнения команд используйте Kubectl — составную часть Kubernetes, устанавливаемую на рабочей станции. Версия Kubectl не должна отличаться от используемой версии Kubernetes. Для выполнения команд требуются права администратора кластера среды контейнеризации.

Namespace LNSE должен быть подключен к сервисной сетке service mesh — Istio. В качестве сервисной сетки рекомендуется использовать продукт SSM. Подключение осуществляется в соответствии с эксплуатационной документацией продукта, предоставляющего инфраструктуру сервисной сетки в кластере среды контейнеризации.

Подготовка сертификатов#

В поставляемой конфигурации LNSE требуются следующие ключи и сертификаты генерируются автоматически в Secret Management System:

сертификат и ключ клиента для шлюза Egress;

корневой и промежуточные сертификаты удостоверяющего центра для шлюза Egress;

сертификат и ключ сервера для шлюза Ingress;

корневой и промежуточные сертификаты удостоверяющего центра для шлюза Ingress;

клиентский ключ и сертификат для подключения к topic (Kafka) (транспорт для обмена с LOGE, AUDT, MONE, LNSE в смежных блоках, клиентской библиотекой LNSE составе приложений-потребителей данных справочников);

корневой сертификат удостоверяющего центра, выпустившего сертификат для подключения к topic (Kafka);

клиентский ключ и сертификат для подключения к topic (Kafka) для обмена с LOGA;

корневой сертификат удостоверяющего центра, выпустившего сертификат для подключения к topic (Kafka) для обмена с LOGA;

сертификат и ключ клиента для подключения к PSQL в SSL-режиме;

корневой сертификат удостоверяющего центра, выпустившего сертификат клиента для подключения к PSQL в SSL-режиме;

сертификат и ключ клиента для обмена с OTTS;

корневой сертификат удостоверяющего центра, выпустившего сертификат клиента для обмена с OTTS.

Процедура выпуска сертификатов регламентируется эксплуатационной документацией конечной ИС, в состав которой интегрируется LNSE.

Ключи и сертификаты, используемые для подключения к topic Kafka, должны быть размещены в JKS-хранилище типа keystore. Пароль шифрования каждого размещенного в хранилище закрытого ключа должен совпадать с паролем доступа к этому хранилищу. Для управления JKS-хранилищем используйте JAVA-утилиту Keytool.

Корневые сертификаты должны быть размещены в JKS-хранилище типа truststore. В truststore допускается размещение нескольких корневых сертификатов разных УЦ.

При подготовке клиентских ключа и сертификата для подключения к БД должны быть учетны следующие требования:

клиентский сертификат должен быть выпущен в формате PEM (файл ASCII в кодировке bas64);

атрибут CN (Common Name) клиентского сертификата должен совпадать с логином пользователя БД LNSE;

файл клиентского ключа должен быть сконвертирован в двоичный формат DER.

Подготовка секретов#

Помимо ключей, сертификатов и их хранилищ (приведены в разделе Подготовка сертификатов настоящего Руководства по установке) в поставляемой конфигурации LNSE используются секреты:

логин и пароль пользователя, от имени которого приложения обращаются к БД;

логин и пароль пользователя, от имени которого исполняются скрипты liquibase для управления объектами БД. Секрет используется в процессе установки LNSE.

Для хранения секретов, используемых LNSE в процессе функционирования, может использоваться Secret Management System (SecMan).

При подготовке к установке секреты, используемые LNSE в процессе функционирования, должны быть размещены в KV-хранилище SecMan. Описание подготовки KV-хранилища SecMan приведено в разделе Настройка интеграции настоящего Руководства по установке.

Установка#

Автоматизированная установка сервиса с использованием Deploy Tools#

Установка LNSE производится путем создания объектов в среде контейнеризации на основе поставляемых в дистрибутиве компонента конфигурационных YAML-файлов. В процессе установки для указанных в YAML-файлах параметров устанавливаются значения, соответствующие среде функционирования LNSE.

Перед установкой выполните следующие действия:

Проверьте соответствие версии скриптов установки ПО (pipeline) версии, указанной в файле

/package/conf/version.confдистрибутива конфигурации развертывания LNSE;Проверьте наличие нужных playbook в списке сценариев сборки в Jenkins.

Проверка конфигурации:

Подсказка

Функциональностью CDJE предусмотрена проверка конфигураций компонентов перед их установкой. Проверка заключается в проверке доступности инфраструктуры и наличия в конфигурационных файлах некорректно настроенных параметров.

Набор playbook для выполнения проверки задается в разделе playbooks_default файла distrib.ym дистрибутивного комплекта устанавливаемого компонента.

По умолчанию проверка выполняется при запуске job Jenkins, предназначенной для установки компонентов.

Проверку можно отключить, установив в false параметр forcePreCheck в файле environment.json репозитория Common.

Для ручного запуска проверки конфигурации LNSE выполните следующие действия:

Перейдите к job Jenkins, предназначенной для установки компонентов платформы — JOB Deploy.

В меню слева выберите опцию Собрать с параметрами.

Установите параметры сборки:

SUBSYSTEM: DICTIONARY;DISTRIB_VERSION: версия дистрибутива конфигурации развертывания;OSE_CLUSTERS: кластер K8S;Репозиторий/ветка с настройками: основная ветка конфигурации в соответствии с настройками CDJE;Playbook: FP_CONF_CHECK;

Запустите сборку с помощью кнопки Собрать.

После завершения сборки проанализируйте лог-файл на предмет наличия ошибок в конфигурационных файлах LNSE.

Установка:

Перейдите к job Jenkins, предназначенной для установки компонентов платформы — JOB Deploy.

В меню слева выберите опцию Собрать с параметрами;

Установите параметры сборки:

SUBSYSTEM: DICTIONARY;DISTRIB_VERSION: версия дистрибутива конфигурации развертывания;OSE_CLUSTERS: кластер K8S;Репозиторий/ветка с настройками: основная ветка конфигурации в соответствии с настройками CDJE;Playbook:CLEANUP_FP_CONFIG;

MIGRATION_FP_CONF;

DB_UPDATE;

OPENSHIFT_DEPLOY;

OPENSHIFT_INGRESS_EGRESS_DEPLOY;

KAFKA_UPDATE_FP;

IMPORT_ALL_PARAMS — при первичной установке этот playbook необходимо выполнить отдельно, после предыдущих в списке;

Запустите сборку с помощью кнопки Собрать.

После завершения сборки проанализируйте лог-файл на предмет наличия ошибок.

Примечание

При наличии в среде установки LNSE компонента IAGW дополнительно выберите playbook:

NGINX_DEPLOY;

NGINX_II_DEPLOY;

NGINX_MM_DEPLOY.

При смене СУБД компонента LNSE обязательно выберите playbook CLEANUP_FP_CONFIG. Сценарий CLEANUP_FP_CONFIG должен быть исполнен до сценария MIGRATION_FP_CONF.

При наличии в среде установки LNSE компонента SRLS дополнительно выберите playbook PROVIDE_SRLS_CONFIGS.

Краткое описание playbook, исполняемых при установке LNSE:

Сценарий (playbook) |

Описание |

|---|---|

MIGRATION_FP_CONF |

Миграция настроек из дистрибутива LNSE в промежуточный репозиторий |

DB_UPDATE |

Запуск Liquibase-скриптов миграции БД |

OPENSHIFT_DEPLOY |

Установка приложений LNSE. Для K8SC/Kubernetes название playbook то же |

OPENSHIFT_INGRESS_EGRESS_DEPLOY |

Установка шлюзов IGEG — Ingress и Egress — в namespaсe LNSE. Для K8SC/Kubernetes название playbook то же |

KAFKA_UPDATE_FP |

Создание объектов Kafka/KFKA |

NGINX_DEPLOY |

Импорт конфигурационных файлов и установка PL-компонентов на группы серверов nginx/nginx_ui (IAGW) |

NGINX_II_DEPLOY |

Импорт конфигурационных файлов на группы серверов nginx_ii (IAGW) |

NGINX_MM_DEPLOY |

Импорт конфигурационных файлов на группы серверов nginx_mm (IAGW) |

IMPORT_ALL_PARAMS |

Импорт наполнения тестовых справочников, импорт настроек в платформенные компоненты |

PROVIDE_SRLS_CONFIGS |

Импорт в среду функционирования LNSE настроек подключения к SRLS |

CLEANUP_FP_CONFIG |

Очистка репозитория с настройками LNSE в среде функционирования |

Подсказка

Набор возможных playbook зависит от конфигурации инструментов CDJE.

Переключение трафика

Для переключения трафика между LNSE текущей версии, развернутой в среде контейнеризации K8S, и LNSE предыдущей версии, развернутой в другой среде контейнеризации, выполните следующие действия:

В файле

_global.resources.confрепозитория Common измените значение параметраglobal.platform.iag.default.route:

значение

dropapp— маршрутизация трафика в K8SC;значение

ocp— маршрутизация трафика в OpenShift;

Запустите job Jenkins, предназначенную для установки компонентов платформы — JOB Deploy. Выберите playbook:

NGINX_DEPLOY;

NGINX_II_DEPLOY;

NGINX_MM_DEPLOY.

После завершения job Jenkins проанализируйте лог-файл на предмет наличия ошибок.

Настройка интеграции#

Важно

В LNSE подключен HTTPClient, в котором отключен проброс заголовка LoginId. При работе с LNSE учитывайте, что HTTP-запросы, выполняемые в рамках клиентской сессии, не содержат информацию о логине пользователя.

Параметры интеграции с PSQL#

Предупреждение

Из-за особенностей реализации функциональности партиционирования таблиц, LNSE не совместим с PostgreSQL. Для хранения обрабатываемых LNSE данных используйте реляционную БД под управлением PSQL.

Для получения доступа к БД LNSE используется набор программных интерфейсов JDBC.

При подключении приложений LNSE к CУБД PSQL рекомендуется использовать протокол mTLS 1.2, обеспечивающий взаимную аутентификацию сторон, участвующих в передаче данных.

Описание параметров для безопасной передачи логина, пароля и SSL-сертификатов доступа к БД в среду функционирования LNSE приведено в разделе Интеграция с Secret Management System настоящего Руководства по установке.

Параметры подключения LNSE к СУБД устанавливаются путем определения их значений в файлах \conf\config\parameters\dictionary.all.conf и \conf\config\parameters\dictionary.istio.all.conf дистрибутива конфигурации развертывания LNSE:

Файл дистрибутива LNSE |

Параметр дистрибутива LNSE |

Описание |

|---|---|---|

|

|

Список серверов БД. Рекомендованное значение — |

|

Путь к БД, включая порт. Используется при выполнении запросов к БД. Рекомендованное значение — |

|

|

Режим взаимодействия с СУБД. Рекомендованное значение — |

|

|

Имя табличного пространства для хранения данных. Рекомендованное значение — |

|

|

Имя табличного пространства для хранения индексов. Рекомендованное значение — |

|

|

Имя табличного пространства для хранения объектов БД с типом LOB. Рекомендованное значение — |

|

|

Имя класса с драйвером. Рекомендованное значение — |

|

|

Проверка корректности соединения, измеряется в миллисекундах. Рекомендованное значение — |

|

|

Частота с которой выполняется поиск idle соединений в пуле, измеряется в миллисекундах. Рекомендованное значение — |

|

|

Время, в течение которого должен выполниться запрос на валидацию соединения, измеряется в миллисекундах. Рекомендованное значение — |

|

|

Минимальное количество соединений в пуле. Рекомендованное значение — |

|

|

Время, по истечении которого соединение будет удалено, измеряется в миллисекундах. Рекомендованное значение — |

|

|

Максимальное количество соединений в пуле. Рекомендованное значение — |

|

|

Время, в течение которого соединение может не обслуживать запросы прежде чем может быть удален по idle timeout, измеряется в миллисекундах. Рекомендованное значение — |

|

|

Время, в течение которого пользователь должен получить соединение, измеряется в миллисекундах. Рекомендованное значение — |

|

|

SQL-запрос, который будет выполняться для проверки соединения с СУБД, если значение не задано, то проверка будет осуществлена с помощью драйвера. Рекомендованное значение — |

|

|

Время, в течение которого соединение может быть вне пула, прежде, чем в лог-файл будут отправляться сообщения о возможной утечке соединений. Рекомендованное значение — |

|

|

Определяет поведение при первом соединении, измеряется в секундах. Рекомендованное значение — |

|

|

Время, в течение которого sql запрос пользователя должен выполниться, измеряется в секундах, рекомендованное значение — |

|

|

SQL-запрос, выполняемый при создании соединения с СУБД для проверки соединения. Рекомендованное значение — |

|

|

Включение механизма ротации секрета с логином и паролем доступа к БД. Рекомендованное значение — |

|

|

Путь к секрету с логином и паролем доступа к БД в среде контейнеризации. Рекомендованное значение — |

|

|

Ключ для получения логина доступа к БД. Рекомендованное значение — |

|

|

Ключ для получения пароля доступа к БД. Рекомендованное значение — |

|

|

Путь к volume с секретом доступа к БД в среде контейнеризации. Рекомендованное значение — |

При определении параметров подключения к СУБД используются переменные, значения которых устанавливаются в файлах репозитория Common:

Переменная репозитория Common |

Параметр дистрибутива LNSE |

Описание |

|---|---|---|

|

|

Логин пользователя для выполнения запросов к БД. Используется секрет из SecMan |

|

|

Пароль пользователя для выполнения запросов к БД. Используется секрет из SecMan |

|

|

Путь к БД, включая порт. Используется при выполнении запросов к БД, значение указывается в файле |

|

|

Список серверов БД для трафика через egress, значение указывается в файле |

|

|

Проверка корректности соединения (мс). Рекомендованное значение — 500, значение указывается в файле |

|

|

Частота поиска idle-соединений в пуле (мс). Рекомендованное значение — 30000, значение указывается в файле |

|

|

Тип шифрования. Рекомендованное значение — verify-full, значение указывается в файле |

|

|

Режим взаимодействия с БД. Рекомендованное значение — true, значение указывается в файле |

|

|

Запрос для проверки соединения, выполняемый при создании соединения с БД. Не заполняется. Значение указывается в файле |

|

|

Имя класса с драйвером. Рекомендованное значение — |

|

|

Время выполнения запроса на валидацию соединения (мс). Рекомендованное значение — 5000, значение указывается в файле |

|

|

Минимальное количество соединений в пуле. Рекомендованное значение — 1, значение указывается в файле |

|

|

Время, по истечении которого соединение удаляется (мс). Рекомендованное значение — 1800000, значение указывается в файле |

|

|

Максимальное количество соединений в пуле. Рекомендованное значение — 10, значение указывается в файле |

|

|

Время, в течение которого соединение не обслуживает запросы прежде чем удалиться по idle тайм-ауту (мс). Рекомендованное значение — 600000, значение указывается в файле |

|

|

Время, в течение которого пользователь должен получить соединение (мс). Рекомендованное значение — 30000, значение указывается в файле |

|

|

SQL-запрос для проверки соединения с БД. Если значение не задано, проверка осуществляется с помощью драйвера. Рекомендуется не заполнять. Значение указывается в файле |

|

|

Время, в течение которого соединение может быть вне пула, прежде, чем в лог-файл отправятся сообщения о возможной утечке соединений. Рекомендованное значение — 0, значение указывается в файле |

|

|

Определяет поведение при первом соединении (сек). Рекомендованное значение — 1, значение указывается в файле |

|

|

Время, в течение которого SQL-запрос пользователя должен выполниться (сек). Рекомендованное значение — 0, значение указывается в файле |

Значения параметров подключения к PSQL для исполнения liquibase-скриптов, входящих в состав дистрибутивного комплекта LNSE, устанавливаются:

в секции

dbscriptsфайла\conf\distrib.yml;в файле

custom_property.conf.ymlдистрибутива конфигурации развертывания.

Файл дистрибутива LNSE |

Параметр дистрибутива LNSE |

Описание |

|---|---|---|

distrib.yml |

|

Каталог дистрибутива LNSE со скриптами liquibase. Значение — |

|

Путь к БД, значение — |

|

|

JDBC Driver, значение — |

|

|

Первый фасет в наименовании схемы БД, значение — |

|

|

Логин liquibase-пользователь БД LNSE, значение — |

|

|

Пароль liquibase-пользователь БД LNSE, значение — |

|

|

Имя табличного пространства для хранения данных, значение — |

|

|

Имя табличного пространства для хранения индексов, значение — |

|

|

Имя табличного пространства для хранения объектов БД с типом LOB, значение — |

При определении параметров подключения к СУБД используются переменные, значения которых устанавливаются в файлах репозитория Common:

Переменная репозитория Common |

Параметр дистрибутива LNSE |

Описание |

|---|---|---|

|

|

Путь к БД, используется секрет из SecMan |

|

|

Логин liquibase-пользователь БД LNSE, используется секрет из SecMan |

|

|

Пароль liquibase-пользователь БД LNSE, используется секрет из SecMan |

Интеграция с Secret Management System#

Для работы с секретами LNSE может быть интегрирован с SecMan (решение на базе HashiCorp Vault, не входит в состав Платформы) — инструментом, который обеспечивает безопасный способ хранения и распространения секретов.

SecMan предоставляет средства создания, отзыва (удаления) и ротации секретов, а также обеспечивает безопасную доставку секретов на ресурсы LNSE в процессе его функционирования без необходимости прерывания сервиса LNSE.

Одними из основных компонентов SecMan являются движки секретов различных типов — компоненты, которые хранят, генерируют или шифруют данные. Некоторые движки секретов просто хранят и считывают данные, другие подключаются к другим сервисам и генерируют динамические учетные данные по требованию.

Для секретов LNSE возможно использование движков следующих типов:

kv — универсальное хранилище ключ-значение, используемое для хранения произвольных секретов в сконфигурированном физическом хранилище;

database — генерирует пароли доступа к базе данных для предварительно настроенных ролей;

PKI — генерирует динамические сертификаты X.509, не предусматривает хранение сертификатов. Верификация сертификатов обеспечивается механизмами аутентификации и авторизации HashiCorp Vault, отправка сертификатов в центр сертификации не требуется.

Для интеграции с SecMan используются sidecar-приложения vault-agent либо оператор External Secrets Operator. Способ интеграции определяется в конфигурации развертывания LNSE.

В LNSE c конфигурацией развертывания в окружении продукта #FS используется vault-agent sidecar.

Приложение vault-agent — дополнение SecMan, которое обеспечивает доставку секретов в файловую систему среды функционирования приложений LNSE.

При организации информационного обмена с SecMan должно быть подготовлено kv-хранилище SecMan, для размещения следующих секретов, используемых LNSE:

логин и пароль доступа к БД;

сертификат и ключ клиента;

сертификат и ключ сервера для шлюза Ingress;

сертификат и ключ для обмена с OTTS;

корневые сертификаты удостоверяющих центров.

В KV-хранилище должны быть размещены корневые сертификаты.

Примечание

В LNSE реализована загрузка контейнеров с несколькими корневыми сертификатами разных удостоверяющих центров из KV-хранилища секретов SecMan.

Для секретов в хранилище SecMan должны быть определены ключи:

Секрет/пароль |

Ключ |

Описание |

|---|---|---|

|

|

Логин пользователя БД LNSE |

|

Пароль доступа к БД LNSE |

|

В соответствии со значением переменной |

|

Сертификат клиента. Используется для подключения к БД в SSL-режиме, для шлюза Egress, для обмена с OTTS |

|

Ключ сертификата клиента |

|

|

Ключевая фраза хранилища JKS c сертификатом клиента |

|

|

Серийный номер сертификата клиента |

|

В соответствии со значением переменной |

|

Сертификат сервера для шлюза Ingress |

|

Ключ сертификата сервера для шлюза Ingress |

|

|

Серийный номер сертификата сервера для шлюза Ingress |

|

В соответствии со значением переменной |

|

Сертификат для обмена с OTTS |

|

Ключ сертификата для обмена с OTTS |

|

|

Серийный номер сертификата для обмена с OTTS |

|

В соответствии со значением переменной |

|

Корневой сертификат (ключ издателя) |

|

Корневой сертификат (ключ издателя) |

|

|

Хранилище JKS c корневым сертификатом |

|

|

Ключевая фраза хранилища JKS c корневым сертификатом |

Для обеспечения доступа к секретам из приложений vault-agent, развернутых в pod LNSE, в SecMan должна быть настроена роль. Требуется доступ из namespace LNSE к kv-хранилищу SecMan на чтение секретов и их списка.

При конфигурировании PKI движков в SecMan должны быть настроены роль для выпуска сертификатов методом fetch. Имя роли должно соответствовать значению переменной global.platform.annotations.hashicorp.cert.client.secretName репозитория Common.

Настройки подключения vault-agent к pod LNSE определяются в файлах

\conf\openshift\data-dictionary-*\dc.yaml,\conf\openshift\istio\deployments\ingress\ingress-dc.yaml,\conf\openshift\istio\deployments\egress\egress-dc.yamlдистрибутива конфигурации развертывания. Файлы, в том числе, содержат инструкции выпуска сертификатов и извлечения секретов из SecMan. Секреты извлекаются из внешнего кластера SecMan с использованием аннотацийsecman-injectorв YAML-файлах. Аннотации представляют собой инструкции по конфигурации дляsecman-injector, добавляющего sidecar-контейнер vault-agent в pod приложения.Порт для обращения к SecMan через egress определяется в файле

\conf\openshift\istio\config\egress\se-egress-secman.yamlдистрибутива конфигурации развертывания LNSE.Параметры интеграции с SecMan устанавливаются в файлах дистрибутива конфигурации развертывания LNSE:

минимальная конфигурация аппаратного обеспечения среды контейнеризации для vault-agent устанавливается в файле

\conf\config\parameters\dictionary.vault.all.conf;настройки функционирования vault-agent задаются в файлах

\conf\config\parameters\dictionary.vault.all.conf,\conf\config\parameters\dictionary.istio.all.conf;список файлов с секретами, доставку которых прикладные pod LNSE будут ожидать перед своим стартом, содержится в файле

\conf\openshift\configmaps\dictionary-secman.yaml.

Параметры интеграции с SecMan:

Файл дистрибутива LNSE |

Параметр дистрибутива LNSE |

Описание |

|---|---|---|

|

|

Namespace, которое используется при запросе секретов из SecMan |

|

Роль, используемая методом автоматической аутентификации vault-agent. Рекомендованное значение — |

|

|

Базовый путь до kv-движка. Если значение задано, то в конце пути обязателен символ |

|

|

Базовый путь до pki-движка. Не заполняется |

|

|

Полный URL до монтирования secret engine с корневыми сертификатами. Рекомендованное значение — |

|

|

Ключ в секрете с корневыми сертификатами для получения сертификата |

|

|

Ключ в секрете с корневыми сертификатами для получения сертификата |

|

|

Ключ в секрете с корневыми сертификатами для получения |

|

|

Ключ в секрете с корневыми сертификатами для получения |

|

|

Количество повторений при ошибочных запросах. Рекомендованное значение — |

|

|

CN серверного сертификата для LNSE. Используется в ingress. Значение должно совпадать с наименованием route. Рекомендованное значение — |

|

|

CN клиентского сертификата для LNSE. Рекомендованное значение — |

|

|

Путь к volume с секретом |

|

|

Путь к секрету |

|

|

Путь к секрету |

|

|

Путь до секрета с именем |

|

|

Путь к volume с секретом |

|

|

Путь к секрету |

|

|

Путь до секрета с именем |

|

|

Полный URL до монтирования secret engine для |

|

|

Наименование роли PKI движка для выпуска сертификата с ключом |

|

|

Путь к volume с секретом |

|

|

Путь к секрету |

|

|

Путь до секрета с именем |

|

|

Полный URL до монтирования secret engine для |

|

|

Имя секрета |

|

|

Путь к volume с секретом |

|

|

Полный URL до монтирования secret engine для |

|

|

Имя секрета |

|

|

Полный URL до монтирования secret engine для |

|

|

Полный URL до монтирования secret engine для |

|

|

Наименование роли PKI-движка для выпуска сертификата |

|

|

Наименование роли PKI-движка для выпуска сертификата |

|

|

Путь к volume с секретом |

|

|

Путь до секрета с именем |

|

|

Полный URL до монтирования secret engine для |

|

|

Наименование роли PKI-движка для выпуска сертификата |

|

|

Путь к volume с секретом |

|

|

Путь до секрета с именем |

|

|

Имя секрета |

|

|

Включение функциональности журналирования vault-agent. |

|

|

Определяет путь к папке для лог-файлов c с |

|

|

Определяет путь к папке для лог-файлов c с |

|

|

Имя лог-файла с |

|

|

Имя лог-файла с |

|

|

Имя контейнера в который монтируется объект типа |

|

|

Период ротации лог-файлов с |

|

|

Максимальный размер лог-файла с |

|

|

Уровень логировния VaultAgent с выводом в stdout (консоль). Рекомендованное значение — |

|

|

Уровень логирования VaultAgent с |

|

|

Формат записи лог-сообщений c |

|

|

Формат записи лог-сообщений с |

|

|

Хост и порт |

|

|

Настройка securityContext контейнеров. Идентификатор непривилегированного пользователя. Рекомендованное значение — |

|

|

Настройка securityContext контейнеров. Идентификатор непривилегированной группы. Рекомендованное значение — |

|

|

Настройка securityContext контейнеров. Идентификатор непривилегированной группы указанной в образе. Рекомендованное значение — |

|

|

|

Список файлов с секретами, доставку которых прикладные pod LNSE будут ожидать перед своим стартом |

|

|

Использование egress протокола HTTPS в режиме passthrough (пропуск трафика в зашифрованном виде). Рекомендованное значение — |

Параметры интеграции с SSM#

Сервисная сетка (service mesh) — слой инфраструктуры, который позволяет управлять связью между сервисами. Service mesh состоит из двух зон:

Control Plane или Istiod (управляющий уровень). Отвечает за назначение и распространение политик маршрутизации трафика, артефакты, безопасности, токены, ключи, сертификаты.

Data Plane (передающий уровень). Размещается непосредственно с приложениями и исполняет политики, которые получает от Control Plane.

LNSE интегрирован с сервисной сеткой (service mesh) Istio. Рекомендуется использование следующих компонентов продукта SSM, которые, помимо доставки запросов через топологию сервисов, обеспечивают средства мониторинга и валидации сервиса и его конфигураций:

SVPX;

IGEG;

POLM.

В разделе описана интеграции с компонентами продукта Platform V Synapse Service Mesh (SSM) — POLM, SVPX, IGEG.

SVPX#

SVPX добавляется в каждый прикладной pod LNSE в виде sidecar-контейнера istio-proxy. Istio-proxy используется для маршрутизации трафика между приложениями.

Минимальная конфигурация аппаратного обеспечения среды контейнеризации для sidecar-контейнера istio-proxy устанавливается в файлах дистрибутива конфигурации развертывания LNSE:

\conf\config\parameters\data-dictionary-load.conf;\conf\config\parameters\data-dictionary-manage.conf;\conf\config\parameters\data-dictionary-service.conf.

Для запуска приложений LNSE c sidecar-контейнерами istio-proxy в файлах \conf\k8s\base\data-dictionary-*\dc.yaml дистрибутива конфигурации развертывания LNSE добавлены аннотации sidecar.istio.io.

IGEG#

IGEG добавляется в namespace LNSE в виде контейнера istio-proxy с приложением ingress gateway и контейнера istio-proxy с приложением egress gateway. IGEG выполняют роль управляемого маршрутизатора трафика, приходящего и исходящего из namespace LNSE.

ingress gateway

Ingress gateway предназначен для добавления правил маршрутизации трафика из внешних источников во внутренние службы среды контейнеризации. Весь входящий трафик должен аккумулироваться в ingress gateway.

Параметры функционирования ingress gateway устанавливаются путем определения их значений в файлах дистрибутива конфигурации развертывания LNSE:

минимальная конфигурация аппаратного обеспечения среды контейнеризации для istio-proxy устанавливается в файле

\conf\config\parameters\dictionary.istio.all.conf;настройки istio-proxy задаются в файлах:

\conf\k8s\base\istio\config\egress\cm-istio-basic.yaml;\conf\config\parameters\dictionary.istio.all.conf;

настройки ingress gateway задаются в файле

\conf\k8s\base\istio\deployments\ingress\dc-ingress.yaml;квоты количества неработающих pod устанавливаются в файле

\conf\k8s\base\istio\deployments\ingress\pdb-ingress.yaml;настройки информационного обмена между смежными АС и ingress gateway задаются в файлах:

\conf\k8s\base\istio\deployments\ingress\route-ingress.yaml;\conf\k8s\base\istio\config\ingress\gw-ingress.yaml;\conf\k8s\base\istio\deployments\ingress\svc-ingress.yaml;

настройки информационного обмена между ingress gateway и прикладными контейнерами LNSE задаются в файлах:

\conf\k8s\base\istio\deployments\ingress\vs-ingress.yaml.

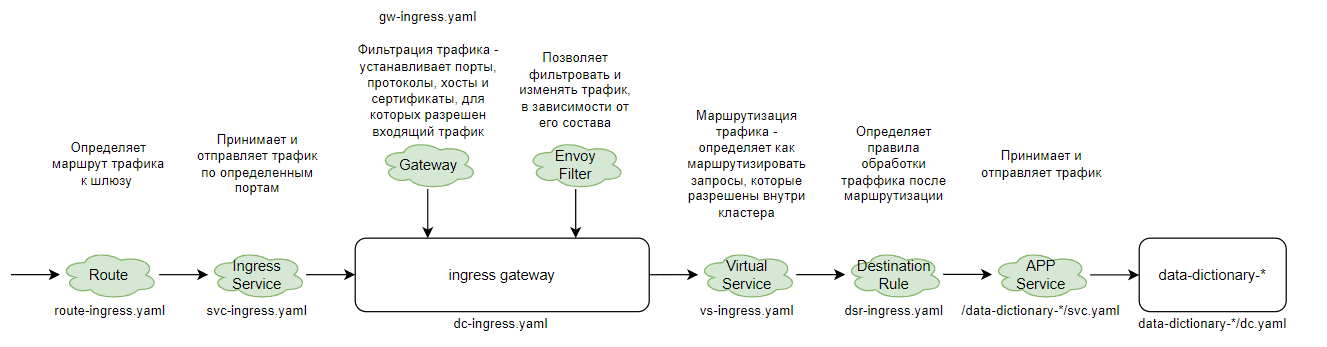

Описание взаимосвязей объектов, описанных в yaml-файлах:

Внешний ресурс отправляет запрос на host, указанный в Route. Host должен быть уникален в рамках кластера.

Route перенаправляет запрос на определенный в нем Service и его порт. Этот Service должен быть привязан к pod ingress gateway.

Service перенаправляет трафик на указанный порт pod ingress gateway, при этом объект Gateway (является частью ingress gateway) разрешает либо запрещает входящий трафик согласно указанной в нем конфигурации, а EnvoyFilter фильтрует трафик.

VirtualService (является частью ingress gateway) перехватывает трафик, выходящий с Gateway, и отправляет его на прикладной Service. После маршрутизации трафика DestinationRule определяет, что происходит с трафиком для конкретного пункта назначения.

Service перенаправляет трафик на указанный порт прикладного pod.

Схема взаимосвязей объектов:

egress gateway

Egress gateway предназначен для маршрутизации трафика из внутренних служб/приложений среды контейнеризации во внешние ресурсы — весь исходящий трафик должен идти через egress gateway.

Параметры функционирования ingress gateway устанавливаются путем определения их значений в файлах дистрибутива конфигурации развертывания LNSE:

минимальная конфигурация аппаратного обеспечения среды контейнеризации для istio-proxy устанавливается в файле

\conf\config\parameters\dictionary.istio.all.conf;настройки istio-proxy задаются в файлах

\conf\k8s\base\istio\config\egress\cm-istio-basic.yaml,\conf\config\parameters\dictionary.istio.all.conf;квоты количества неработающих pod устанавливаются в файле

\conf\k8s\base\istio\deployments\egress\pdb-egress.yaml;настройки egress gateway задаются в файле

\conf\k8s\base\istio\deployments\egress\dc-egress.yaml;настройки информационного обмена между прикладными контейнерами LNSE и egress gateway и egress gateway и смежными АС и БД задаются в файлах:

\conf\k8s\base\istio\config\egress\dictionary.federation-monitoring-service-entry.yaml;\conf\k8s\base\istio\config\egress\dictionary.kubernetes-service-entry.yaml;\conf\k8s\base\istio\config\egress\dictionary.targets-into-namespace-service-entry.yaml;\conf\k8s\base\istio\config\egress\dictionary-*-egress-kafka-se.yaml;\conf\k8s\base\istio\config\egress\dictionary.federation-monitoring-virtual-service.yaml;\conf\k8s\base\istio\config\egress\dictionary.kubernetes-virtual-service.yaml;\conf\k8s\base\istio\config\egress\dictionary-*-egress-kafka-vs.yaml;\conf\k8s\base\istio\config\egress\vs-ott.yaml;\conf\k8s\base\istio\config\egress\egress-integration-db-dict.yaml;\conf\k8s\base\istio\config\egress\egress-integration-tls-audit2.yaml;\conf\k8s\base\istio\config\egress\egress-integration-tls-iag.yaml;\conf\k8s\base\istio\config\egress\egress-integration-tls-public-key-locations.yaml;\conf\k8s\base\istio\config\egress\egress-integration-tls-sgw.yaml;\conf\k8s\base\istio\config\egress\egress-integration-tls-vault.yaml;\conf\k8s\base\istio\config\egress\gw-ott.yaml;\conf\k8s\base\istio\config\egress\dictionary.unimon-client-gateway.yaml;\conf\k8s\base\istio\config\egress\dictionary.federation-monitoring-gateway.yaml;\conf\k8s\base\istio\config\egress\dictionary-*-egress-kafka-gw.yaml;\conf\k8s\base\istio\config\egress\dictionary.federation-monitoring-destination-rule.yaml;\conf\k8s\base\istio\config\egress\dictionary.kubernetes-destination-rule.yaml;\conf\k8s\base\istio\config\egress\dictionary-*-egress-kafka-dr.yaml;\conf\k8s\base\istio\config\egress\dictionary.targets-into-namespace-envoy-filter.yaml;\conf\k8s\base\istio\config\egress\ufs-extensions.ulogger-egress-access-log-envoyFilter.yaml;\conf\k8s\base\istio\config\egress\ufs-extensions.ulogger-ingress-access-log-envoyFilter.yaml;\conf\k8s\base\istio\config\egress\ufs-extensions.ulogger-istio-config.yaml;\conf\k8s\base\istio\config\egress\ufs-extensions.ulogger-istio-controller-config.yaml;\conf\k8s\base\istio\config\egress\unimon-vault-scrap-ef.yaml;

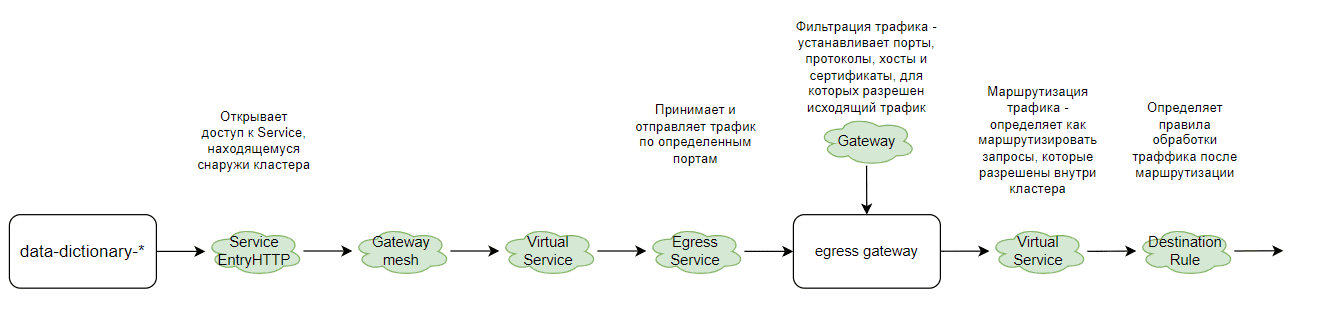

Описание взаимосвязей объектов, описанных в yaml-файлах:

Прикладное приложение отправляет запрос к внешнему ресурсу, при этом указываются host и port внешнего ресурса. Трафик попадает на ServiceEntry.

Весь внутренний трафик, проходящий через ServiceEntry, перенаправляется на gateway mesh (внутренний gateway Istio).

VirtualService перехватывает трафик от gateway mesh и направляет его на Service, привязанный к pod egress gateway.

Service перенаправляет трафик на указанный порт pod egress gateway, при этом объект Gateway (является частью egress gateway) разрешает либо запрещает входящий трафик согласно указанной в нем конфигурации.

VirtualService направляет трафик на внешний ресурс — на целевые host и port ресурса, заданные ранее в ServiceEntry. После маршрутизации трафика DestinationRule определяет, что происходит с трафиком для конкретного пункта назначения.

Схема взаимосвязей объектов:

POLM#

POLM служит для автоматизированной рассылки конфигураций политик управления трафиком, политик безопасности и прочих управляющих команд для IGEG и SVPX.

Параметры интеграции с POLM устанавливаются путем определения их значений в файле \conf\config\parameters\dictionary.istio.all.conf дистрибутива конфигурации развертывания LNSE.

Общие параметры для интеграции с компонентами SSM#

Параметр |

Описание |

|---|---|

|

Namespace компонента. Значение — |

|

Параметр для настройки ConfigMap |

|

Образ для настройки ingress/egress. Рекомендованное значение — |

|

Внутренний порт для ingress. Рекомендованное значение — |

|

Время, в течение которого High Availability Proxy будет ожидать ответа на запрос, измеряется в миллисекундах. High Availability Proxy — это открытый балансировщик нагрузки TCP/HTTP и прокси-сервер, он позволяет улучшить производительность и ошибкоустойчивость серверного окружения путем распределения рабочей нагрузки между несколькими серверами, например, между веб-сервером, сервером баз данных и сервером приложений. Рекомендованное значение — |

|

Внутренний порт для egress. Рекомендованное значение — |

|

Порт для обращения через egress к Kafka. Рекомендованное значение — |

|

Максимальное количество pod egress, которые могут быть недоступны в процессе обновления. Рекомендованное значение — |

|

Максимальное количество pod egress, которые могут быть запланированы сверх исходного количества. Рекомендованное значение — |

|

Максимальное количество pod ingress, которые могут быть недоступны в процессе обновления. Рекомендованное значение — |

|

Максимальное количество pod ingress, которые могут быть запланированы сверх исходного количества. Рекомендованное значение — |

|

Клиентский CN, для которого разрешен вызов. Рекомендованное значение — |

|

Время принудительного завершения процесса после начала остановки pod egress. Рекомендованное значение — |

|

Время принудительного завершения процесса после начала остановки pod ingress. Рекомендованное значение — |

|

Адрес сервиса istiod Control Plane. Рекомендованное значение — |

|

Метка podAntiAffinity egress. Рекомендованное значение — |

|

Значение метки |

|

Метка podAntiAffinity ingress. Рекомендованное значение — |

|

Значение метки |

|

Использование egress протокола HTTPS в режиме |

|

FQDN сервиса. Рекомендованное значение — |

|

Максимальное количество |

|

Уровень логирования Envoy Ingress Gateway, Egress Gateway. Рекомендованное значение — |

|

Уровень логирования pilot-agent Ingress Gateway, Egress Gateway. Рекомендованное значение — |

|

Путь к лог-файлу. Рекомендованное значение — |

|

Наименования проекта Control plane. Рекомендованное значение — |

|

Адрес сервиса istiod Control Plane. Рекомендованное значение — |

|

Порт сервиса istiod Control Plane. Рекомендованное значение — |

|

Уровень логирования pilot-agent для Ingress Gateway, Egress Gateway. Рекомендованное значение — |

|

Имя лог-файла pilot-agent для Ingress Gateway, Egress Gateway. Рекомендованное значение — |

|

Уровень логирования для Ingress Gateway, Egress Gateway. Рекомендованное значение — |

|

Имя лог-файла Ingress Gateway, Egress Gateway. Рекомендованное значение — |

|

Имя лог-файла с access_logs pilot-agent для Ingress Gateway, Egress Gateway. Рекомендованное значение — |

|

Раз в минуту pilot-agent проверяет размеры указанных ротируемых файлов и копирует их содержимое в новый файл с именем в формате |

|

Число бэкап-файлов, сохраняющихся при ротации. |

|

Число дней, которое хранятся файлы бэкапов. Целое число. Рекомендованное значение — |

|

Предсказуемое окончание работы, когда все запущенные процессы корректно завершают работу без потери данных или негативного пользовательского опыта. Рекомендованное значение — |

|

Включение распределения экземпляров компонента по разным нодам среды исполнения для каждого компонента. Рекомендованное значение — |

|

Метка |

|

Значение метки |

|

Метка |

|

Значение метки |

|

Максимальное количество pod egress, которые могут быть недоступны в процессе обновления. Рекомендованное значение — |

|

Максимальное количество pod ingress, которые могут быть запланированы сверх исходного количества. Рекомендованное значение — |

|

Время принудительного завершения процесса после начала остановки pod ingress, рекомендованное значение — |

|

Максимальное количество |

|

Максимальное количество pod egress, которые могут быть недоступны в процессе обновления. Рекомендованное значение — |

|

Максимальное количество pod egress, которые могут быть запланированы сверх исходного количества. Рекомендованное значение — |

|

Максимальное количество |

|

Время принудительного завершения процесса после начала остановки pod egress. Рекомендованное значение — |

|

Порт встроенного интрефейса администрирования egress и ingress. Рекомендованное значение — |

|

Метка |

|

Метка |

|

Метка |

|

Метка |

|

Адрес сервиса |

|

Порт сервиса |

|

Настройка внешнего взаимодействия посредством Istio с провайдером аутентфикации — адрес IAM. Рекомендованное значение — |

|

Настройка внешнего взаимодействия посредством Istio с провайдером аутентфикации — порт IAM. Рекомендованное значение — |

|

Время, в течение которого High Availability Proxy будет ожидать ответа на запрос, измеряется в миллисекундах (High Availability Proxy – это открытый балансировщик нагрузки TCP/HTTP и прокси-сервер, он позволяет улучшить производительность и ошибкоустойчивость серверного окружения путем распределения рабочей нагрузки между несколькими серверами, например, между веб-сервером, сервером баз данных и сервером приложений). Рекомендованное значение — |

|

Внутренний порт для ingress. Рекомендованное значение — |

|

Маршрутизация между релизами для возможности «горячего отката» в рамках пилотирования DropApp |

|

Версия предыдущего релиза, необходима для отката в случае проблем при раскатке. Рекомендованное значение — |

|

Версия текущего релиза. Рекомендованное значение — |

|

Путь для обращения к приложению (route). Рекомендованное значение — |

|

Версия релиза LNSE в формате для IAGW. Рекомендованное значение — |

|

Fqdn для IAGW. Рекомендованное значение — |

|

Тип прокси Ingress-контроллера (nginx/haproxy). Рекомендованное значение — |

|

Тайм-аут при чтении ответа проксированного сервера. Тайм-аут устанавливается не на всю передачу ответа, а только между двумя операциями чтения. Если по истечении этого времени проксируемый сервер ничего не передаст, соединение закрывается. Рекомендованное значение — |

|

Тайм-аут для установления соединения с проксированным сервером. Рекомендованное значение — |

|

Тайм-аут при передаче запроса проксированному серверу. Рекомендованное значение — |

|

Тайм-аут запроса проксированного сервера. Рекомендованное значение — |

|

Порт подключения к HTTP endpoint с метриками мониторинга. Рекомендованное значение — |

|

Правило извлечения образов из реестров контейнеров: |

|

Хост logger. Рекомендованное значение — |

|

Правило по обработке неизвестного исходящего трафика от приложения: |

|

Период ротации токена сервисного аккаунта. Рекомендованное значение — |

|

Адрес сервиса istiod Control Plane. Рекомендованное значение — |

|

Адрес порта egress. Рекомендованное значение — |

|

Внутренний порт SSM, через который проходит трафик внутри mesh. Рекомендованное значение — |

|

Путь к PKI хранилищу SecMan. Рекомендованное значение — |

|

Максимальное количество |

|

Время ожидания перед отключением Istio для возможности корректно завершить все установленные соединения. Рекомендованное значение — |

|

Включение механизма контроля количества Pod приложения, которые могут быть недоступны в момент времени. Рекомендованное значение — |

|

Настройки |

|

Количество секунд от старта контейнера до начала readiness проб. Минимальное значение 0. Рекомендованное значение — |

|

Количество секунд ожидания пробы. Минимальное значение 1. Рекомендованное значение — |

|

Длительность времени (в секундах) между двумя последовательными проведениями проб. Минимальное значение 1. Рекомендованное значение — |

|

Минимальное количество последовательных проверок, чтобы проба считалась успешной после неудачной. Рекомендованное значение — |

|

Количество попыток получения readiness пробы. Рекомендованное значение — |

|

Настройка |

|

Настройка |

|

Настройка |

|

Путь к PKI хранилищу SecMan. Рекомендованное значение — |

|

Время ожидания перед отключением Istio, для возможности корректно завершить все установленные соединения. Значение — |

|

Включение распределения экземпляров компонента по разным нодам среды исполнения для каждого компонента. Рекомендованное значение — |

|

Включение механизма контроля количества Pod приложения, которые могут быть недоступны в момент времени. Рекомендованное значение — |

|

Настройки PodDisruptionBudget. Минимальное количество pod egress, которые должны быть доступны одновременно. Рекомендованное значение — |

|

Количество секунд от старта контейнера до начала readiness проб. Минимальное значение 0. Рекомендованное значение — |

|