Развертывание различных типов серверов#

Настройка веб-сервера Apache HTTP#

Введение в веб-сервер Apache HTTP#

Веб-сервер - это сетевая служба, которая предоставляет контент клиенту через Интернет. Обычно это означает веб-страницы, но могут быть представлены и любые другие документы. Веб-серверы также известны как HTTP-серверы, поскольку они используют транспортный протокол гипертекста (HTTP).

Apache HTTP Server httpd - это веб-сервер с открытым исходным кодом, разработанный Apache Software Foundation. В этом разделе рассматриваются некоторые из недавно добавленных функций и приводятся инструкции по обновлению предыдущих файлов конфигурации.

Заметные изменения в HTTP-сервере Apache#

Функции включают в себя:

Поддержка HTTP/2 обеспечивается пакетом mod_http2, который является частью модуля httpd.

Поддержка активации сокета systemd.

Поддержка модулей:

mod_proxy_hcheck - модуль проверки работоспособности прокси;

mod_proxy_uwsgi - прокси-интерфейс шлюза веб-сервера (WSGI);

mod_proxy_fdpass - обеспечивает поддержку передачи сокета клиента другому процессу;

mod_cache_socache - HTTP-кеш, использующий, например, серверную часть memcache;

mod_md - службу сертификатов протокола ACME SSL/TLS;

Следующие модули загружаются по умолчанию:

mod_request;

mod_macro;

mod_watchdog.

Добавлен новый подпакет httpd-filesystem, который содержит базовую структуру каталогов для HTTP-сервера Apache, включая правильные разрешения для каталогов.

Новый httpd-init.service заменяет скрипт %post для создания пары ключей mod_ssl с самоподписью.

Автоматическая подготовка и обновление сертификатов TLS с использованием протокола Automatic Certificate Management Environment (ACME) поддерживается пакетом mod_md.

HTTP-сервер Apache поддерживает загрузку сертификатов TLS и закрытых ключей из аппаратных токенов безопасности непосредственно из модулей PKCS#11. В результате конфигурация mod_ssl может использовать URL-адреса PKCS#11 для идентификации закрытого ключа TLS и, необязательно, сертификата TLS в директивах SSLCertificateKeyFile и SSLCertificateFile.

Поддерживается директива ListenFree в файле /etc/httpd/conf/httpd.conf.

Аналогично директиве Listen, ListenFree предоставляет информацию об IP-адресах, портах или комбинациях IP-адресов и портов, которые прослушивает сервер. Однако в ListenFree опция сокета IP_FREEBIND включена по умолчанию. Следовательно, httpd разрешено привязываться к нелокальному IP-адресу или к IP-адресу, который еще не существует. Это позволяет httpd прослушивать сокет, не требуя, чтобы базовый сетевой интерфейс или указанный динамический IP-адрес были активны в то время, когда httpd пытается привязаться к нему.

Для получения более подробной информации о ListenFree смотрите следующую таблицу:

Таблица. Синтаксис, статус и модули директивы ListenFree

Синтаксис |

Статус |

Модули |

|---|---|---|

ListenFree [IP-адрес:] portnumber [protocol] |

MPM |

event, worker, prefork, mpm_winnt, mpm_netware, mpmt_os2 |

Используйте mod_ssl вместо mod_perl

Тип базы данных аутентификации DBM по умолчанию, используемый HTTP-сервером Apache в SberLinux, был изменен с SDBM на db5.

Модуль mod_wsgi для HTTP-сервера Apache обновлен до версии Python 3. Приложения WSGI поддерживаются только с Python 3 и должны быть перенесены с Python 2.

Модуль многопроцессорной обработки (MPM), настроенный по умолчанию с HTTP-сервером Apache, изменился с многопроцессорной разветвленной модели (известной как prefork) на высокопроизводительную многопоточную модель event.

Любые сторонние модули, которые не являются потокобезопасными, должны быть заменены или удалены. Чтобы изменить настроенный MPM, отредактируйте /etc/httpd/conf.modules.d/00-mpm.conf файл. Смотрите справочную страницу httpd.service(8) для получения дополнительной информации.

Минимальные UID и GID, разрешенные для пользователей suEXEC, равны 1000 и 500 соответственно (ранее 100 и 100%).

Файл /etc/sysconfig/httpd больше не является поддерживаемым интерфейсом для настройки переменных среды для службы httpd. Справочная страница httpd.service(8) была добавлена для systemd службы.

При остановке службы httpd по умолчанию используется «изящная остановка».

Модуль mod_auth_kerb был заменен модулем mod_auth_gssapi.

Обновление конфигурации#

Чтобы обновить файлы конфигурации с версии HTTP-сервера Apache выберите один из следующих вариантов:

Если для установки переменных окружения используется файл /etc/sysconfig/httpd, создайте вместо него раскрывающийся файл systemd. Если используются какие-либо сторонние модули, убедитесь, что они совместимы с многопоточным MPM. Если используется suexec, убедитесь, что идентификаторы пользователя и группы соответствуют новому минимуму. Можно проверить конфигурацию на наличие возможных ошибок, используя следующую команду:

# apachectl configtest

Syntax OK

Файлы конфигурации Apache#

Когда httpd служба запущена, по умолчанию она считывает конфигурацию из местоположений, перечисленных в таблице ниже.

Таблица. Файлы конфигурации службы httpd

Путь |

Описание |

|---|---|

/etc/httpd/conf/httpd.conf |

Основной конфигурационный файл. |

/etc/httpd/conf.d/ |

Вспомогательный каталог для файлов конфигурации, которые включены в основной файл конфигурации. |

/etc/httpd/conf.modules.d/ |

Вспомогательный каталог для файлов конфигурации, которые загружают установленные динамические модули. В конфигурации по умолчанию эти файлы конфигурации обрабатываются в первую очередь |

Хотя конфигурация по умолчанию подходит для большинства ситуаций, можно использовать и другие параметры конфигурации. Чтобы любые изменения конфигурации вступили в силу, перезапустите веб-сервер.

Чтобы проверить конфигурацию на наличие возможных ошибок, введите следующее в командной строке:

# apachectl configtest

Syntax OK

Чтобы упростить восстановление после ошибок, сделайте копию исходного файла перед его редактированием.

Управление службой httpd#

В этом разделе описано, как запустить, остановить и перезапустить httpd службу.

Предварительные условия:

Установлен HTTP-сервер Apache.

Процедура:

Чтобы запустить httpd службу, введите:

systemctl start httpd

Чтобы остановить httpd службу, введите:

# systemctl stop httpd

Чтобы перезапустить httpd службу, введите:

# systemctl restart httpd

Настройка HTTP-сервера Apache с одним экземпляром#

В этом разделе описывается, как настроить HTTP-сервер Apache с одним экземпляром для обслуживания статического HTML-контента.

Следуйте процедуре, описанной в этом разделе, если веб-сервер должен предоставлять одинаковый контент для всех доменов, связанных с сервером. Если можно предоставлять разный контент для разных доменов, настройте виртуальные хосты на основе имен. Дополнительные сведения см. в разделе «Настройка виртуальных хостов Apache на основе имен».

Процедура:

Установите httpd пакет:

# yum install httpd

Откройте TCP-порт 80 в локальном межсетевом экране:

# firewall-cmd --permanent --add-port=80/tcp

# firewall-cmd --reload

Включите и запустите Обслуживание httpd:

# systemctl enable --now httpd

При необходимости добавьте HTML-файлы в каталог /var/www/html/.

Примечание: При добавлении содержимого в /var/www/html/ файлы и каталоги должны быть доступны для чтения пользователю, под которым httpd запускается по умолчанию. Владельцем контента может быть либо пользователь root и группа пользователей root, либо другой пользователь или группа по выбору администратора. Если владельцем содержимого является пользователь root и группа пользователей root, файлы должны быть доступны для чтения другими пользователями. Контекст SELinux для всех файлов и каталогов должен быть httpd_sys_content_t, который применяется по умолчанию ко всему содержимому в каталоге /var/www.

Этапы проверки:

Подключитесь с помощью веб-браузера к http://server_IP_or_host_name/.

Если каталог /var/www/html/ пуст или не содержит index.html или файл index.htm, Apache отображает тестовую страницу SberLinux. Если /var/www/html/ содержит HTML-файлы с другим именем, Можно загрузить их, введя URL-адрес этого файла, например http://server_IP_or_host_name/example.html.

Настройка виртуальных хостов Apache на основе имен#

Виртуальные хосты на основе имен позволяют Apache обслуживать различный контент для разных доменов, которые разрешаются по IP-адресу сервера.

Процедура в этом разделе описывает настройку виртуального хоста как для example.ru и example.net домен с отдельными корневыми каталогами документов. Оба виртуальных хоста обслуживают статический HTML-контент.

Предварительные условия:

Клиенты и веб-сервер разрешают example.ru и example.net домен к IP-адресу веб-сервера.

Обратите внимание, что необходимо вручную добавить эти записи на свой DNS-сервер.

Процедура:

Установите httpd пакет:

# yum install httpd

Отредактируйте файл /etc/httpd/conf/httpd.conf:

Добавьте следующую конфигурацию виртуального хоста для example.ru домен:

<VirtualHost *:80

DocumentRoot "/var/www/example.ru/"

ServerName example.ru

CustomLog /var/log/httpd/example.ru_access.log combined

ErrorLog /var/log/httpd/example.ru_error.log

</VirtualHost

Эти параметры настраивают следующее:

Все настройки в директиве <VirtualHost *:80 специфичны для этого виртуального хоста.

DocumentRoot задает путь к веб-контенту виртуального хоста.

ServerName задает домены, для которых этот виртуальный хост обслуживает контент.

Чтобы задать несколько доменов, добавьте параметр ServerAlias в конфигурацию и укажите дополнительные домены, разделенные пробелом в этом параметре.

Пользовательский журнал задает путь к журналу доступа виртуального хоста.

Журнал ошибок задает путь к журналу ошибок виртуального хоста.

Примечание: Apache использует первый виртуальный хост, найденный в конфигурации, также для запросов, которые не соответствуют ни одному домену, установленному в параметрах ServerName и ServerAlias. Это также включает запросы, отправленные на IP-адрес сервера.

Добавьте аналогичную конфигурацию виртуального хоста для example.net домена:

<VirtualHost *:80

DocumentRoot "/var/www/example.net/"

ServerName example.net

CustomLog /var/log/httpd/example.net_access.log combined

ErrorLog /var/log/httpd/example.net_error.log

</VirtualHost

Создайте корни документа для обоих виртуальных хостов:

# mkdir /var/www/example.ru/

# mkdir /var/www/example.net/

Если задаете пути в DocumentRoot параметры, которые не входят в /var/www/, установите httpd_sys_content_t контекст в обоих корнях документа:

# semanage fcontext -a -t httpd_sys_content_t "/srv/example.ru(/.*)?"

# restorecon -Rv /srv/example.ru/

# semanage fcontext -a -t httpd_sys_content_t "/srv/example.net(/.\*)?"

# restorecon -Rv /srv/example.net/

Эти команды устанавливают httpd_sys_content_t контекст на /srv/example.ru//srv/example.net/ каталог.

Обратите внимание, что необходимо установить policycoreutils-python-utils пакет для запуска restorecon команды.

Откройте порт 80 в локальном межсетевом экране:

# firewall-cmd --permanent --add-port=80/tcp

# firewall-cmd --reload

Включите и запустите обслуживание httpd:

# systemctl enable --now httpd

Этапы проверки:

Создайте отдельный файл примера в корне документа каждого виртуального хоста:

# echo "vHost example.ru" /var/www/example.ru/index.html# echo "vHost example.net" /var/www/example.net/index.html

Используйте браузер и подключитесь к http://example.ru. Веб-сервер показывает пример файла с example.ru виртуального хоста.

Используйте браузер и подключитесь к http://example.net. Веб-сервер показывает пример файла с example.net виртуального хоста.

Настройка проверки подлинности Kerberos для веб-сервера Apache HTTP#

Для выполнения аутентификации Kerberos на веб-сервере Apache HTTP SberLinux использует модуль Apache mod_auth_gssapi. Общий API служб безопасности (GSSAPI) - это интерфейс для приложений, которые делают запросы на использование библиотек безопасности, таких как Kerberos. Сервис gssproxy позволяет реализовать разделение привилегий для httpd сервера, что оптимизирует этот процесс с точки зрения безопасности.

Примечание: Модуль mod_auth_gssapi заменяет удаленный модуль mod_auth_kerb.

Предварительные условия:

Пакеты httpd и gssproxy установлены.

Веб-сервер Apache настроен и httpd служба запущена.

Настройка GSS-Proxy в среде IdM

Эта процедура описывает, как настроить GSS-прокси для выполнения аутентификации Kerberos на веб-сервере Apache HTTP.

Процедура:

Включите доступ к keytab HTTP/<ИМЯ_СЕРВЕРА @realm principal файлу, создав участника службы:

# ipa service-add HTTP/<SERVER_NAME

Извлеките таблицу ключей для участника, хранящуюся в /etc/gssproxy/http.keytab файле:

# ipa-getkeytab -s $(awk '/^server =/ {print $3}' /etc/ipa/default.conf) -k /etc/gssproxy/http.keytab -p HTTP/$(hostname -f)

Этот шаг устанавливает разрешения на 400, таким образом, только пользователь root имеет доступ к файлу keytab. Пользователь apache этого не делает.

Создайте файл /etc/gssproxy/80-httpd.conf со следующим содержимым:

[service/HTTP]

mechs = krb5

cred_store = keytab:/etc/gssproxy/http.keytab

cred_store = keytab:/etc/gssproxy/http.keytab

euid = apache

Перезапустите и включите службу gssproxy:

# systemctl restart gssproxy.service

# systemctl enable gssproxy.service

Настройка проверки подлинности Kerberos для каталога, совместно используемого веб-сервером Apache HTTP

Эта процедура описывает, как настроить проверку подлинности Kerberos для каталога /var/www/html/private/.

Предварительные условия:

Служба gssproxy настроена и запущена.

Процедура:

Настройте модуль mod_auth_gssapi для защиты каталога /var/www/html/private/:

<Location /var/www/html/private

AuthType GSSAPI

AuthName "GSSAPI Login"

Require valid-user

</Location

Создайте файл /etc/systemd/system/httpd.service со следующим содержимым:

.include /lib/systemd/system/httpd.service

[Service]

Environment=GSS_USE_PROXY=11

Перезагрузите конфигурацию системы:

# systemctl daemon-reload

Перезапустите httpd службу:

# systemctl restart httpd.service

Этапы проверки:

Получите Kerberos ticket:

# kinit

Откройте URL-адрес защищенного каталога в браузере.

Настройка шифрования TLS на HTTP-сервере Apache#

По умолчанию Apache предоставляет контент клиентам, используя незашифрованное HTTP-соединение. В этом разделе описывается, как включить шифрование TLS и настроить часто используемые параметры, связанные с шифрованием, на HTTP-сервере Apache.

Предварительные условия:

HTTP-сервер Apache установлен и запущен.

Добавление шифрования TLS на HTTP-сервер Apache

В этом разделе описывается, как включить шифрование TLS на HTTP-сервере Apache для example.ru домен.

Предварительные условия:

HTTP-сервер Apache установлен и запущен.

Закрытый ключ хранится в /etc/pki/tls/private/example.ru.key файле.

Для получения подробной информации о создании закрытого ключа и запроса на подписание сертификата (CSR), а также о том, как запросить сертификат у центра сертификации (CA), см. документацию CA. В качестве альтернативы, если центр сертификации поддерживает протокол ACME, Можно использовать модуль mod_md для автоматизации получения и предоставления сертификатов TLS.

Сертификат TLS хранится в /etc/pki/tls/certs/example.ru.crt файле. Если используете другой путь, адаптируйте соответствующие шаги процедуры.

Сертификат CA хранится в /etc/pki/tls/certs/ca.crt файле. Если используете другой путь, адаптируйте соответствующие шаги процедуры.

Клиенты и веб-сервер преобразуют имя хоста сервера в IP-адрес веб-сервера.

Процедура:

Установите пакет mod_ssl:

# yum install mod_ssl

Отредактируйте файл / etc/httpd/conf.d/ssl.conf и добавьте следующие настройки в директиву <VirtualHost default:443:

Установите имя сервера:

ServerName example.ru

Примечание: Имя сервера должно соответствовать записи, заданной в поле Common Name сертификата.

При необходимости: если сертификат содержит дополнительные имена хостов в поле Subject Alt Names (SAN), можно настроить mod_ssl для обеспечения шифрования TLS также для этих имен хостов. Чтобы настроить это, добавьте параметр ServerAliases с соответствующими именами:

ServerAlias www.example.ru server.example.ru

Задайте пути к закрытому ключу, сертификату сервера и сертификату CA:

SSLCertificateKeyFile "/etc/pki/tls/private/example.ru.key"

SSLCertificateFile "/etc/pki/tls/certs/example.ru.crt"

SSLCACertificateFile "/etc/pki/tls/certs/ca.crt"

По соображениям безопасности настройте, чтобы только пользователь root мог получить доступ к файлу закрытого ключа:

# chown root:root /etc/pki/tls/private/example.ru.key

# chmod 600 /etc/pki/tls/private/example.ru.key

Предупреждение: Если к закрытому ключу получили доступ неавторизованные пользователи, отмените сертификат, создайте новый закрытый ключ и запросите новый сертификат. В противном случае соединение TLS больше не является безопасным.

Откройте порт 443 в локальном межсетевом экране:

# firewall-cmd --permanent --add-port=443/tcp

# firewall-cmd --reload

Перезапустите httpd службу:

# systemctl restart httpd

Примечание: Если файл закрытого ключа защищен паролем, необходимо вводить этот пароль каждый раз при запуске службы httpd.

Этапы проверки:

Используйте браузер и подключайтесь к https://example.ru.

Настройка поддерживаемых версий протокола TLS на HTTP-сервере Apache

По умолчанию HTTP-сервер Apache на SberLinux использует общесистемную политику шифрования, которая определяет безопасные значения по умолчанию, и они также совместимы с последними браузерами. Например, политика по умолчанию определяет, что в apache включены только версии протоколов TLSv1.2 и TLSv1.3.

В этом разделе описывается, какие версии протокола TLS поддерживает HTTP-сервер Apache. Следуйте процедуре, если в среде требуется включить только определенные версии протокола TLS, например:

Если среда требует, чтобы клиенты также могли использовать слабый протокол TLS1 (TLSv1.0) или TLS1.1.

Если настроить, что Apache поддерживает только протокол TLSv1.2 или TLSv1.3.

Предварительные условия:

Шифрование TLS включено на сервере, как описано в разделе «Добавление шифрования TLS на HTTP-сервер Apache».

Процедура:

Отредактируйте файл /etc/httpd/conf/httpd.conf и добавьте следующий параметр в директиву <VirtualHost, для которой можно установить версию протокола TLS. Например, чтобы включить только протокол TLSv1.3:

SSLProtocol -All TLSv1.3

Перезапустите службу httpd:

# systemctl restart httpd

Этапы проверки:

Используйте следующую команду, чтобы убедиться, что сервер поддерживает TLSv1.3:

# openssl s_client -connect example.ru:443 -tls1_3

Используйте следующую команду, чтобы убедиться, что сервер не поддерживает TLSv1.2:

# openssl s_client -пример подключения.com:443 -tls1_2

Если сервер не поддерживает протокол, команда возвращает сообщение об ошибке:

140111600609088:error:1409442E:SSL routines:ssl3_read_bytes:tlsv1 alert protocol version:ssl/record/rec_layer_s3.c:1543:SSL alert number 70

При необходимости повторите команду для других версий протокола TLS.

Настройка поддерживаемых шифров на HTTP-сервере Apache

По умолчанию HTTP-сервер Apache использует общесистемную политику шифрования, которая определяет безопасные значения по умолчанию, и они также совместимы с последними браузерами. Список шифров, разрешенных общесистемной криптографией, см. в файле /etc/crypto-policies/back-ends/openssl.config.

В этом разделе описывается, как вручную настроить, какие шифры поддерживает HTTP-сервер Apache. Следуйте процедуре, если в среде требуются определенные шифры.

Предварительные условия:

Шифрование TLS включено на сервере, как описано в разделе «Добавление шифрования TLS на HTTP-сервер Apache».

Процедура:

Отредактируйте файл /etc/httpd/conf/httpd.conf и добавьте параметр SSLCipherSuite в директиву <VirtualHost, для которой необходимо установить шифры TLS:

SSLCipherSuite "EECDH+AESGCM:EDH+AESGCM:AES256+EECDH:AES256+EDH:!SHA1:!SHA256"

Этот пример включает только шифры EECDH +AESGCM, EDH+AESGCM, AES256+EECDH и AES256+EDH и отключает все шифры, которые используют код аутентификации сообщений SHA1 и SHA256 (MAC).

Перезапустите службу httpd:

# systemctl restart httpd

Этапы проверки:

Для отображения списка шифров, поддерживаемых HTTP-сервером Apache:

Установите пакет nmap:

# yum install nmap

Используйте утилиту nmap для отображения поддерживаемых шифров:

# nmap --script ssl-enum-ciphers -p 443 example.ru

...

PORT STATE SERVICE

443/tcp open https

| ssl-enum-ciphers:

| TLSv1.2:

| ciphers:

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (ecdh_x25519) - A

| TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 (dh 2048) - A

| TLS_ECDHE_RSA_WITH_CHACHA20_POLY1305_SHA256 (ecdh_x25519) - A

...

Настройка аутентификации сертификата клиента TLS#

Проверка подлинности по сертификату клиента позволяет администраторам разрешать доступ к ресурсам на веб-сервере только тем пользователям, которые проходят проверку подлинности с использованием сертификата. В этом разделе описывается, как настроить проверку подлинности клиентского сертификата для каталога /var/www/html/Example/.

Если HTTP-сервер Apache использует протокол TLS 1.3, некоторым клиентам требуется дополнительная настройка. Например, в Firefox установите для параметра security.tls.enable_post_handshake_authв меню about:configзначение true.

Предварительные условия:

Шифрование TLS включено на сервере, как описано в разделе Добавление шифрования TLS на HTTP-сервер Apache.

Процедура:

Отредактируйте файл /etc/httpd/conf/httpd.conf и добавьте следующие параметры в директиву <VirtualHost, для которой можно настроить аутентификацию клиента:

<Directory "/var/www/html/Example/"

SSLVerifyClient require

</Directory

Параметр SSLVerifyClient require определяет, что сервер должен успешно проверить сертификат клиента, прежде чем клиент сможет получить доступ к содержимому в каталоге /var/www/html/Example/.

Перезапустите службу httpd:

# systemctl restart httpd

Этапы проверки:

Используйте утилиту curl для доступа к https://example.ru/Example/ URL без аутентификации клиента:

$ curl https://example.ru/Example/

curl: (56) OpenSSL SSL_read: error:1409445C:SSL routines:ssl3_read_bytes:tlsv13 **alert certificate required**, errno 0

Ошибка указывает на то, что веб-серверу требуется проверка подлинности по сертификату клиента.

Передайте закрытый ключ и сертификат клиента, а также сертификат CA в curl, чтобы получить доступ к тому же URL-адресу с проверкой подлинности клиента:

$ curl --cacert ca.crt --key client.key --cert client.crt https://example.ru/Example/

Если запрос выполнен успешно, curl отображает index.html файл, хранящийся в каталоге /var/www/html/Example/.

Установка HTTP-сервера Apache#

Чтобы снизить риски, связанные с запуском веб-приложений на веб-сервере, путем развертывания ModSecurity, установите пакеты mod_security и mod_security_crs для HTTP-сервера Apache. Пакет mod_security_crs предоставляет базовый набор правил (CRS) для модуля межсетевого экрана веб-приложений ModSecurity (WAF).

Процедура:

Установите пакеты mod_security, mod_security_crs и httpd:

# yum install -y mod_security мод_security_crs httpd

Запустите сервер httpd:

# systemctl restart httpd

Проверка:

Убедитесь, что межсетевой экран веб-приложений ModSecurity включен на HTTP-сервере Apache:

# httpd -M | grep security

Убедитесь, что каталог /etc/httpd/modsecurity.d/activated_rules/ содержит правила, предоставляемые mod_security_crs.

Работа с модулями#

Будучи модульным приложением, служба httpd распространяется вместе с рядом динамических общих объектов (DSO), которые могут быть динамически загружены или выгружены во время выполнения по мере необходимости. Эти модули расположены в /usr/lib64/httpd/modules/ каталоге.

Загрузка модуля

Чтобы загрузить определенный модуль DSO, используйте директиву LoadModule. Обратите внимание, что модули, предоставляемые отдельным пакетом, часто имеют свой собственный конфигурационный файл в /etc/httpd/conf.modules.d/ каталоге.

Загрузите DSO mod_ssl

LoadModule ssl_module модули/mod_ssl.so

После загрузки модуля перезапустите веб-сервер, чтобы перезагрузить конфигурацию.

Написание модуля

Чтобы создать новый модуль DSO, убедитесь, что установлен пакет httpd-devel. Для этого введите следующую команду от имени root:

# yum install httpd-devel

Этот пакет содержит включаемые файлы, файлы заголовков и утилиту APache eXtenSion (apxs), необходимую для компиляции модуля.

После написания можно создать модуль с помощью следующей команды:

# apxs -i -a -c module_name.c

Если сборка прошла успешно, можно загрузить модуль таким же образом, как и любой другой модуль, распространяемый с HTTP-сервером Apache.

Экспорт закрытого ключа и сертификатов из базы данных NSS для их использования в конфигурации веб-сервера Apache.

Эта процедура предполагает, что база данных NSS хранится в /etc/httpd/alias/, а экспортированный закрытый ключ и сертификаты хранятся в каталоге /etc/pki/tls/.

Предварительные условия:

Закрытый ключ, сертификат и сертификат центра сертификации (CA) хранятся в базе данных NSS.

Процедура:

Перечислите сертификаты в базе данных NSS:

# certutil -d /etc/httpd/alias/ -L

Certificate Nickname Trust Attributes

SSL,S/MIME,JAR/XPI

Example CA C,,

Example Server Certificate u,u,u

На следующих шагах понадобятся псевдонимы сертификатов.

Чтобы извлечь закрытый ключ, необходимо временно экспортировать ключ в файл PKCS #12:

Используйте псевдоним сертификата, связанного с закрытым ключом, чтобы экспортировать ключ в файл PKCS #12:

# pk12util -o /etc/pki/tls/private/export.p12 -d /etc/httpd/alias/ -n "Example Server Certificate"

Enter password for PKCS12 file: password

Re-enter password: password

pk12util: PKCS12 EXPORT SUCCESSFUL

Обратите внимание, что необходимо установить пароль для файла PKCS #12. Этот пароль понадобится на следующем шаге.

Экспортируйте закрытый ключ из файла PKCS #12:

# openssl pkcs12 -in /etc/pki/tls/private/export.p12 -out /etc/pki/tls/private/server.key -nocerts -nodes

Enter Import Password: password

MAC verified OK

Удалите временный файл PKCS #12:

# rm /etc/pki/tls/private/export.p12

Установите разрешения для /etc/pki/tls/private/server.key файла, чтобы гарантировать, что только пользователь root может получить доступ к этому файлу:

# chown root:root /etc/pki/tls/private/server.key

# chmod 0600 /etc/pki/tls/private/server.key

Используйте псевдоним сертификата сервера в базе данных NSS для экспорта сертификата CA:

# certutil -d /etc/httpd/alias/ -L -n "Example Server Certificate" -a -o /etc/pki/tls/certs/server.crt

Установите разрешения для /etc/pki/tls/certs/server.crt файла, чтобы гарантировать, что только пользователь root может получить доступ к этому файлу:

# chown root:root /etc/pki/tls/certs/server.crt

# chmod 0600 /etc/pki/tls/certs/server.crt

Используйте псевдоним сертификата CA в базе данных NSS для экспорта сертификата CA:

# certutil -d /etc/httpd/alias/ -L -n "Example CA" -a -o /etc/pki/tls/certs/ca.crt

Следуйте разделу «Настройка шифрования TLS на HTTP-сервере Apache», чтобы настроить веб-сервер Apache, и:

Установите для параметра SSLCertificateKeyFile значение /etc/pki/tls/private / server.key

Установите для параметра SSLCertificateFile значение /etc/pki/tls/certs / server.crt

Установите для параметра SSLCACertificateFile значение /etc/pki/tls/certs / ca.crt

Дополнительные ресурсы

man httpd(8) — страница руководства для службы httpd, содержащая полный список ее параметров командной строки. man httpd.service(8) — страница руководства для файла модуля httpd.service, описывающая, как настроить и улучшить сервис. man httpd.conf(5) — страница руководства по настройке httpd, описывающая структуру и расположение файлов конфигурации httpd. man apachectl(8) — страница руководства для интерфейса управления HTTP-сервером Apache. Сведения о том, как настроить проверку подлинности Kerberos на HTTP-сервере Apache, см. в разделе «Использование GSS-прокси для работы Apache httpd». Использование Kerberos - это альтернативный способ принудительной авторизации клиента на HTTP-сервере Apache.

Установка и настройка NGINX#

NGINX - это высокопроизводительный и модульный сервер, который можно использовать, например, в качестве:

веб-сервера;

обратного прокси-сервера;

балансировщика нагрузки.

В этом разделе описывается, как использовать NGINX в этих сценариях.

Установка и подготовка NGINX#

SberLinux использует потоки приложений для предоставления различных версий NGINX. В этом разделе описывается, как:

выбрать поток и установить NGINX;

открыть необходимые порты в межсетевом экране;

включить и запустите nginx службу.

Используя конфигурацию по умолчанию, NGINX запускается как веб-сервер на порту 80 и предоставляет содержимое из каталога /usr/share/nginx/html/.

Веб-сервер и прокси-сервер nginx 1.22 доступны в виде потока модулей.

nginx поддерживает:

SSL_sendfile() функцию при использовании OpenSSL 3.0.

Библиотеку PCRE2.

Конвейерную обработку POP3 и IMAP в mail прокси-модуле.

Строки заголовка Auth-SSL-Protocol и Auth-SSL-Cipher, которые передаются почтовому прокси-серверу аутентификации.

Дерективы ssl_conf_command и ssl_reject_handshake.

Директиву proxy_cookie_flags с поддержкой переменных в следующих директивах: proxy_ssl_certificate, proxy_ssl_certificate_key, grpc_ssl_certificate, grpc_ssl_certificate_key uwsgi_ssl_certificate, uwsgi_ssl_certificate_key.

Директиву listen в модуле stream с поддержкой параметра fastopen, который включает режим прослушивания сокетов TCP Fast Open.

Mail директиву в max_errors прокси-модуле.

nginx всегда возвращает ошибку, если:

Используется CONNECT метод.

В запросе указываются оба заголовка, Content-Length и Transfer-Encoding.

Имя заголовка запроса содержит пробелы или управляющие символы.

Host Строка заголовка запроса содержит пробелы или управляющие символы.

nginx блокирует все запросы HTTP/1.0, содержащие Transfer-Encoding заголовок. А также устанавливает соединения HTTP/2 с использованием согласования протокола прикладного уровня (ALPN) и больше не поддерживает протокол Next Protocol Negotiation (NPN).

Чтобы установить nginx:1.22 stream, используйте следующую команду:

# yum module install nginx:1.22

Предварительные условия:

Установлен SberLinux.

Служба межсетевого экрана включена и запущена.

Процедура:

Отобразите доступные потоки модуля NGINX:

# yum module list nginx

Sberlinux for x86_64 - AppStream (RPMs)

Name Stream Profiles Summary

nginx 1.14 [d] common [d] nginx webserver

nginx 1.16 common [d] nginx webserver

...

Hint: [d]efault, [e]nabled, [x]disabled, [i]nstalle

Если необходимо установить поток, отличный от используемого по умолчанию, выберите поток:

# yum module enable nginx:stream_version

Установите nginx пакет:

# yum install nginx

Откройте порты, на которых NGINX должен предоставлять свои услуги в межсетевом экране. Например, чтобы открыть порты по умолчанию для HTTP (порт 80) и HTTPS (порт 443) firewalld, введите:

# firewall-cmd --permanent --add-port={80/tcp,443/tcp}

# firewall-cmd --reload

Включите nginx автоматический запуск службы при загрузке системы:

# systemctl enable nginx

При необходимости запустите nginx службу:

# systemctl start nginx

Если не нужно использовать конфигурацию по умолчанию, пропустите этот шаг и соответствующим образом настройте NGINX перед запуском службы.

Этапы проверки:

Используйте yum утилиту, чтобы убедиться, что nginx пакет установлен:

# yum list installed nginx

Installed Packages

nginx.x86_64 1:1.14.1-9.module+el8.0.0+4108+af250afe @sberlinux-for-x86_64-appstream-rpms

Убедитесь, что порты, на которых NGINX должен предоставлять свои услуги, открыты в межсетевом экране:

# firewall-cmd --list-ports

80/tcp 443/tcp

Убедитесь, что nginx служба включена:

# systemctl is-enabled nginx

enabled

Настройка NGINX в качестве веб-сервера, предоставляющего разный контент для разных доменов#

По умолчанию NGINX действует как веб-сервер, который предоставляет клиентам одинаковый контент для всех доменных имен, связанных с IP-адресами сервера. Эта процедура объясняет, как настроить NGINX:

для обслуживания запросов в example.ru домен с содержимым из /var/www/example.ru/ каталога; для обслуживания запросов в example.net домен с содержимым из /var/www/example.net/ каталога; для обслуживания всех других запросов, например, на IP-адрес сервера или на другие домены, связанные с IP-адресом сервера, с содержимым из /usr/share/nginx/html/ каталога.

Предварительные условия:

Клиенты и веб-сервер разрешают example.ru и example.net домен к IP-адресу веб-сервера.

Обратите внимание, что необходимо вручную добавить эти записи на свой DNS-сервер.

Процедура:

Отредактируйте файл /etc/nginx/nginx.conf:

По умолчанию файл /etc/nginx/nginx.conf уже содержит всеобъемлющую конфигурацию. Если удалили эту часть из конфигурации, повторно добавьте следующий серверный блок в http-блок в файле /etc/nginx/nginx.conf:

server {

listen 80 default_server;

listen [::]:80 default_server;

server_name _;

root /usr/share/nginx/html;

}

Эти параметры настраивают следующее:

Директива listen определяет, какие IP-адреса и порты прослушивает служба. В этом случае NGINX прослушивает порт 80 как по всем адресам IPv4, так и по IPv6. Параметр default_server указывает, что NGINX использует этот серверный блок по умолчанию для запросов, соответствующих IP-адресам и портам.

Параметр server_name определяет имена хостов, за которые отвечает этот серверный блок. Установка имя_сервера в _ настраивает NGINX на принятие любого имени хоста для этого серверного блока.

Директива root задает путь к веб-контенту для этого серверного блока.

Добавьте аналогичный серверный блок для example.ru домен в http-блок:

server {

server_name example.ru;

root /var/www/example.ru/;

access_log /var/log/nginx/example.ru/access.log;

error_log /var/log/nginx/example.ru/error.log;

}

Директива access_log определяет отдельный файл журнала доступа для этого домена.

Директива error_log определяет отдельный файл журнала ошибок для этого домена. Добавьте аналогичный серверный блок для example.net домен к http-блоку:

server {

server_name example.net;

root /var/www/example.net/;

access_log /var/log/nginx/example.net/access.log;

error_log /var/log/nginx/example.net/error.log;

}

Создайте корневые каталоги для обоих доменов:

mkdir -p /var/www/example.ru/

mkdir -p /var/www/example.net/

Установите контекст httpd_sys_content_t для обоих корневых каталогов:

# semanage fcontext -a -t httpd_sys_content_t "/var/www/example.ru(/.*)?"

# restorecon -Rv /var/www/example.ru/

# semanage fcontext -a -t httpd_sys_content_t "/var/www/example.net(/.\*)?"

# restorecon -Rv /var/www/example.net/

Эти команды устанавливают контекст httpd_sys_content_t в каталогах /var/www/example.ru/ и /var/www/example.net/.

Обратите внимание, что для выполнения команд restorecon необходимо установить пакет policycoreutils-python-utils.

Создайте каталоги журналов для обоих доменов:

mkdir /var/log/nginx/example.ru/

mkdir /var/log/nginx/example.net/

Перезапустите nginx службу:

# systemctl restart nginx

Этапы проверки:

Создайте другой файл примера в корне документа каждого виртуального хоста:

# echo "Content for example.ru" /var/www/example.ru/index.html

# echo "Content for example.net" /var/www/example.net/index.html

# echo "Catch All content" /usr/share/nginx/html/index.html

В любом браузере подключитесь к http://example.ru. Веб-сервер показывает пример содержимого из /var/www/example.ru/index.html файла.

В любом браузере подключитесь к http://example.net. Веб-сервер показывает пример содержимого из /var/www/example.net/index.html файла.

В любом браузере подключитесь к http://IP_address_of_the_server. Веб-сервер показывает пример содержимого из /usr/share/nginx/html/index.html файла.

Добавление шифрования TLS на веб-сервер NGINX#

В этом разделе описывается, как включить шифрование TLS на веб-сервере NGINX для example.ru домен.

Предварительные условия:

Закрытый ключ хранится в файле /etc/pki/tls/private/example.ru.key.

Сертификат TLS хранится в файле /etc/pki/tls/certs/example.ru.crt. Если используете другой путь, адаптируйте соответствующие шаги процедуры.

Сертификат CA был добавлен к файлу сертификата TLS сервера.

Клиенты и веб-сервер преобразуют имя хоста сервера в IP-адрес веб-сервера.

Порт 443 открыт в локальном межсетевом экране.

Для получения подробной информации о создании закрытого ключа и запроса на подписание сертификата (CSR), а также о том, как запросить сертификат у центра сертификации (CA).

Процедура:

Отредактируйте файл / etc/nginx/nginx.conf и добавьте следующий серверный блок к http-блоку в конфигурации:

server {

listen 443 ssl;

server_name example.ru;

root /usr/share/nginx/html;

ssl_certificate /etc/pki/tls/certs/example.ru.crt;

ssl_certificate_key /etc/pki/tls/private/example.ru.key;

}

По соображениям безопасности настройте, чтобы только пользователь root мог получить доступ к файлу закрытого ключа:

# chown root:root /etc/pki/tls/private/example.ru.key

# chmod 600 /etc/pki/tls/private/example.ru.key

Предупреждение: Если к закрытому ключу получили доступ неавторизованные пользователи, отмените сертификат, создайте новый закрытый ключ и запросите новый сертификат. В противном случае соединение TLS больше не является безопасным.

Перезапустите nginx службу:

# systemctl restart nginx

Этапы проверки:

Используйте браузер и подключитесь к https://example.ru.

Настройка NGINX в качестве обратного прокси для HTTP-трафика#

Можно настроить веб-сервер NGINX так, чтобы он действовал как обратный прокси-сервер для HTTP-трафика. Например, можно использовать эту функциональность для пересылки запросов в определенный подкаталог на удаленном сервере. С точки зрения клиента, клиент загружает контент с хоста, к которому он обращается. Однако NGINX загружает фактическое содержимое с удаленного сервера и пересылает его клиенту.

Эта процедура объясняет, как перенаправить трафик в каталог /example на веб-сервере по URL https://example.ru.

Предварительные условия:

При необходимости шифрование TLS включено на обратном прокси-сервере.

Процедура:

Отредактируйте файл /etc/nginx/nginx.conf и добавьте следующие настройки в серверный блок, который должен обеспечивать обратный прокси:

location /example {

proxy_pass https://example.ru;

}

Блок location определяет, что NGINX передает все запросы в каталоге /example в https://example.ru.

Установите для логического параметра httpd_can_network_connect SELinux значение 1, чтобы SELinux позволил NGINX пересылку трафика:

# setsebool -P httpd_can_network_connect 1

Перезапустите службу nginx:

# systemctl restart nginx

Этапы проверки:

Используйте браузер и подключитесь к http://host_name/example, где отобразится содержание https://example.ru

Настройка NGINX в качестве балансировщика нагрузки HTTP#

Можно использовать функцию обратного прокси-сервера NGINX для балансировки нагрузки на трафик. Эта процедура описывает, как настроить NGINX в качестве балансировщика нагрузки HTTP, который отправляет запросы на разные серверы, основываясь на том, какой из них имеет наименьшее количество активных подключений. Если оба сервера недоступны, процедура также определяет третий хост по причинам резервного копирования.

Предварительные условия:

NGINX установлен.

Процедура:

Отредактируйте файл /etc/nginx/nginx.conf и добавьте следующие настройки:

http {

upstream backend {

least_conn;

server server1.example.ru;

server server2.example.ru;

server server3.example.ru backup;

}

server {

location / {

proxy_pass http://backend;

}

}

}

Директива least_conn в группе хостов с именем backend определяет, что NGINX отправляет запросы на server1.example.ru или server2.example.ru, в зависимости от того, какой хост имеет наименьшее количество активных подключений. NGINX использует server3.example.ru только в качестве резервной копии на случай, если два других хоста недоступны.

С директивой proxy_pass, установленной на http://backend, NGINX действует как обратный прокси-сервер и использует серверную группу хостов для распределения запросов на основе настроек этой группы.

Вместо метода балансировки нагрузки least_conn можно указать:

отсутствие способа использовать циклический перебор и равномерно распределять запросы по серверам;

ip_hash для отправки запросов с одного клиентского адреса на один и тот же сервер на основе хеша, вычисленного из первых трех октетов IPv4-адреса или всего IPv6-адреса клиента;

хеш для определения сервера на основе пользовательского ключа, который может быть строкой, переменной или комбинацией того и другого. Согласованный параметр настраивает, что NGINX распределяет запросы по всем серверам на основе определенного пользователем значения хешированного ключа.

случайные отправки запросов на случайно выбранный сервер.

Перезапустите службу nginx:

# systemctl restart nginx

Использование samba в качестве сервера#

samba реализует протокол Server Message Block (SMB) в SberLinux. Протокол SMB используется для доступа к ресурсам на сервере, таким как общие папки с файлами и общие принтеры. Кроме того, Samba реализует протокол удаленного вызова процедур распределенной вычислительной среды (DCE RPC), используемый Microsoft Windows.

Можно запустить samba как:

член домена Active Directory (AD) или NT4;

автономный сервер;

основной контроллер домена NT4 (PDC) или резервный контроллер домена (BDC).

Примечание: SberLinux поддерживает режимы PDC и BDC только в существующих установках с версиями Windows, которые поддерживают домены NT4. SberLinux рекомендует не настраивать новый домен samba NT4, поскольку операционные системы Microsoft, более поздние, чем Windows 7 и Windows Server 2008 R2, не поддерживают домены NT4.

SberLinux не поддерживает запуск samba в качестве контроллера домена AD (DC).

Независимо от режима установки, можно дополнительно предоставлять общий доступ к каталогам и принтерам. Это позволяет samba выступать в качестве файлового сервера и сервера печати.

Понимание различных сервисов и режимов samba#

В этом разделе описываются различные службы, включенные в samba, и различные режимы, которые можно настроить.

Сервисы samba

samba предоставляет следующие услуги:

smbd

Эта служба предоставляет услуги обмена файлами и печати с использованием протокола SMB. Кроме того, служба отвечает за блокировку ресурсов и аутентификацию подключающихся пользователей. Для аутентификации участников домена smbd требуется winbindd. Служба smb systemd запускает и останавливает демон smbd.

Чтобы использовать службу smbd, установите пакет samba.

nmbd

Эта служба предоставляет имя хоста и разрешение IP-адреса с использованием NetBIOS по протоколу IPv4. В дополнение к разрешению имен служба nmbd позволяет просматривать сеть SMB для поиска доменов, рабочих групп, хостов, общих файловых ресурсов и принтеров. Для этого служба либо сообщает эту информацию непосредственно широковещательному клиенту, либо пересылает ее в локальный или главный браузер. Служба nmb systemd запускает и останавливает демон nmbd.

Обратите внимание, что современные SMB-сети используют DNS для разрешения клиентов и IP-адресов. Для Kerberos требуется рабочая настройка DNS.

Также можно указать распознаватель DNS при использовании ipaclient роли для установки IdM-клиента с переменными ipaclient_configure_dns_resolver и ipaclient_dns_servers. Следовательно, ipaclient роль изменяет resolv.conf файл и утилиты NetworkManager и systemd-resolved для настройки DNS-распознавателя на клиенте аналогично тому, что ansible-freeipa роль ipaserver выполняет на сервере IdM. В результате настройка DNS при использовании роли ipaclient для установки IdM-клиента более эффективна.

Чтобы воспользоваться сервисом nmbd, установите пакет samba.

winbindd

Эта служба предоставляет интерфейс для коммутатора службы имен (NSS) для использования пользователей и групп домена AD или NT4 в локальной системе. Это позволяет, например, пользователям домена проходить аутентификацию в службах, размещенных на сервере samba, или в других локальных службах. Служба winbind systemd запускает и останавливает демон winbindd.

Если samba настроена в качестве участника домена, winbindd должен быть запущен перед службой smbd. В противном случае пользователи и группы домена будут недоступны для локальной системы.

Чтобы использовать службу winbindd, установите пакет samba-winbind.

Службы безопасности samba. Сценарии, когда службы samba и клиентские утилиты samba загружают и перезагружают свою конфигурацию

Параметр безопасности в разделе [global] в файле /etc/samba/smb.conf управляет тем, как samba проверяет подлинность пользователей, подключающихся к сервису. В зависимости от режима, в котором устанавливается samba, для параметра должны быть установлены разные значения:

Для участника домена AD установите security = ads

В этом режиме samba использует Kerberos для аутентификации пользователей AD.

Дополнительные сведения о настройке samba в качестве участника домена см. в разделе Настройка samba в качестве сервера-участника домена AD.

На автономном сервере установите security = user

В этом режиме samba использует локальную базу данных для аутентификации подключающихся пользователей.

Дополнительные сведения о настройке samba в качестве автономного сервера см. в разделе Настройка samba в качестве автономного сервера.

На PDC NT4 или BDC установите security = user

В этом режиме samba проверяет подлинность пользователей в локальной базе данных или базе данных LDAP.

Для участника домена NT4 установите security = domain

В этом режиме samba проверяет подлинность подключения пользователей к NT4 PDC или BDC. Нет возможности использовать этот режим для участников домена AD.

Дополнительные сведения о настройке samba в качестве участника домена см. в разделе Настройка Samba в качестве сервера-участника домена AD.

По умолчанию samba хранит списки управления доступов (ACL) в расширенном атрибуте security.NTACL. Можете настроить имя атрибута с помощью параметра acl_xattr:<security_acl_name> в файле /etc/samba/smb.conf.

Обратите внимание, что заданный атрибут не находится в защищенном месте, как security.NTACL. Следовательно, пользователи с локальным доступом к серверу смогут изменять содержимое пользовательского атрибута и компрометировать списки управления доступов.

Безопасное редактирование конфигурации samba

Ниже описано, когда службы и утилиты samba загружают и перезагружают свою конфигурацию:

Службы samba перезагружают свою конфигурацию:

Автоматически каждые 3 минуты.

По запросу вручную, например, при запуске команды smbcontrol all reload-config.

Клиентские утилиты samba считывают свою конфигурацию только при их запуске.

Обратите внимание, что для вступления в силу определенных параметров, таких как безопасность, простой перезагрузки недостаточно - требуется перезапуск smb службы.

Проверка конфигурации samba#

Службы samba автоматически перезагружают свою конфигурацию каждые 3 минуты. Эта процедура описывает, как отредактировать конфигурацию samba таким образом, чтобы службы не загружали изменения повторно до того, как проверится конфигурация с помощью testparm утилиты.

Предварительные условия:

samba установлена.

Процедура:

Создайте копию файла /etc/samba/smb.conf:

# cp /etc/samba/smb.conf /etc/samba/samba.conf.copy

Отредактируйте скопированный файл и внесите нужные изменения.

Проверьте конфигурацию в файле /etc/samba/samba.conf.copy:

# testparm -s /etc/samba/samba.conf.copy

Если testparm сообщает об ошибках, исправьте их и запустите команду снова.

Переопределите файл /etc/samba/smb.conf новой конфигурацией:

# mv /etc/samba/samba.conf.copy /etc/samba/smb.conf

Подождите, пока службы samba автоматически перезагрузят свою конфигурацию, или вручную перезагрузите конфигурацию:

# smbcontrol all reload-config

Проверка файла smb.conf с помощью утилиты testparm

Утилита testparm проверяет правильность конфигурации samba в файле /etc/samba/smb.conf. Утилита обнаруживает недопустимые параметры и значения, а также неправильные настройки, например, для сопоставления идентификаторов. Если testparm сообщает об отсутствии проблем, службы samba успешно загрузят файл /etc/samba/smb.conf. Обратите внимание, что testparm не может проверить, что настроенные службы будут доступны или будут работать должным образом.

Примечание: Рекомендуем проверять файл /etc/samba/smb.conf с помощью testparm после каждой модификации этого файла.

Предварительные условия:

samba установлена.

Файл /etc/samba/smb.conf завершает работу.

Процедура:

Запустите утилиту testparm от имени пользователя root:

# testparm

Load smb config files from /etc/samba/smb.conf

rlimit_max: increasing rlimit_max (1024) to minimum Windows limit (16384)

Unknown parameter encountered: "log levell"

Processing section "[example_share]"

Loaded services file OK.

ERROR: The idmap range for the domain * (tdb) overlaps with the range of DOMAIN (ad)!

Server role: ROLE_DOMAIN_MEMBER

Press enter to see a dump of your service definitions

# Global parameters

[global]

...

[example_share]

...

В выводе предыдущего примера сообщается о несуществующем параметре и неверной конфигурации сопоставления идентификаторов.

Если testparm сообщает о неправильных параметрах, значениях или других ошибках в конфигурации, устраните проблему и запустите утилиту снова.

Настройка samba как отдельного сервера#

Можно настроить samba как сервер, который не является членом домена. В этом режиме установки samba аутентифицирует пользователей в локальной базе данных, а не в центральном контроллере домена. Кроме того, можно включить гостевой доступ, чтобы пользователи могли подключаться к одной или нескольким службам без проверки подлинности.

Настройка конфигурации сервера для автономного сервера

В этом разделе описывается, как настроить конфигурацию сервера для автономного сервера samba.

Процедура:

Установите пакет samba:

# yum install samba

Отредактируйте файл /etc/samba/smb.conf и задайте следующие параметры:

[global]

workgroup = Example-WG

netbios name = Server

security = user

log file = /var/log/samba/%m.log

log level = 1

Эта конфигурация определяет автономный сервер с именем Server в рабочей группе Example-WG. Кроме того, эта конфигурация позволяет вести журнал на минимальном уровне (1), а файлы журнала будут храниться в каталоге /var/log/samba/. samba расширит макрос %m в параметре файла журнала до имени NetBIOS подключающихся клиентов. Это позволяет создавать индивидуальные файлы журналов для каждого клиента.

При необходимости настройте общий доступ к файлам или принтерам.

Проверьте файл /etc/samba/smb.conf:

# testparm

Если настроены общие ресурсы, требующие проверки подлинности, создайте учетные записи пользователей.

Откройте необходимые порты и перезагрузите конфигурацию межсетевого экрана с помощью утилиты firewall-cmd:

# firewall-cmd --permanent --add-service=samba

# firewall-cmd --reload

Включите и запустите smb службу:

# systemctl enable --now smb

Создание и включение локальных учетных записей пользователей

Чтобы разрешить пользователям проходить аутентификацию при подключении к общему ресурсу, необходимо создать учетные записи на хосте samba как в операционной системе, так и в базе данных samba. samba требует учетной записи операционной системы для проверки списков управления доступом (ACL) к объектам файловой системы и учетной записи samba для аутентификации подключающихся пользователей.

Если используется параметр passdb backend = tdbsam по умолчанию, samba хранит учетные записи пользователей в базе данных /var/lib/samba/private/passdb.tdb.

Процедура в этом разделе описывает, как создать локального пользователя samba с именем example.

Предварительные условия:

samba установлен и настроен как автономный сервер.

Процедура:

Создайте учетную запись операционной системы:

# useradd -M -s /sbin/nologin example

Эта команда добавляет пример учетной записи без создания домашнего каталога. Если учетная запись используется только для аутентификации в samba, назначьте команду /sbin/nologin в качестве командной строки, чтобы предотвратить локальный вход учетной записи.

Установите пароль для учетной записи операционной системы, чтобы включить его:

# passwd example

Enter new UNIX password: password

Retype new UNIX password: password

passwd: password updated successfully

samba не использует пароль, установленный в учетной записи операционной системы, для аутентификации. Однако необходимо установить пароль для включения учетной записи. Если учетная запись отключена, samba отказывает в доступе, если этот пользователь подключается.

Добавьте пользователя в базу данных samba и установите пароль для учетной записи:

# smbpasswd -a example

New SMB password: password

Retype new SMB password: password

Added user example.

Используйте этот пароль для аутентификации при использовании этой учетной записи для подключения к общему ресурсу samba.

Включите учетную запись samba:

# smbpasswd -e example

Enabled user example.

Понимание и настройка сопоставления samba ID#

Домены Windows различают пользователей и группы по уникальным идентификаторам безопасности (SID). Однако Linux требует уникальных идентификаторов UID и GID для каждого пользователя и группы. Если запущена samba как участник домена, служба winbindd отвечает за предоставление операционной системе информации о пользователях и группах домена.

Чтобы служба winbindd предоставляла уникальные идентификаторы для пользователей и групп в Linux, необходимо настроить сопоставление идентификаторов в файле /etc/samba/smb.conf для:

локальной базы данных (домен по умолчанию);

домена AD или NT4, членом которого является сервер samba;

каждого доверенного домена, из которого пользователи должны иметь доступ к ресурсам на этом сервере samba.

samba представляет различные интерфейсы сопоставления идентификаторов для конкретных конфигураций. Наиболее часто используемыми являются следующие (см. таблицу ниже):

Back end |

Use case |

|---|---|

tdb |

Thedefault domain only |

ad |

AD domains only |

rid |

AD and NT4 domains |

autorid |

AD, NT4, and thedefault domain |

Планирование диапазонов идентификаторов samba

Независимо от того, сохраняется ли UID и GID для Linux в AD или настраивается samba для их генерации, для каждой конфигурации домена требуется уникальный диапазон идентификаторов, который не должен перекрываться ни с одним из других доменов.

Предупреждение: Если будут установлены перекрывающиеся диапазоны идентификаторов, samba не сможет работать корректно. Можно назначить только один диапазон для каждого домена. Поэтому оставьте достаточно места между диапазонами доменов. Это позволяет расширить диапазон позже, если домен увеличится. Если позже домену будет назначен другой диапазон, права собственности на файлы и каталоги, ранее созданные этими пользователями и группами, будут потеряны.

Домен по умолчанию

В доменной среде можно добавлять одну конфигурацию сопоставления идентификаторов для каждого из следующих:

Домен, членом которого является сервер samba.

Каждый доверенный домен, который должен иметь доступ к серверу samba.

Однако для всех остальных объектов samba присваивает идентификаторы из домена по умолчанию. Это включает в себя:

Локальных пользователей и группы samba.

Встроенные учетные записи и группы samba, такие как BUILTIN\Administrators

Примечание: необходимо настроить домен по умолчанию, как описано в этом разделе, чтобы Samba работала правильно.

Серверная часть домена по умолчанию должна быть доступна для записи, чтобы постоянно сохранять назначенные идентификаторы.

Для домена по умолчанию можно использовать один из следующих внутренних интерфейсов:

tdb

При настройке домена по умолчанию для использования серверной части tdb задайте диапазон идентификаторов, достаточно большой, чтобы включать объекты, которые будут созданы в будущем и не будут являться частью сопоставления идентификаторов домена.

Например, установите следующее в разделе [global] в файле /etc/samba/smb.conf:

idmap config * : backend = tdb

idmap config * : range = 10000-999999

autorid

Когда настраивается домен по умолчанию для использования серверной части autorid, добавление дополнительных идентификаторов для доменов необязательно.

Например, установите следующее в разделе [global] в файле /etc/samba/smb.conf:

idmap config * : backend = autorid

idmap config * : range = 10000-999999

Использование серверной части отображения идентификатора tdb

Служба winbindd по умолчанию использует серверную часть сопоставления идентификаторов tdb с возможностью записи для хранения таблиц идентификаторов безопасности (SID), UID и GID. Сюда входят локальные пользователи, группы и встроенные участники.

Используйте этот серверный интерфейс только для домена * по умолчанию. Например:

idmap config * : backend = tdb

idmap config * : range = 10000-999999

Использование серверной части сопоставления идентификатора объявления

В этом разделе описывается, как настроить участника samba AD для использования серверной части сопоставления идентификаторов объявлений.

Серверная часть ad ID mapping реализует API, доступный только для чтения, для считывания информации об учетной записи и группе из AD. Это обеспечивает следующие преимущества:

Кроме того, все настройки пользователей и групп хранятся централизованно.

Идентификаторы пользователей и групп согласованы на всех серверах samba, которые используют этот серверный интерфейс.

Идентификаторы не хранятся в локальной базе данных, которая может быть повреждена, и поэтому права собственности на файлы не могут быть потеряны.

Примечание: Серверная часть сопоставления идентификаторов ad не поддерживает домены Active Directory с односторонним доверием. Если идет настройка участника домена в Active Directory с односторонним доверием, используйте вместо этого один из следующих интерфейсов сопоставления идентификаторов: tdb, rid или autorid.

Серверная часть ad считывает из AD следующие атрибуты (см. таблицу ниже):

D attribute name |

Object type |

Mapped to |

|---|---|---|

sAMAccountName |

User and group |

User or group name, depending on the object |

uidNumber |

User |

User ID (UID) |

gidNumber |

Group |

Group ID (GID) |

loginShell [a] |

User |

Path to the shell of the user |

unixHomeDirectory [b] |

User |

Path to the home directory of the user |

primaryGroupID [c] |

User |

Primary group ID |

[a] loginShell - оболочка входа samba, samba считывает этот атрибут только в том случае, если задан ДОМЕН конфигурации idmap:unix_nss_info = yes. [b] unixHomeDirectory - оболочка входа в samba [c] primaryGroupID - samba считывает этот атрибут только в том случае, если установлен домен конфигурации idmap:unix_primary_group = yes.

Предварительные условия:

Как пользователи, так и группы должны иметь уникальные идентификаторы, установленные в AD, и идентификаторы должны находиться в пределах диапазона, настроенного в файле /etc/samba/smb.conf. Объекты, идентификаторы которых находятся за пределами диапазона, не будут доступны на сервере Samba.

Пользователи и группы должны иметь все необходимые атрибуты, установленные в AD. Если требуемые атрибуты отсутствуют, пользователь или группа не будут доступны на сервере Samba. Требуемые атрибуты зависят от конфигурации.

Предварительные условия:

Установлена samba.

Конфигурация samba, за исключением сопоставления идентификаторов, существует в файле /etc/samba/smb.conf.

Процедура:

Отредактируйте раздел [global] в файле /etc/samba/smb.conf:

Добавьте конфигурацию сопоставления идентификаторов для домена по умолчанию

*, если он не существует. Например:

idmap config * : backend = tdb

idmap config * : range = 10000-999999

Включите серверную часть сопоставления идентификаторов объявлений для домена AD:

idmap config DOMAIN : backend = ad

Задайте диапазон идентификаторов, назначаемых пользователям и группам в домене AD. Например:

idmap config DOMAIN : range = 2000000-2999999

Примечание: Диапазон не должен перекрываться с какой-либо другой конфигурацией домена на этом сервере. Кроме того, диапазон должен быть установлен достаточно большим, чтобы включать все идентификаторы, назначенные в будущем.

Задайте значение, чтобы samba использовала схему RFC 2307 при чтении атрибутов из AD:

idmap config DOMAIN : schema_mode = rfc2307

Чтобы разрешить samba считывать оболочку входа в систему и путь к домашнему каталогу пользователей из соответствующего атрибута AD, установите:

idmap config DOMAIN : unix_nss_info = yes

В качестве альтернативы можно задать единый для всего домена путь к домашнему каталогу и оболочку входа, которая применяется ко всем пользователям. Например:

template shell = /bin/bash

template homedir = /home/%U

По умолчанию samba использует primaryGroupID атрибут объекта user в качестве основной группы пользователя в Linux. В качестве альтернативы можно настроить samba на использование значения, установленного в атрибуте gidNumber, вместо этого:

idmap config DOMAIN : unix_primary_group = yes

Проверьте /etc/samba/smb.conf файл:

# testparm

Перезагрузите конфигурацию samba:

# smbcontrol all reload-config

Использование серверной части сопоставления идентификаторов rid

В этом разделе описывается, как настроить участника домена samba для использования серверной части сопоставления идентификаторов rid.

samba может использовать относительный идентификатор (RID) SID Windows для создания идентификатора в SberLinux.

Примечание: RID - это последняя часть SID. Например, если SID пользователя равен S-1-5-21-5421822485-1151247151-421485315-30014, тогда 30014 - это соответствующий RID.

Серверная часть сопоставления идентификаторов rid реализует API, доступный только для чтения, для вычисления информации об учетной записи и группе на основе алгоритмической схемы сопоставления для доменов AD и NT4. Когда идет настройка серверной части, необходимо установить самый низкий и самый высокий RID в idmap config DOMAIN : range параметре. samba не будет сопоставлять пользователей или группы с более низким или более высоким RID, чем задано в этом параметре.

Примечание: Как серверная часть, доступная только для чтения, rid не может назначать новые идентификаторы, например, для встроенных групп. Поэтому не используйте этот серверный интерфейс для домена * по умолчанию.

Преимущества использования серверной части rid

Все пользователи и группы домена, у которых есть RID в пределах настроенного диапазона, автоматически доступны для участника домена.

Не нужно вручную назначать идентификаторы, домашние каталоги и оболочки входа.

Недостатки использования серверной части rid

Всем пользователям домена назначается одна и та же оболочка входа и домашний каталог. Однако можно использовать переменные.

Идентификаторы пользователей и групп одинаковы для всех членов домена samba, только если все они используют серверную часть rid с одинаковыми настройками диапазона идентификаторов.

Не получится исключить доступность отдельных пользователей или групп для участника домена. Исключаются только пользователи и группы за пределами настроенного диапазона.

Основываясь на формулах, которые служба winbindd использует для вычисления идентификаторов, повторяющиеся идентификаторы могут возникать в многодоменных средах, если объекты в разных доменах имеют одинаковый RID.

Предварительные условия:

samba установлена.

Конфигурация samba, за исключением сопоставления идентификаторов, существует в файле /etc/samba/smb.conf.

Процедура:

Отредактируйте раздел [global] в файле /etc/samba/smb.conf:

Добавьте конфигурацию сопоставления идентификаторов для домена по умолчанию

*, если он не существует. Например:

idmap config * : backend = tdb

idmap config * : range = 10000-999999

Включите серверную часть сопоставления идентификаторов rid для домена:

idmap config DOMAIN : backend = rid

Установите диапазон, который достаточно велик, чтобы включить все RID, назначенные в будущем. Например:

idmap config DOMAIN : range = 2000000-2999999

samba игнорирует пользователей и группы, чьи RID в этом домене не входят в диапазон.

Примечание: Диапазон не должен перекрываться с какой-либо другой конфигурацией домена на этом сервере. Кроме того, диапазон должен быть установлен достаточно большим, чтобы включать все идентификаторы, назначенные в будущем. Дополнительные сведения см. в разделе «Планирование диапазонов идентификаторов samba».

Задайте оболочку и путь к домашнему каталогу, которые будут назначены всем подключенным пользователям. Например:

template shell = /bin/bash

template homedir = /home/%U

Проверьте файл /etc/samba/smb.conf:

# testparm

Перезагрузите конфигурацию samba:

# smbcontrol all reload-config

Использование серверной части сопоставления идентификаторов autorid

В этом разделе описывается, как настроить участника домена samba для использования серверной части autorid сопоставления идентификаторов.

Серверная часть autorid работает аналогично серверной части rid сопоставления идентификаторов, но может автоматически назначать идентификаторы для разных доменов. Это позволяет использовать autorid серверную часть в следующих ситуациях:

Только для домена по умолчанию.

Для домена по умолчанию и дополнительных доменов, без необходимости создавать конфигурации сопоставления идентификаторов для каждого из дополнительных доменов.

Только для определенных доменов.

Примечание: Если используется autorid для домена по умолчанию, добавление дополнительной конфигурации сопоставления идентификаторов для доменов необязательно.

Преимущества использования серверной части autorid

Все пользователи и группы домена, чьи вычисленные UID и GID находятся в пределах настроенного диапазона, автоматически доступны для участника домена.

Не нужно вручную назначать идентификаторы, домашние каталоги и оболочки входа.

Никаких повторяющихся идентификаторов, даже если несколько объектов в многодоменной среде имеют один и тот же RID.

Недостатки использования серверной части autorid

Идентификаторы пользователей и групп не совпадают у всех членов домена samba.

Всем пользователям домена назначается одинаковая оболочка входа и домашний каталог. Однако можно использовать переменные.

Не получится исключить доступность отдельных пользователей или групп в члене домена. Исключаются только пользователи и группы, вычисляемый UID или GID которых находится за пределами настроенного диапазона.

Предварительные условия:

samba установлена.

Конфигурация samba, за исключением сопоставления идентификаторов, существует в файле /etc/samba/smb.conf.

Процедура:

Отредактируйте [global]раздел в файле /etc/samba/smb.conf:

Включите серверную часть autorid сопоставления идентификаторов

*для домена по умолчанию:

idmap config * : backend = autorid

Задайте диапазон, который достаточно велик, чтобы назначить идентификаторы для всех существующих и будущих объектов. Например:

idmap config * : range = 10000-999999

samba игнорирует пользователей и группы, чьи вычисляемые идентификаторы в этом домене не входят в диапазон.

Предупреждение: После того, как установлен диапазон и samba начнет его использовать, можно увеличить только верхний предел диапазона. Любое другое изменение диапазона может привести к назначению новых идентификаторов и к потере прав собственности на файлы.

При необходимости задайте размер диапазона. Например:

idmap config * : rangesize = 200000

samba присваивает это количество непрерывных идентификаторов для каждого объекта домена до тех пор, пока не будут приняты все идентификаторы из диапазона, заданного в idmap config * : range параметре.

Примечание: Если установлен размер диапазона, необходимо соответствующим образом адаптировать диапазон. Диапазон должен быть кратен размеру диапазона.

Задайте оболочку и путь к домашнему каталогу, которые будут назначены всем сопоставленным пользователям. Например:

template shell = /bin/bash

template homedir = /home/%U

При необходимости добавьте дополнительную конфигурацию сопоставления идентификаторов для доменов. Если конфигурация для отдельного домена недоступна, samba вычисляет идентификатор, используя внутренние настройки autorid в ранее настроенном *домене по умолчанию.

Проверьте файл /etc/samba/smb.conf:

# testparm

Перезагрузите конфигурацию samba:

# smbcontrol all reload-config

Настройка samba в качестве рядового сервера домена AD#

Если используется домен AD или NT4, используйте samba для добавления сервера SberLinux в качестве участника домена, чтобы получить следующее:

Доступ к ресурсам домена на других членах домена.

Аутентификация пользователей домена в локальных службах, таких как sshd.

Общий доступ к каталогам и принтерам, размещенным на сервере, для работы в качестве сервера файлов и печати.

Присоединение системы SberLinux к домену AD

samba Winbind - это альтернатива демону служб безопасности системы (SSSD) для подключения системы SberLinux к Active Directory (AD). В этом разделе описывается, как подключить систему SberLinux к домену AD с помощью realmd для настройки samba Winbind.

Процедура:

Если для AD требуется устаревший тип шифрования RC4 для аутентификации Kerberos, включите поддержку этих шифров в SberLinux:

# update-crypto-policies --set DEFAULT:AD-SUPPORT

Установите следующие пакеты:

# yum install realmd oddjob-mkhomedir oddjob samba-winbind-clients \samba-winbind samba-common-tools samba-winbind-krb5-locator

Чтобы предоставить общий доступ к каталогам или принтерам на члене домена, установите samba пакет:

# yum install samba

Создайте резервную копию существующего файла конфигурации Samba /etc/samba/smb.conf Samba:

# mv /etc/samba/smb.conf /etc/samba/smb.conf.bak

Подключитесь к домену. Например, чтобы присоединиться к домену с именем ad.example.ru:

# realm join --membership-software=samba --client-software=winbind ad.example.ru

Используя предыдущую команду, утилита realm автоматически совершает следующие процедуры:

Добавляет модуль winbind для поиска пользователей и групп в файл /etc/nsswitch.conf;

Обновляет файлы конфигурации подключаемого модуля аутентификации (PAM) в каталоге /etc/pam.d/;

Запускает службу winbind и позволяет службе запускаться при загрузке системы.

При необходимости задайте альтернативный серверный интерфейс сопоставления идентификаторов или индивидуальные параметры сопоставления идентификаторов в файле /etc/samba/smb.conf.

Убедитесь, что служба winbind запущена:

**# systemctl status winbind**

...

Active: active (running) since Tue 2018-11-06 19:10:40 CET; 15s ago

Примечание: Чтобы разрешить samba запрашивать информацию о пользователях домена и группах, перед запуском smb должна быть запущена служба winbind.

Если установлен пакет samba для совместного использования каталогов и принтеров, включите и запустите службу smb:

# systemctl enable --now smb

При необходимости, если проверяется подлинность локальных учетных записей в Active Directory, включите подключаемый модуль winbind_krb5_localauth.

Этапы проверки:

Отобразите сведения о пользователе рекламы, например учетную запись администратора рекламы в домене рекламы:

# getent passwd "AD\administrator"

AD\administrator:*:10000:10000::/home/administrator@AD:/bin/bash

Запросите членов группы пользователей домена в домене AD:

# getent group "AD\Domain Users"

AD\domain users:x:10000:user1,user2

При необходимости убедитесь, что можно использовать пользователей и группы домена при настройке разрешений для файлов и каталогов. Например, чтобы установить владельца /srv/samba/example.txt файл в AD\administrator и группу в AD\Domain Users:

# chown "AD\administrator":"AD\Domain Users" /srv/samba/example.txt

Убедитесь, что проверка подлинности Kerberos работает должным образом:

На части домена AD получите тикет на AD:/bin/bash:

# kinit administrator@AD.EXAMPLE.RU

Отобразите кешированный тикет Kerberos:

# klist

Ticket cache: KCM:0

Default principal: administrator@AD.EXAMPLE.COM

Valid starting Expires Service principal

01.11.2018 10:00:00 01.11.2018 20:00:00 krbtgt/AD.EXAMPLE.COM@AD.EXAMPLE.COM

renew until 08.11.2018 05:00:00

Отобразите доступные домены:

# wbinfo --all-domains

BUILTIN

SAMBA-SERVER

AD

Использование подключаемого модуля локальной авторизации для MIT Kerberos

Служба winbind предоставляет пользователям Active Directory доступ к члену домена. В определенных ситуациях администраторы хотят разрешить пользователям домена проходить аутентификацию в локальных службах, таких как SSH-сервер, которые запущены на члене домена. При использовании Kerberos для аутентификации пользователей домена включите подключаемый модуль winbind_krb5_localauth для корректного сопоставления участников Kerberos с учетными записями Active Directory через службу winbind.

Например, если для атрибута sAMAccountName пользователя Active Directory установлено значение EXAMPLE и пользователь пытается войти в систему с именем пользователя в нижнем регистре, Kerberos возвращает имя пользователя в верхнем регистре. Как следствие, записи не совпадают, и аутентификация завершается ошибкой.

Используя подключаемый модуль winbind_krb5_localauth, имена учетных записей отображаются правильно. Обратите внимание, что это относится только к аутентификации GSSAPI, а не к получению первоначального тикета, предоставляющего тикет (TGT).

Предварительные условия:

samba настроен как член Active Directory.

SberLinux проверяет подлинность попыток входа в систему с помощью Active Directory.

Служба winbind запущена.

Процедура:

Отредактируйте файл /etc/krb5.conf и добавьте следующий раздел:

[plugins]

localauth = {

module = winbind:/usr/lib64/samba/krb5/winbind_krb5_localauth.so

enable_only = winbind

}

Включение типа шифрования AES в Active Directory с помощью объекта групповой политики

В этом разделе описывается, как включить тип шифрования AES в Active Directory (AD) с помощью объекта групповой политики (GPO). Для некоторых функций SberLinux, таких, как запуск сервера samba на клиенте IdM, требуется этот тип шифрования.

Предварительные условия:

Получен AD пользователь, который может редактировать групповые политики.

Установлена консоль управления групповой политикой.

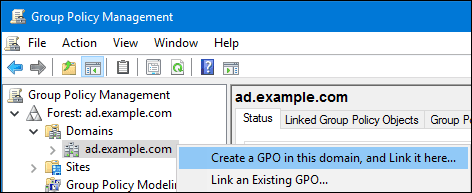

Процедура:

Откройте консоль управления групповой политикой.

Нажмите правой кнопкой мыши политику домена по умолчанию и выберите Изменить. Откроется редактор управления групповой политикой.

Перейдите в раздел Конфигурация компьютера → Политики → Настройки Windows → Параметры безопасности → Локальные политики → Параметры безопасности.

Дважды нажмите Сетевая безопасность: где настройте типы шифрования, разрешенные для политики Kerberos.

Выберите AES256_HMAC_SHA1 и, при необходимости, выберите будущие типы шифрования.

Нажмите кнопку ОК.

Закройте редактор управления групповой политикой.

Повторите действия для политики контроллера домена по умолчанию.

Подождите, пока контроллеры домена Windows (DC) автоматически не применят групповую политику. В качестве альтернативы, чтобы применить объект групповой политики вручную к контроллеру домена, введите следующую команду, используя учетную запись с правами администратора:

C:\ gpupdate /force /target:computer

Настройка общего файлового ресурса samba, использующего списки управления доступом POSIX#

Как служба Linux, samba поддерживает общие ресурсы с ACL POSIX. Они позволяют управлять разрешениями локально на сервере samba с помощью утилит, таких как chmod. Если общий ресурс хранится в файловой системе, поддерживающей расширенные атрибуты, можно определить списки управления доступом для нескольких пользователей и групп.

Добавление общего ресурса, использующего списки контроля доступа POSIX

В этом разделе описывается, как создать общий ресурс с именем example, который предоставляет содержимое каталога /srv/samba/example/ и использует списки управления доступом POSIX.