Настройка основных параметров системы#

В этом разделе описываются основы системного администрирования в Platform V SberLinux OS Server (далее - SberLinux). Основное внимание уделяется задачам, которые системный администратор должен выполнить сразу после успешной установки операционной системы:

установка программного обеспечения с помощью yum;

использование systemd для управления службами;

управление пользователями, группами и правами доступа к файлам;

использование chrony для настройки NTP;

работа с Python 3 и другие.

Изменение основных параметров среды#

Настройка основных параметров среды является частью процесса установки. Данный раздел описывает как изменить их позже. В базовую конфигурацию среды входят:

дата и время;

локали системы;

раскладка клавиатуры;

язык.

Настройка даты и времени#

Точный хронометраж важен по ряду причин. Хронометраж обеспечивается NTP протоколом, который реализуется демоном, работающим в пользовательском пространстве. Демон пользовательского пространства обновляет системные часы, работающие в ядре. Системные часы могут показывать время, используя различные источники синхронизации.

SberLinux использует chronyd демон для реализации NTP. chronyd доступен в пакете chrony.

Отображение текущей даты и времени

Чтобы отобразить текущую дату и время, выполните любой из этих шагов.

Процедура:

Введите date команду:

$ date

Mon Mar 30 16:02:59 CEST 2020

Чтобы увидеть более подробную информацию, используйте timedatectl команду:

$ timedatectl

Local time: Mon 2020-03-30 16:04:42 CEST

Universal time: Mon 2020-03-30 14:04:42 UTC

RTC time: Mon 2020-03-30 14:04:41

Time zone: Europe/Prague (CEST, +0200)

System clock synchronized: yes

NTP service: active

RTC in local TZ: no

Смена часового пояса

$ timedatectl set-timezone "Europe/Moscow"

Смена времени

$ timedatectl set-time 15:58:30

Настройка локали системы#

Общесистемные настройки локали хранятся в файле /etc/locale.conf, который считывается при ранней загрузке демоном systemd. Каждая служба или пользователь наследует настройки локали, настроенные в /etc/locale.conf, если только отдельные программы или отдельные пользователи не переопределяют их.

В этом разделе описывается, как управлять языковым стандартом системы.

Процедура:

Чтобы вывести список доступных языковых настроек системы:

$ localectl list-locales

C.utf8

aa_DJ

aa_DJ.iso88591

aa_DJ.utf8

...

Чтобы отобразить текущий статус настроек системных локалей:

$ localectl status

Чтобы установить или изменить настройки локали системы по умолчанию, используйте localectl set-locale подкоманду от имени root пользователя. Например:

# localectl set-locale LANG=en_US

Дополнительные ресурсы:

man localectl(1), man locale(7), и man locale.conf(5)

Настройка раскладки клавиатуры#

Настройки раскладки клавиатуры управляют раскладкой, используемой в текстовой консоли и графическом пользовательском интерфейсе.

Процедура:

Получите список доступных раскладок:

$ localectl list-keymaps

ANSI-dvorak

al

al-plisi

amiga-de

amiga-us

...

Отобразите текущий статус настроек раскладки клавиатуры:

$ localectl status

...

VC Keymap: us

...

Установите или измените системную раскладку по умолчанию, например:

# localectl set-keymap us

Дополнительные ресурсы:

man localectl(1), man locale(7), и man locale.conf(5)

Средства антивирусной защиты#

SberLinux не предоставляет антивирусного программного обеспечения. Необходимое программное обеспечение пользователь устанавливает самостоятельно.

SberLinux обеспечивает высокий уровень безопасности операционной системы и пакетов. По мере обнаружения проблем с безопасностью в различных приложениях SberLinux предоставляет обновленные пакеты таким образом, чтобы свести потенциальный риск к минимуму.

Настройка и управление сетевым доступом#

В этом разделе описываются различные варианты добавления соединений Ethernet.

Внимание

Все адреса хостов и доменные имена, использованные в этом разделе, приведены для примера. При выполнении команд замените все адреса и имена из примера в соответствии со структурой сети. Обратите внимание, что вывод команд также изменится.

Настройка сети и имени хоста в графическом режиме установки#

В окне Installation Summary нажмите [Network and Host Name].

В списке на левой панели выберите интерфейс. Детали отображаются на правой панели.

Переключите переключатель ВКЛ/ВЫКЛ, чтобы включить или отключить выбранный интерфейс.

Важно

Программа установки автоматически определяет локально доступные интерфейсы, их нельзя добавить или удалить вручную.

Нажмите "+", чтобы добавить виртуальный сетевой интерфейс, который может быть: Team, Bond, Bridge или VLAN. Нажмите "-" для удаления виртуального интерфейса. Нажмите Configure, чтобы изменить такие параметры, как IP-адреса, DNS-серверы или конфигурацию маршрутизации для существующего интерфейса (как виртуального, так и физического). Введите имя хоста для системы в поле Host Name.

Примечание

Имя хоста может быть либо полным доменным именем (FQDN) в формате hostname.domainname, либо коротким именем хоста без имени домена. Во многих сетях есть служба протокола динамической конфигурации хоста (DHCP), которая автоматически предоставляет подключенным системам доменное имя. Чтобы разрешить службе DHCP назначить доменное имя этому компьютеру, укажите только короткое имя хоста. Это значение localhost означает, что конкретное статическое имя хоста для целевой системы не настроено, а фактическое имя хоста установленной системы настраивается во время обработки конфигурации сети, например, с NetworkManager помощью DHCP или DNS.

О NetworkManager

Профили nm-initrd-generator имеют более низкий приоритет, чем профили автоматического подключения. Утилита nm-initrd-generator в NetworkManager генерирует и настраивает профили подключений с помощью экземпляра NetworkManager, запущенного на инициализированном диске оперативной памяти initrd загрузчика. Сгенерированные утилитой nm-initrd-Generator профили имеют более низкий приоритет автоматического подключения, чем приоритет автоматического подключения по умолчанию. Это позволяет сгенерированным сетевым профилям в initrd сосуществовать с пользовательской конфигурацией в учетной записи root по умолчанию.

NetworkManager представляет следующие возможности:

утилита nm-cloud-setup сохраняет адреса, добавленные извне;

вычисляет сроки истечения срока действия для элементов, настроенных на основе сообщений обнаружения соседей IPv6;

автоматически обновляет файл /etc/resolv.conf при изменении конфигурации;

не устанавливает несуществующие интерфейсы в качестве основных при активации связи;

настраивает основной интерфейс, даже если интерфейс не существует при активации привязки;

команда –print-config не печатает повторяющиеся записи;

подключаемый модуль ifcfg-rh считывает профили подключения InfiniBand P-Key без явного имени интерфейса;

утилита nmcli может удалять профиль подключения к порту связи из соединения;

отклоняет заявки на аренду DHCPv6, если на всех адресах не удается обнаружить дублирующийся адрес IPv6 (DAD);

ожидает подключения интерфейсов, прежде чем пытаться разрешить системное имя хоста на этих интерфейсах из DNS;

параметр no-aaaa используется для настройки параметров DNS на управляемых узлах с целью подавления запросов записей AAAA, вызванных stub resolver. Записи AAAA содержат полное доменное имя, время жизни пакета данных (TTL) и IP-адрес;

утилита nmcli может отключать IPv6.

Также:

Имена хостов могут содержать только буквенно-цифровые символы и "-" или ".". Имена хостов не могут начинаться или заканчиваться символами "-" и ".". Нажмите Apply, чтобы применить имя хоста к среде установщика.

Кроме того, в окне Network and Hostname существует возможность выбрать параметр Wireless option. Для этого нажмите Select network на правой панели, чтобы выбрать подключение Wi-Fi, при необходимости введите пароль и нажмите Done.

Настройка статического соединения Ethernet с помощью утилиты nmcli#

Ниже приведен пример процедуры, которая описывает добавление соединения Ethernet с помощью утилиты nmcli:

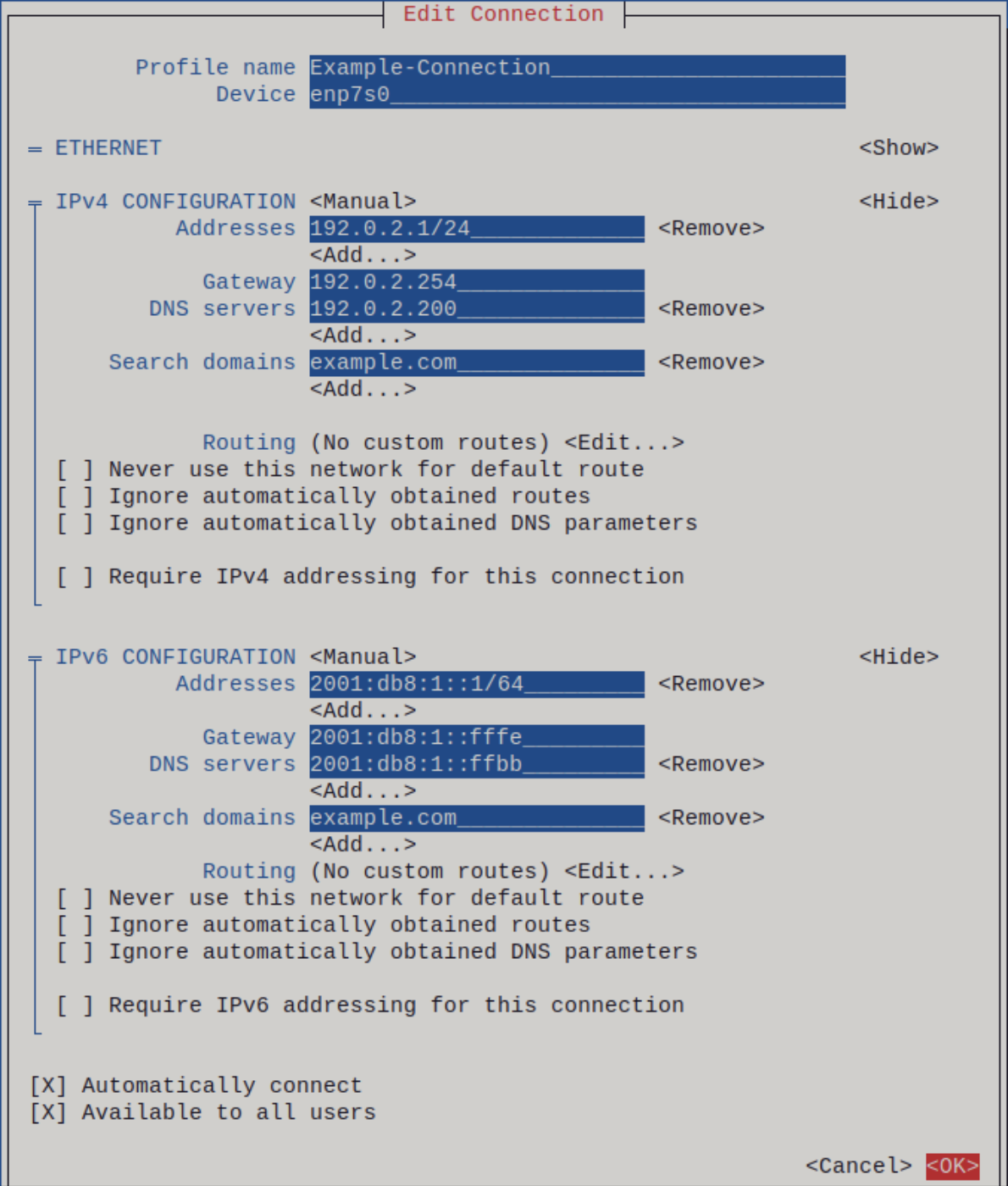

В приведенном примере используются следующие значения:

Статический адрес IPv4 — 192.0.2.1 с /24 маской подсети

Статический адрес IPv6 — 2001:db8:1::1 с /64 маской подсети

Шлюз IPv4 по умолчанию — 192.0.2.254

Шлюз IPv6 по умолчанию — 2001:db8:1::fffe

DNS-сервер IPv4 — 192.0.2.200

DNS-сервер IPv6 — 2001:db8:1:ffbb

Домен поиска DNS — example.ru

Процедура:

Добавьте новый профиль подключения NetworkManager для подключения Ethernet:

# nmcli connection **Add** con-name Example-Connection ifname enp7s0 type ethernet

Дальнейшие шаги изменяют созданный профиль подключения Example-Connection.

Установите IPv4-адрес:

# nmcli connection modify Example-Connection ipv4.addresses 192.0.2.1/24

Установите IPv6-адрес:

# nmcli connection modify Example-Connection ipv6.addresses 2001:db8:1::1/64

Установите способ подключения IPv4 и IPv6 manual:

# nmcli connection modify Example-Connection ipv4.method manual

Установите шлюзы IPv4 и IPv6 по умолчанию:

# nmcli connection modify Example-Connection ipv4.gateway 192.0.2.254

# nmcli connection modify Example-Connection ipv6.gateway 2001:db8:1::fffe

Задайте адреса DNS-серверов IPv4 и IPv6:

# nmcli connection modify Example-Connection ipv4.dns "192.0.2.200"

# nmcli connection modify Example-Connection ipv6.dns "2001:db8:1::ffbb"

Чтобы задать несколько DNS-серверов, укажите их через пробел и заключите в кавычки.

Установите домен поиска DNS для соединения IPv4 и IPv6:

# nmcli connection modify Example-Connection ipv4.dns-search example.ru

# nmcli connection modify Example-Connection ipv6.dns-search example.ru

Активируйте профиль подключения:

# nmcli connection up Example-Connectio

Connection successfully activated (D-Bus active path: /org/freedesktop/NetworkManager/ActiveConnection/13)

Этапы проверки:

Отображение состояния устройств и подключений:

# nmcli device status

DEVICE TYPE STATE CONNECTION

enp7s0 ethernet connected Example-Connection

Чтобы отобразить все настройки профиля подключения:

# nmcli connection show Example-Connection

connection.id: Example-Connection

connection.uuid: b6cdfa1c-e4ad-46e5-af8b-a75f06b79f76

connection.stable-id: --

connection.type: 802-3-ethernet

connection.interface-name: enp7s0

...

Используйте ping утилиту, чтобы убедиться, что этот хост может отправлять пакеты другим хостам.

Пропингуйте IP-адрес в той же подсети.

Для IPv4:

# ping 192.0.2.3

Для IPv6:

# ping 2001:db8:1::2

Если команда не удалась, проверьте параметры IP и подсети.

Пропингуйте IP-адрес в удаленной подсети. Для IPv4:

# ping 198.162.3.1

Для IPv6:

# ping 2001:db8:2::1

Если команда не удалась, пропингуйте шлюз по умолчанию, чтобы проверить настройки. Для IPv4:

# ping 192.0.2.254

Для IPv6:

# ping 2001:db8:1::fff3

Используйте host утилиту, чтобы убедиться, что разрешение имен работает. Например:

# host client.example.ru

Если команда возвращает какую-либо ошибку, например connection timed out или no servers could be reached, проверьте настройки DNS.

Действия по устранению неполадок

Если соединение не установлено или сетевой интерфейс переключается между состояниями вверх и вниз:

Убедитесь, что сетевой кабель подключен к хосту и коммутатору.

Проверьте, существует ли сбой связи только на этом хосте или также на других хостах, подключенных к тому же коммутатору, к которому подключен сервер.

Убедитесь, что сетевой кабель и сетевой интерфейс работают должным образом. Выполните действия по диагностике оборудования и замените неисправные кабели и сетевые карты.

Дополнительные ресурсы:

Справочные страницы: nm-settings(5), nmcli и nmcli(1).

Настройка динамического соединения Ethernet с помощью nmtui#

Данная утилита представляет собой текстовый пользовательский интерфейс и может использоваться для настройки и конфигурирования. Используйте nmtui для настройки соединения Ethernet с динамическим IP-адресом на хосте без графического интерфейса.

Процедура:

Если имя сетевого устройства, которое хотите использовать в соединении, неизвестно, отобразите доступные устройства:

# nmcli device status

DEVICE TYPE STATE CONNECTION

enp7s0 ethernet unavailable --

...

Введите nmtui:

# nmtui

Выберите Edit a connection и нажмите Enter.

Нажмите кнопку Add.

Выберите Ethernet из списка типов сети и нажмите Enter.

При необходимости введите имя создаваемого профиля NetworkManager.

Введите имя сетевого устройства в Device поле.

Нажмите OK кнопку, чтобы создать и автоматически активировать новое соединение.

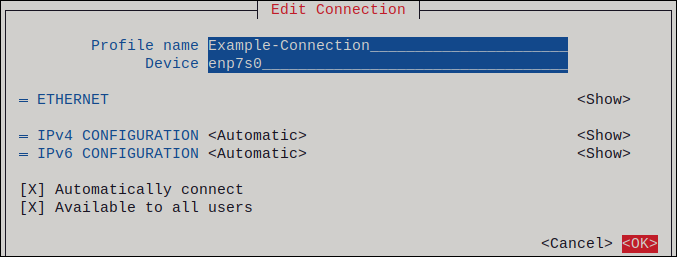

Рисунок. Новое соединение

Нажмите Back кнопку, чтобы вернуться в главное меню.

Выберите Quit и нажмите Enter , чтобы закрыть nmtui приложение.

Проверка:

Отображение состояния устройств и подключений:

# nmcli device status

DEVICE TYPE STATE CONNECTION

enp7s0 ethernet connected Example-Connection

Показать все настройки профиля подключения:

# nmcli connection show Example-Connection

connection.id: Example-Connection

connection.uuid: b6cdfa1c-e4ad-46e5-af8b-a75f06b79f76

connection.stable-id: --

connection.type: 802-3-ethernet

connection.interface-name: enp7s0

...

Настройка статического соединения Ethernet с помощью nmtui#

Приложение nmtui предоставляет текстовый пользовательский интерфейс для NetworkManager. Используйте nmtui для настройки соединения Ethernet со статическим IP-адресом на хосте без графического интерфейса.

Процедура:

Если имя сетевого устройства, которое хотите использовать в соединении, неизвестно, отобразите доступные устройства:

# nmcli device status

DEVICE TYPE STATE CONNECTION

enp7s0 ethernet unavailable --

...

Начало nmtui:

# nmtui

Выберите Edit a connection и нажмите Enter.

Нажмите Add кнопку.

Выберите Ethernet из списка типов сети и нажмите Enter.

Необязательно: введите имя создаваемого профиля NetworkManager.

Введите имя сетевого устройства в Device поле.

Настройте параметры адресов IPv4 и IPv6 в областях IPv4 configuration и IPv6 configuration:

Нажмите Automatic кнопку и выберите Manual из отображаемого списка.

Нажмите Show кнопку рядом с протоколом, чтобы отобразить дополнительные поля.

Нажмите Add кнопку рядом с Addresses и введите IP-адрес и маску подсети в формате бесклассовой междоменной маршрутизации (CIDR). Если маска подсети не указана, NetworkManager установит /32 маску подсети для адресов IPv4 и /64 для адресов IPv6.

Введите адрес шлюза по умолчанию.

Нажмите Add кнопку рядом с DNS servers и введите адрес DNS-сервера.

Нажмите Add кнопку рядом с Search domains и введите домен поиска DNS.

Рисунок. Пример соединения Ethernet со статическими настройками IP-адреса

Нажмите OK кнопку, чтобы создать и автоматически активировать новое соединение.

Нажмите Back кнопку, чтобы вернуться в главное меню.

Выберите Quit и нажмите Enter, чтобы закрыть nmtui приложение.

Проверка:

Отобразятся состояния устройств и подключений:

# nmcli device status

DEVICE TYPE STATE CONNECTION

enp7s0 ethernet connected Example-Connection

Отобразятся все настройки профиля подключения:

# nmcli connection show Example-Connection

connection.id: Example-Connection

connection.uuid: b6cdfa1c-e4ad-46e5-af8b-a75f06b79f76

connection.stable-id: --

connection.type: 802-3-ethernet

connection.interface-name: enp7s0

...

Дополнительные ресурсы:

Справочные страницы: nm-settings(5), nmcli и nmcli(1).

Управление сетью с помощью системных ролей SberLinux#

network - с помощью этой роли можно настроить сетевые подключения на нескольких целевых машинах.

Роль network позволяет настраивать следующие типы интерфейсов:

Ethernet;

Bridge;

Bonded;

VLAN;

MacVLAN;

Infiniband.

Необходимые сетевые подключения для каждого хоста представлены в виде списка внутри network_connections переменной.

Предупреждение: Роль network обновляет или создает все профили подключения в целевой системе точно так, как указано в network_connections переменной. Поэтому network роль удаляет параметры из указанных профилей, если параметры присутствуют только в системе, но не в network_connections переменной.

В следующем примере показано, как применить роль, чтобы убедиться, что соединение Ethernet с требуемыми параметрами существует:

Пример playbook, применяющего сетевую роль для настройки Ethernet-соединения с требуемыми параметрами.

# SPDX-License-Identifier: BSD-3-Clause

---

- hosts: network-test

vars:

network_connections:

# Create one ethernet profile and activate it.

# The profile uses automatic IP addressing

# and is tied to the interface by MAC address.

- name: prod1

state: up

type: ethernet

autoconnect: yes

mac: "00:00:5e:00:53:00"

mtu: 1450

roles:

- sberlinux-system-roles.network

Запуск служб systemd во время загрузки#

Как системный администратор, определите, каким образом службы запускаются в системе. Для управления службами используйте systemctl утилиту командной строки для управления systemd системой и диспетчером служб или веб-консоль.

Включение или отключение служб#

Как системный администратор включите или отключите запуск службы при загрузке, и эти изменения применятся после перезагрузки. Для автоматического запуска службы при загрузке, включите эту службу. Если служба отключена, она не будет запускаться при загрузке, но существует возможность запустить ее вручную. Замаскируйте службу, чтобы ее нельзя было запустить вручную. Маскировка — это способ отключения службы, который сделает ее не доступной для использования, пока не будет задействована команда unmask, которая сделает службу снова доступной.

Предварительные условия:

Права root пользователя.

Служба, которую хотите включить, не должна быть замаскирована. Если есть замаскированный сервис, необходимо сначала размаскировать его:

# systemctl unmask service_name

Процедура:

Включите запуск службы при загрузке:

# systemctl enable service_name

Замените service_name на службу, которую хотите включить.

Также можно включить и запустить службу с помощью одной команды:

# systemctl enable --now service_name

Отключите запуск службы при загрузке:

# systemctl disable service_name

Замените service_name на службу, которую хотите отключить.

Замаскируйте службу, чтобы сделать службу непригодной для использования навсегда:

# systemctl mask service_name

Настройка безопасности системы#

Компьютерная безопасность — это защита компьютерных систем и их аппаратного обеспечения, программного обеспечения, информации и услуг от кражи, повреждения, нарушения работы и неправильного направления. Обеспечение компьютерной безопасности является важной задачей, особенно на предприятиях, которые обрабатывают конфиденциальные данные и осуществляют бизнес-транзакции.

В этом разделе рассматриваются только основные функции безопасности, которые можно настроить после установки операционной системы.

Включение службы межсетевого экрана firewalld#

Межсетевой экран — это система сетевой безопасности, которая отслеживает и контролирует входящий и исходящий сетевой трафик в соответствии с настроенными правилами безопасности. Межсетевой экран обычно устанавливает барьер между надежной защищенной внутренней сетью и другой внешней сетью.

Служба firewalld, обеспечивающая межсетевой экран в SberLinux, автоматически включается во время установки.

Чтобы включить firewalld службу, выполните следующую процедуру.

Процедура:

Отображение текущего состояния firewalld:

$ systemctl status firewalld

● firewalld.service - firewalld - dynamic firewall daemon

Loaded: loaded (/usr/lib/systemd/system/firewalld.service; disabled; vendor preset: enabled)

Active: inactive (dead)

...

Если firewalld не включен и не запущен, переключитесь на root-пользователя, запустите firewalld службу и включите ее автоматический запуск после перезагрузки системы:

# systemctl enable --now firewalld

Этапы проверки:

Убедитесь, что firewalld запущен и включен:

$ systemctl status firewalld

● firewalld.service - firewalld - dynamic firewall daemon

Loaded: loaded (/usr/lib/systemd/system/firewalld.service; enabled; vendor preset: enabled)

Active: active (running)

...

Настройка правил для межсетевого экрана firewalld#

Общий синтаксис для работы с правилами

firewall-cmd [опции] [зона] <правило>

Порядок следования параметров не важен.

где:

[опции] — дополнительные параметры для создаваемого правила, например –permanent — постоянное правило, то есть будет действовать после перезагрузки. Не обязательный. [зона] — по умолчанию, правила создаются для зоны public. Для работы с конкретной зоной ее необходимо указать, например, –zone=dmz. Не обязательный. <правило> — само правило. Чтобы правила применить, перечитайте их:

firewall-cmd --reload

Чтобы добавить порты: Откройте порт 80:

firewall-cmd --permanent --add-port=80/tcp

где ключ –permanent — добавляет постоянное правило, которое будет действовать после перезагрузки.

Чтобы добавить правило для определенной зоны:

Пропишите:

firewall-cmd --permanent --zone=external --add-port=80/tcp

Добавьте диапазон портов:

firewall-cmd --permanent --add-port=6500-6700/udp

Добавьте несколько правил одной командой:

firewall-cmd --permanent --add-port=80/tcp --add-port=443/tcp

Добавление сервиса

Использование служб, вместо портов, может повысить удобство управления правилами за счет объединения нескольких портов в одну службу.

Посмотрите список доступных служб:

firewall-cmd --get-services

Разрешите порт, например, для сервиса ntp:

firewall-cmd --permanent --add-service=ntp

Создайте собственную службу:

firewall-cmd --permanent --new-service=name-service

Где name-service — это произвольное имя создаваемой службы.

Добавьте порт, например TCP 2200 к службе:

firewall-cmd --permanent --service=name-service --add-port=2200/tcp

Задайте описание для удобства:

firewall-cmd --permanent --service=name-service --set-short="Service With This Name"

firewall-cmd --permanent --service=name-service --set-description="Long Description For Service With This Name"

Информацию о созданном сервисе можно получить командой:

firewall-cmd --info-service=name-service

Теперь созданную службу можно использовать для создания правил, например:

firewall-cmd --permanent --add-service=name-service

Правило Rich-Rule

Правило rich-rule позволяет создавать правила с условиями. Например:

Разрешите службу http с условием, что запросы будут с определенных IP-адресов (например, подсети 000.000.0):

firewall-cmd --permanent --add-rich-rule 'rule family="ipv4" source address="000.000.0.0/24" service name="http" accept'

Или разрешите службу для конкретного порта:

firewall-cmd --permanent --add-rich-rule 'rule family="ipv4" source address="000.000.0.0/24" port port="5038" protocol="tcp" accept'

Чтобы заблокировать подсеть, воспользуйтесь командой:

firewall-cmd --permanent --add-rich-rule="rule family='ipv4' source address='000.000.1.0/24' reject"

Список правил с условиями отобразите командой:

firewall-cmd --list-rich-rules

Удаление правил

Аналогично созданию, но вместо add введите remove, например –remove-port (удалить порт) или –remove-service (удалить службу).

Удалите правило для открытия 80-о порта:

firewall-cmd --permanent --remove-port=80/tcp

Управление зонами

Все правила в firewalld могут быть разбиты по зонам. Для каждой свой набор правил и свои сетевые интерфейсы. Это нужно использовать, если необходимо для разных сетевых адаптеров создать разные по строгости правила.

Просмотрите список всех имеющихся зон:

firewall-cmd --list-all-zones

Просмотрите список используемых зон:

firewall-cmd --get-active-zones

Информация о конкретной зоне

Введите:

firewall-cmd --list-all --zone=public

Создайте правило для зоны public:

firewall-cmd --permanent --zone=public --add-port=80/tcp

Добавьте сетевой интерфейс в зону:

firewall-cmd --permanent --zone=public --remove-interface=ens34

firewall-cmd --permanent --zone=internal --add-interface=ens34

Перед этим необходимо удалить адаптер из текущей зоны.

Задайте действие по умолчанию для зоны:

firewall-cmd --permanent --zone=public --set-target=DROP

Создайте новую зону:

firewall-cmd --permanent --new-zone=custom_zone

firewall-cmd --reload

Внимание

Чтобы система увидела новую зону custom_zone, команда reload обязательна.

Пример настройки NAT (шлюза)

Включите masquerade:

firewall-cmd --permanent --zone=dmz --add-masquerade

Примечание

Без указания зон, masquerade будет включен для public и external.

Правило systemctl restart firewalld

Важно

Чтобы сервер заработал в качестве шлюза, также необходимо настроить ядро.

Для просмотра созданных данным способом правил используйте команду:

firewall-cmd --direct --get-all-rules

Проброс портов

Проброс настраивается со следующим синтаксисом:

firewall-cmd --add-forward-port=port=<порт прослушивания>:proto=tcp|udp|sctp|dccp:toport=<порт назначения>:toaddr=<куда перенаправить>

Например:

firewall-cmd --zone=external --permanent --add-forward-port=port=25:proto=tcp:toport=8025:toaddr=000.000.0.15

В примере выше осуществляются запросы на порту 25 и переводятся на узел 000.000.0.15 и порт 8025.

Запретить или разрешить трафик между интерфейсами

Например, существуют два внутренних сетевых интерфейса ens35 и ens36, поэтому необходимо контролировать трафик между ними.

Чтобы запретить трафик между интерфейсами:

Правило применяется в случаях, когда на сервере включен FORWARD, но необходимо блокировать трафик между определенными сегментами сети.

Введите следующие команды:

firewall-cmd --direct --permanent --add-rule ipv4 filter FORWARD 0 -i ens35 -o ens36 -j DROP

firewall-cmd --direct --permanent --add-rule ipv4 filter FORWARD 0 -i ens36 -o ens35 -j DROP

Чтобы разрешить трафик между интерфейсами:

Правило применяется в случаях, когда интерфейсы находятся в зонах, где по умолчанию, трафик блокируется.

Введите следующие команды:

firewall-cmd --direct --permanent --add-rule ipv4 filter FORWARD 0 -i ens35 -o ens36 -j ACCEPT

firewall-cmd --direct --permanent --add-rule ipv4 filter FORWARD 0 -i ens36 -o ens35 -j ACCEPT

Чтобы разрешить трафик в одном направлении:

Если необходимо сделать так, чтобы только сеть ens35 видела сеть ens36, вводите одну команду:

firewall-cmd --direct --permanent --add-rule ipv4 filter FORWARD 0 -i ens35 -o ens36 -j ACCEPT

Возможные проблемы при работе с firewalld

Ошибка command not found (команда не найдена).

Возможные причины: не установлен пакет или не запущена служба.

Выполните установку пакета firewalld:

yum install firewalld firewall-config

Запустите службу:

systemctl start firewalld

Не применяются правила.

Причина: не введена команда перезапуска правил.

Перечитайте правила:

firewall-cmd --reload

Перезапустите систему со сбросом подключений:

firewall-cmd --complete-reload

Или перезапустите сетевые службы:

systemctl restart network

Перезагрузите машину:

shutdown -r now

Управление основными настройками SELinux#

Security-Enhanced Linux (SELinux) — это дополнительный уровень безопасности системы, определяющий, какие процессы могут получать доступ к тем или иным файлам, каталогам и портам. Эти разрешения определены в политиках SELinux. Политика — это набор правил, которыми руководствуется механизм безопасности SELinux.

SELinux имеет два возможных состояния:

1 Включено. 2 Выключено.

Когда SELinux включен, он работает в одном из следующих режимов:

Включен:

Принудительный

Разрешающий

В принудительном режиме SELinux применяет загруженные политики. SELinux запрещает доступ на основе правил политики SELinux и разрешает только явно разрешенные взаимодействия. Принудительный режим является самым безопасным режимом SELinux и является режимом по умолчанию после установки.

В разрешающем режиме SELinux не применяет загруженные политики. SELinux не запрещает доступ, но сообщает о действиях, нарушающих правила, в /var/log/audit/audit.log журнал. Разрешающий режим является режимом по умолчанию во время установки. Разрешающий режим также полезен в некоторых специфических случаях, например, при устранении неполадок.

SELinux ограничивает udftools сервис.

Поскольку служба systemd-socket-proxyd требует особого использования ресурсов, в selinux-policy пакеты добавлена политика с необходимыми правилами. В результате служба работает в своем домене SELinux.

Обеспечение требуемого состояния SElinux#

По умолчанию SELinux работает в принудительном режиме. Однако в определенных сценариях можно установить для SELinux разрешающий режим или даже отключить его.

Примечание

Рекомендуем поддерживать систему в принудительном режиме. В целях отладки установите SELinux в разрешающий режим.

Следуйте этой процедуре, чтобы изменить состояние и режим SELinux в системе.

Процедура

Отобразите текущий режим SELinux:

$ getenforce

Чтобы временно установить SELinux:

Для принудительного режима:

# setenforce

Для разрешительного режима:

# setenforce Permissive

Примечание

После перезагрузки режим SELinux устанавливается на значение, указанное в файле конфигурации /etc/selinux/config.

Настройка политики для SELinux, функционирующего в принудительном режиме

В следующих разделах описываются файлы конфигурации и политики SELinux, а также связанные файловые системы, расположенные в /etc/ каталоге.

Конфигурационный файл /etc/sysconfig/selinux

Существует два способа настроить SELinux в SberLinux: с помощью средства настройки уровня безопасности (system-config-securitylevel) или вручную отредактировав файл конфигурации (/etc/sysconfig/selinux).

Этот /etc/sysconfig/selinux файл является основным конфигурационным файлом для включения или отключения SELinux, а также для настройки того, какую политику применять в системе и как ее применять.

Примечание

Файл /etc/sysconfig/selinux содержит символическую ссылку на фактический файл конфигурации /etc/selinux/config.

Ниже объясняется полное подмножество параметров, доступных для настройки:

SELINUX=<enforcing|permissive|disabled> — Определяет состояние SELinux верхнего уровня в системе.

enforcing — Политика безопасности SELinux применяется принудительно.

permissive — Система SELinux выводит предупреждения, но не применяет политику. Это полезно для целей отладки и устранения неполадок. В разрешающем режиме будет регистрироваться больше отказов, так как субъекты смогут продолжить действия, в противном случае запрещенные в принудительном режиме. Например, обход дерева каталогов приведет к появлению нескольких avc: denied сообщений для каждого прочитанного уровня каталога, где ядро в принудительном режиме остановило бы начальный обход и предотвратило появление дальнейших сообщений об отказе.

disabled — SELinux полностью отключен. Перехваты SELinux отключаются от ядра, а псевдофайловая система не регистрируется.

Важно

Действия, выполняемые при отключенном SELinux, могут привести к тому, что файловая система больше не будет иметь надлежащего контекста безопасности, определенного политикой. Запуск fixfiles relabel перед включением SELinux приведет к переименованию файловой системы, чтобы SELinux работал правильно при включении. Для получения дополнительной информации обратитесь к fixfiles(8) справочной странице. Дополнительные пробелы в конце строки конфигурации или в виде дополнительных строк в конце файла могут привести к неожиданному поведению. Рекомендуется удалить ненужные пробелы.

SELINUXTYPE=<targeted|strict> — Указывает, какая политика в данный момент применяется SELinux.

targeted — Защищены только целевые сетевые демоны.

Важно

Следующие демоны защищены целевой политикой по умолчанию: dhcpd, httpd, named, nscd, ntpd, portmap, snmpd, squid, и syslogd. Остальная часть системы работает в unconfined_t домене.

Файлы политик для этих демонов можно найти в файле /etc/selinux/targeted/src/policy/domains/program.

Принудительное применение политики для этих демонов можно включить или выключить, используя логические значения, управляемые средством настройки уровня безопасности (system-config-securitylevel). Переключение логического значения для целевого демона отключает переход политики для демона, который предотвращает, например, init переход dhcpd из unconfined_t домена в домен, указанный в dhcpd. Домен unconfined_t позволяет субъектам и объектам с этим контекстом безопасности работать под стандартной защитой SberLinux.

strict — Полная защита SELinux для всех демонов. Контексты безопасности определяются для всех субъектов и объектов, и каждое отдельное действие обрабатывается сервером принудительного применения политики.

Каталог /etc/selinux/

Каталог /etc/selinux/ является основным местом расположения всех файлов политики, а также основного файла конфигурации. В следующем примере показано примерное содержимое /etc/selinux/каталога:

-rw-r--r-- 1 root root 448 Sep 22 17:34 config

drwxr-xr-x 5 root root 4096 Sep 22 17:27 strict

drwxr-xr-x 5 root root 4096 Sep 22 17:28 targeted

Два подкаталога, strict/ и targeted/, являются конкретными каталогами, в которых содержатся файлы политики с одинаковыми именами (strict и targeted). Для получения дополнительной информации о политике SELinux и конфигурации политики обратитесь к rhel-selg.

Чтобы режим SELinux сохранялся при перезагрузке, измените SELINUX переменную в /etc/selinux/config файле конфигурации.

Например, чтобы переключить SELinux в принудительный режим:

# This file controls the state of SELinux on the system.

# SELINUX= can take one of these three values:

# enforcing - SELinux security policy is enforced.

# permissive - SELinux prints warnings instead of enforcing.

# disabled - No SELinux policy is loaded.

SELINUX=enforcing

...

Предупреждение: Отключение SELinux снижает безопасность системы. Избегайте отключения SELinux с помощью SELINUX=disabled параметра в /etc/selinux/config файле, поскольку это может привести к утечке памяти и состояниям гонки (race condition), когда задействовано несколько инструкций процессора, вызывающих Kernel panic (критическую ошибку ядра). Вместо этого отключите SELinux, добавив selinux=0 параметр в командную строку ядра.

Начало работы с управлением учетными записями пользователей#

Управление учетными записями и группами с помощью инструментов командной строки#

Каждому пользователю присваивается уникальный числовой идентификационный номер, называемый идентификатором пользователя (UID). Аналогично, каждая группа связана с идентификатором группы (GID). Пользователь, создающий файл, также является владельцем и владельцем группы этого файла. Файлу назначаются отдельные разрешения на чтение, запись и выполнение для владельца, группы и всех остальных. Владелец файла может быть изменен только root пользователем, а права доступа могут быть изменены как root пользователем, так и владельцем файла.

SberLinux резервирует идентификаторы пользователей и групп ниже 1000 для системных пользователей и групп. По умолчанию Диспетчер пользователей не отображает системных пользователей. Зарезервированные идентификаторы пользователей и групп документируются в пакете установки. Чтобы просмотреть документацию, используйте эту команду:

cat /usr/share/doc/setup*/uidgid

Рекомендуемая практика - назначать идентификаторы, начинающиеся с 5000, которые еще не были зарезервированы, поскольку зарезервированный диапазон может увеличиться в будущем. Чтобы идентификаторы, назначаемые новым пользователям по умолчанию, начинались с 5000, измените директивы UID_MIN и GID_MIN в файле: /etc/login.defs, как представлено на примере:

[file contents truncated]

UID_MIN 5000

[file contents truncated]

GID_MIN 5000 >[file contents truncated]

Важно

Для пользователей, созданных до изменения UID_MIN GID_MIN директив, идентификаторы UID по-прежнему будут начинаться со значения по умолчанию 1000. Даже с новыми идентификаторами пользователей и групп, начинающимися с 5000, рекомендуется не повышать зарезервированные системой идентификаторы выше 1000, чтобы избежать конфликта с системами, которые сохраняют ограничение в 1000.

Список всех групп хранится в конфигурационный файл /etc/group.

Теневые пароли

В средах с несколькими пользователями очень важно использовать теневые пароли, предоставляемые пакетом shadow- utils, для повышения безопасности системных файлов аутентификации. По этой причине программа установки по умолчанию включает теневые пароли.

Ниже приведен список преимуществ теневых паролей по сравнению с традиционным способом хранения паролей в системах на базе UNIX:

Теневые пароли повышают безопасность системы, перемещая зашифрованные хеши паролей из общедоступного файла /etc/passwd в файл /etc/shadow, доступный для чтения только root пользователю.

Теневые пароли хранят информацию о старении пароля.

Теневые пароли позволяют применять некоторые политики безопасности, установленные в /etc/login.defs файле.

Большинство утилит, предоставляемых пакетом shadow-utils, работают должным образом независимо от того, включены или нет теневые пароли. Но поскольку информация о старении пароля хранится исключительно в файле /etc/shadow, некоторые утилиты и команды не будут работать без предварительного включения теневых паролей:

Утилита chage для настройки параметров старения пароля.

Утилита gpasswd для администрирования /etc/group файла.

Команда usermod с параметром -e, –expiredate или -f, –inactive.

Команда useradd с параметром -e, –expiredate или -f, –inactive.

Добавление новых учетных записей с помощью командной строки#

Централизованной идентификации и аутентификации пользователей не осуществляется.

Чтобы добавить нового пользователя в систему, зайдите как пользователь root и введите следующее в командной строке:

useradd options username

где options - это параметры командной строки, как описано в таблице ниже.

По умолчанию useradd команда создает заблокированную учетную запись пользователя. Чтобы разблокировать учетную запись, выполните следующую команду под root, чтобы назначить пароль:

passwd username

При желании установите политику устаревания паролей с помощью параметров командной строки useradd, которые представлены в таблице ниже.

Таблица. Общие параметры командной строки useradd

Вариант |

Пояснение |

|---|---|

-с comment |

Комментарий может быть заменен любой строкой. Этот параметр обычно используется для указания полного имени пользователя. |

-d home_directory |

Домашний каталог , который будет использоваться вместо стандартного /home/username. |

-e date |

Дата отключения учетной записи в формате YYYY-MM-DD. |

-f days |

Количество дней после истечения срока действия пароля до тех пор, пока учетная запись не будет отключена. Если задано значение 0, учетная запись отключается сразу же после истечения срока действия пароля. Если задано значение -1, учетная запись не будет отключена после истечения срока действия пароля. |

-g group_name |

Имя группы или номер для группы пользователя по умолчанию (основной). Группа должна существовать до того, как она будет указана здесь. |

-G group_list |

Список дополнительных (дополнительных, отличных от стандартных) названий групп или номеров групп, разделенных запятыми, членом которых является пользователь. Группы должны существовать до того, как они будут указаны здесь. |

-m |

Создайте домашний каталог, если он не существует. |

-M |

Не создавайте домашний каталог. |

-N |

Не создавайте личную группу пользователя для этого пользователя. |

-p password |

Пароль, зашифрованный с помощью функции crypt. |

-r |

Создайте системную учетную запись с идентификатором пользователя меньше 1000 и без домашнего каталога. |

-s |

Имя оболочки входа пользователя, которая по умолчанию имеет пустое значение. |

-u uid |

Числовое значение идентификатора пользователя, которое должно быть неотрицательным, уникальным и превышать 999 |

Добавление новой группы пользователей с помощью командной строки#

Чтобы добавить новую группу в систему, введите следующее в командной строке, как пользователь root:

groupadd options group_name

Где options - это параметры командной строки, как описано в таблице ниже.

Таблица. Общие параметры командной строки groupadd

Вариант |

Описание |

|---|---|

-f, --force |

При использовании с -g, --gid и gid уже существует, поэтому groupadd выберет другой уникальный gid для группы. |

-g, --gid |

Идентификатор группы, который должен быть уникальным и превышать 999. |

-K, --key key = value |

Переопределяет /etc/login.defs значений по умолчанию. |

-o, --non-unique |

Позволяет создавать группы с повторяющимся GID. |

-p, --password |

Зашифрованный пароль для новой группы, возвращаемый функцией crypt. |

-r |

Создайте системную группу с идентификатором GID меньше 1000 |

Добавление существующего пользователя в существующую группу

Используйте usermod утилиту для добавления уже существующего пользователя в уже существующую группу.

Различные варианты usermod оказывают различное влияние на основную группу пользователя и на его или ее дополнительные группы.

Чтобы переопределить основную группу пользователя, выполните следующую команду как пользователь root:

~] usermod -g group_name

Чтобы переопределить дополнительные группы пользователя, выполните следующую команду, как пользователь root:

~] usermod -G group_name1,group_name2,... user_name

Обратите внимание, что в этом случае все предыдущие дополнительные группы пользователя заменяются новой группой или несколькими новыми группами.

Чтобы добавить одну или несколько групп в дополнительные группы пользователя, выполните одну из следующих команд, как root:

~] usermod -aG group_name1,group_name2,... user_name

~] usermod --append -G group_name1,group_name2,... user_name

Внимание

Обратите внимание, что в этом случае новая группа добавляется к текущим дополнительным группам пользователя

Создание dump ядра после сбоя для последующего анализа#

Служба kdump устанавливается и активируется по умолчанию в новых установках SberLinux. В следующих разделах объясняется, что такое kdump и как установить kdump, если он не включен по умолчанию.

Настройка использования памяти kdump и целевого местоположения из командной строки#

Оценка размера kdump

При планировании и создании среды kdump - важно знать, сколько места требуется для файла аварийного dump.

Команда makedumpfile --mem-usage оценивает, сколько места требуется файлу аварийного dump. Он генерирует отчет об использовании памяти. Отчет поможет определить уровень dump и определить, какие страницы можно безопасно исключить.

Сценарий:

Выполните следующую команду, чтобы сгенерировать отчет об использовании памяти:

makedumpfile --mem-usage /proc/kcore

TYPE PAGES EXCLUDABLE DESCRIPTION

-------------------------------------------------------------

ZERO 501635 yes Pages filled with zero

CACHE 51657 yes Cache pages

CACHE_PRIVATE 5442 yes Cache pages + private

USER 16301 yes User process pages

FREE 77738211 yes Free pages

KERN_DATA 1333192 no Dumpable kernel data

Примечание

Команда makedumpfile --mem-usage сообщает о требуемой памяти в страницах. Необходимо рассчитать размер используемой памяти в зависимости от размера страницы ядра.

Настройка использования памяти kdump

Память резервируется во время загрузки системы. Размер памяти настраивается в файле конфигурации system Grand Unified Bootloader (GRUB) 2. Размер памяти зависит от значения параметра crashkernel, указанного в файле конфигурации, и размера системной физической памяти.

Параметр crashkernel может быть определен несколькими способами. Укажите значение crashkernel или настройте параметр auto. Параметр crashkernel=auto резервирует память автоматически, в зависимости от общего объема физической памяти в системе. При настройке ядро автоматически резервирует соответствующий объем требуемой памяти для ядра захвата. Это помогает предотвратить ошибки нехватки памяти (ООМ).

Примечание

Автоматическое выделение памяти для kdump варьируется в зависимости от аппаратной архитектуры системы и доступного объема памяти. Если в системе меньше минимального порога памяти для автоматического выделения, настройте объем зарезервированной памяти вручную.

Предварительные условия:

Права root пользователя.

Выполнены требования к kdump конфигурациям и целям.

Сценарий:

Отредактируйте /etc/default/grub файл.

Установите crashkernel= параметр. Например, чтобы зарезервировать 128 Мбайт памяти, используйте следующее:

crashkernel=128 М

Установите объем зарезервированной памяти в переменную в зависимости от общего объема установленной памяти. Синтаксис для резервирования памяти в переменную crashkernel=

crashkernel= 512M-2G: 64M, 2G-:128M

Приведенный выше пример резервирует 64 Мбайт памяти, если общий объем системной памяти составляет от 512 Мбайт до 2 Гбайт. Если общий объем памяти превышает 2 Гбайт, резервируется 128 Мбайт.

Некоторые системы требуют резервирования памяти с определенным фиксированным смещением, поскольку crashkernel резервирование выполняется очень рано, и требуется зарезервировать некоторую область для специального использования. Если задано смещение, то зарезервированная память начинается с него. Чтобы компенсировать зарезервированную память, используйте следующий синтаксис:

crashkernel=128M@16M

В приведенном выше примере kdump резервируется 128 Мбайт памяти, начиная с 16 Мбайт (физический адрес 0x01000000). Если параметр offset установлен в 0 или полностью опущен, kdump зарезервированная память автоматически смещается. Используйте этот синтаксис при настройке резервирования переменной памяти. В этом случае смещение всегда указывается последним (например, crashkernel=512M-2G:64M,2G-:128M@16M).

Используйте следующую команду для обновления файла конфигурации GRUB2:

grub2-mkconfig -o /boot/grub2/grub.cfg

Примечание

Альтернативный способ настроить память для kdump - добавить crashkernel=<SOME_VALUE> параметр к kernelopts переменной с помощью команды grub2-editenv, которая обновит все загрузочные записи. Или же используйте grubby утилиту для обновления одной загрузочной записи, нескольких загрузочных записей или всех загрузочных записей.

kdump с использованием системных ролей#

Параметры, используемые для системных ролей SberLinux dump ядра, следующие:

Переменная роли |

Описание |

|---|---|

kdump_path |

Путь, к которому записан vmcore. Если значение kdump_target не равно null, то путь указан относительно этой цели dump. В противном случае это должен быть абсолютный путь в корневой файловой системе. |

Можно установить основные параметры dump ядра на нескольких системах, используя системную роль dump ядра, запустив Ansible playbook.

Важно

Роль dump ядра полностью заменяет конфигурацию kdump управляемых хостов, заменяя файл /etc/kdump.conf. Кроме того, если применяется роль dump ядра, все предыдущие настройки kdump также заменяются, даже если они не указаны в переменных роли, путем замены /etc/sysconfig/kdump файла.

Предварительные условия:

Пакет Ansible Core установлен на управляющей машине.

Пакет sberlinux-system-roles установлен в системе. Запустите playbook.

Файл inventory в котором перечислены системы. Разверните на них kdump.

Сценарий:

Создайте новый файл playbook.yml со следующим содержимым:

--- - hosts: kdump-test

vars:

kdump_path: /var/crash

roles:

- sberlinux-system-roles.kdump

При необходимости проверьте синтаксис playbook.

ansible-playbook --syntax-check playbook.yml

Запустите playbook в инвентарном файле:

ansible-playbook -i inventory_file /path/to/file/playbook.yml

Устранение неполадок с помощью лог-файлов#

Службы, обрабатывающие сообщения системного журнала#

Следующие две службы обрабатывают syslog сообщения:

Демон systemd-journald.

Служба Rsyslog.

Демон systemd-journald собирает сообщения из различных источников и пересылает их Rsyslog для дальнейшей обработки. Демон systemd-journald собирает сообщения из следующих источников:

из ядра;

на ранней стадии процесса загрузки;

из стандартного вывода и вывода ошибок демонов при их запуске;

из Syslog.

Служба Rsyslog сортирует сообщения syslog по типу и приоритету и записывает их в файлы в каталоге /var/log. В каталоге /var/log постоянно хранятся сообщения журнала.

Подкаталоги для хранения сообщений системного журнала#

Следующие подкаталоги в /var/log каталоге хранят syslog сообщения:

/var/log/messages - все syslog сообщения, подкаталог содержит глобальный системный журнал, в котором пишутся сообщения с момента запуска системы, от ядра, различных служб, обнаруженных устройствах, сетевых интерфейсов и много другого;

/var/log/secure - сообщения и ошибки, связанные с безопасностью и аутентификацией;

/var/log/maillog - сообщения и ошибки, связанные с почтовым сервером;

/var/log/cron - файлы журналов, связанные с периодически выполняемыми задачами;

/var/log/boot.log - файлы журналов, связанные с запуском системы.

Чтобы гарантировать, что журналы с различных компьютеров в среде записываются централизованно на сервере ведения журнала, можно настроить приложение Rsyslog для записи журналов, соответствующих определенным критериям, из клиентской системы на сервер.

Служба ведения журнала Rsyslog:

Приложение Rsyslog в сочетании со systemd-journald службой обеспечивает локальную и удаленную поддержку ведения журнала в SberLinux. Демон rsyslogd непрерывно считывает syslog сообщения, полученные systemd-journald службой из журнала. rsyslogd затем фильтрует и обрабатывает эти syslog события и записывает их в rsyslog файлы журналов или пересылает другим службам в соответствии со своей конфигурацией.

Демон rsyslogd также обеспечивает расширенную фильтрацию, защищенную от шифрования ретрансляцию сообщений, модули ввода и вывода и поддержку транспортировки с использованием протоколов TCP и UDP.

Файл /etc/rsyslog.conf является основным файлом конфигурации для rsyslog, в нем можно указать правила, в соответствии с которыми rsyslogd обрабатывает сообщения. Можно классифицировать сообщения по их источнику, теме (объекту) и срочности (приоритету), а затем назначить действие, которое должно быть выполнено, когда сообщение соответствует этим критериям.

В файле /etc/rsyslog.conf, можно просмотреть список файлов журналов, поддерживаемых rsyslogd. Большинство файлов журнала находятся в /var/log/ каталоге. Некоторые приложения, такие как httpd и samba, хранят свои файлы журналов внутри /var/log/ подкаталога.

Дополнительные источники:

Справочные страницы: rsyslogd(8) и rsyslog.conf(5). Документация, установленная вместе с rsyslog-doc пакетом в /usr/share/doc/rsyslog/html/index.html файле.

Подробнее о настройках журналов см. в разделах «Подкаталоги для хранения сообщений системного журнала», «Просмотр логов с помощью командной строки» и «Начало работы с ведением журнала ядра».

Настройка Rsyslog в SberLinux#

Сервис Rsyslog?

Rsyslog - расширяемый сервис для управления логами с разнообразными возможностями. Среди его возможностей можно отметить поддержку фильтрации контента, а также передачу логов по сетям.

Основные возможности Rsyslog:

многопоточность;

TCP, SSL, TLS, RELP;

поддержка MySQL, PostgreSQL;

фильтрация журналов;

полностью настраиваемый формат вывода.

Как происходит логирование?

Все программы SberLinux ведут лог путем отправки сообщений об ошибках или своем состоянии с помощью syslog или просто записывая все сообщения в файл, который будет находиться в каталоге /var/log/.

Но важное значение имеет уровень подробности логирования. Можно настраивать подробность в каждой отдельной программе или с помощью syslog. Это поможет уменьшить использование дискового пространства для хранения логов.

Например, ядро определяет уровни (приоритеты) логов:

KERN_EMERG - система неработоспособна;

KERN_ALERT - нужно немедленно принять меры;

KERN_CRIT - критическая ошибка;

KERN_ERR - обычная ошибка;

KERN_WARNING - предупреждение;

KERN_NOTICE - замечание;

KERN_INFO - информационное сообщение;

KERN_DEBUG - сообщения отладки.

Настройка Rsyslog в SberLinux

Все настройки Rsyslog находятся в файле /etc/rsyslog.conf и других конфигурационных файлах из /etc/rsyslog.d/. Можно посмотреть, существуют ли у вас эти файлы, выполнив:

ls /etc/rsys*

rsyslog.conf rsyslog.d/

Основной конфигурационный файл - /etc/rsyslog.conf, в нем подключены все файлы из папки /etc/rsyslog.d/ с помощью директивы IncludeConfig в самом начале файла:

IncludeConfig /etc/rsyslog.d/*.conf

В этих файлах могут содержаться дополнительные настройки, например, аутентификация на Rsyslog сервере. В главном конфигурационном файле содержится много полезных настроек. Обычно он обеспечивает управление локальными логами по умолчанию, но для работы через сеть нужно добавить настройки.

Синтаксис конфигурационного файла прост:

$ переменная значение

Все директивы начинаются со знака доллара, содержат имя переменной, а дальше связанное с ней значение. Так выглядит каждая строка конфигурационного файла. В его первой части размещены общие настройки программы и загрузка модулей. Во второй - ваши правила сортировки и фильтрации лог файлов.

ModLoad imuxsock # provides support for local system logging $ModLoad imklog # provides kernel logging support $ModLoad immark # provides --MARK-- message capability

provides UDP syslog reception

$ModLoad imudp $UDPServerRun 514

provides TCP syslog reception

$ModLoad imtcp $InputTCPServerRun 514

В этом участке загружаются все необходимые модули программы. Существуют четыре типа модулей:

Модули ввода - можно рассматривать, как способ сбора информации из различных источников, начинаются с im.

Модули вывода - позволяют отправлять сообщения в файлы или по сети, или в базу данных, имя начинается на om;

Модули фильтрации - позволяют фильтровать сообщения по разным параметрам, начинаются с fm;

Модули parsing - предоставляют расширенные возможности для синтаксического анализа сообщения, начинаются с pm. Сначала загружается модуль imuxsock, который позволяет сервису получать сообщения из сокетов, а последующий загружаемый модуль imklog получает сообщения ядра. Модуль mark позволяет маркировать соединения или выводить сообщения о том, что syslog все еще работает. Например, можно дать указания rsyslog выводить сообщения каждые 20 минут:

MarkMessagePeriod 1200

Далее идут глобальные директивы:

ActionFileDefaultTemplate RSYSLOG_TraditionalFileFormat

В этой строке указывается, что нужно использовать стандартный формат хранения времени, в секундах с 1970 года.

Дальше следует набор прав разрешений для файлов журналов, которые будут созданы в системе:

FileOwner root

$FileGroup adm

$FileCreateMode 0640

$DirCreateMode 0755

$Umask 0022

После создания этих файлов их права можно менять, на те, которые необходимы.

Правила сортировки логов

Набор правил по умолчанию:

auth,authpriv.* /var/log/auth.log

*.*;auth,authpriv.none -/var/log/syslog

#cron.* /var/log/cron.log

daemon.* -/var/log/daemon.log

kern.* -/var/log/kern.log

lpr.* -/var/log/lpr.log

mail.* -/var/log/mail.log

user.* -/var/log/user.log

Каждое правило имеет свой синтаксис, сначала идет источник и приоритет, затем действие. Если источник и приоритет совпадают, сообщение отправляется в указанный файл. Например, можно отправить больше сообщений в лог системы /var/messages:

*.info;mail.none;authpriv.none;cron.none /var/log/messages

В этой строке выберите все сообщения уровня info, кроме mail, authpriv и cron. Шаблон mail.none означает, что ни один уровень сообщений не нужно логировать. Соответственно, конструкция *.info - означает, что логируются сообщения от всех источников, но только с уровнем info, а (точка) . - означает все сообщения, со всеми уровнями.

Источник и приоритет нечувствительны к регистру. Также приоритеты уровней error, warn и panic больше не используются, так как считаются устаревшими.

События в системном журнале группируются по источникам. В целом, в качестве источников можно использовать:

auth;authpriv;cron;daemon;kern;lpr;mail;mark;news;security(эквивалентноauth);syslog;user;uucp;local0 ... local7.

Уровень событий задается приоритетом. А в качестве приоритетов можно применить:

emerg(раньшеpanic);alert;crit;error(раньшеerr);warn(раньшеwarning);notice;info;debug.

Для фильтрации логов могут использоваться не только источник и приоритет, но и более сложные выражения на основе условий и сравнений.

Можно выполнять фильтрацию сообщений с помощью синтаксиса:

:поле, сравнение, "значение" путь_к_файлу

В качестве операции сравнения можно использовать такие варианты:

contains — поле содержит указанное значение;

isequal — поле должно быть идентичным значению;

startswith — поле должно начинаться со значения;

regex — сравнивает поле с регулярным выражением.

Например, отфильтруйте сообщения только от определенной программы:

:syslogtag, isequal, "giomanager:" /var/log/giomanager.log

& stop

Кроме того, можно использовать более простой синтаксис, в виде выражения if. Вот основной синтаксис:

if $поле сравнение 'значение' then файл

Здесь используются те же самые компоненты. Например:

if $syslogtag == 'giomanager' then /var/log/giomanager.log

Настройка syslog для удаленного логирования

Чтобы отправить лог на удаленный сервер, нужно указать @ и ip адрес удаленной машины, на которой запущен rsyslog:

*.info;mail.none;authpriv.none;cron.none @xx.xx.xx.xx:514

Где 514 - это порт, на котором осуществляется rsyslog. Настройка rsyslog на прием логов заключается в запуске сервиса с модулями imtcp и imudp.

Чтобы получить логи с определенной машины, отфильтровать их из общего потока с помощью фильтров, выполните:

if $fromhost-ip contains '192.168.1.10' then /var/log/proxyserver.log

Без фильтров, сообщения с разных машин будут писаться в один общий лог системы Sberlinux в зависимости от того как они будут распределены.

Просмотр логов с помощью командной строки#

Журнал - это компонент systemd, который помогает просматривать файлы журналов и управлять ими. Он решает проблемы, связанные с традиционным ведением журнала, тесно интегрирован с остальной частью системы и поддерживает различные технологии ведения журнала и управление доступом к файлам журнала.

Используйте команду journalctl для просмотра сообщений в системном журнале с помощью командной строки, например:

$ journalctl -b | grep kvm

May 15 11:31:41 localhost.localdomain kernel: kvm-clock: Using msrs 4b564d01 and 4b564d00

May 15 11:31:41 localhost.localdomain kernel: kvm-clock: cpu 0, msr 76401001, primary cpu clock

…

В таблицах ниже представлены команды для просмотра системной информации, информации о конкретных услугах и журналы, связанные с конкретными загрузками.

Таблица. Просмотр системной информации

Команда |

Описание |

|---|---|

journalctl |

Показывает все собранные записи журнала. |

journalctl FILEPATH |

Показывает журналы, связанные с определенным файлом. Например, команда journalctl /dev/sda отображает журналы, связанные с файловой системой /dev/sda. |

journalctl -b |

Показывает журналы для текущей загрузки. |

journalctl -k -b -1 |

Показывает журналы ядра для текущей загрузки |

Таблица. Просмотр информации о конкретных услугах

Команда |

Описание |

|---|---|

journalctl -b _SYSTEMD_UNIT=foo |

Фильтры регистрируются, чтобы увидеть те, которые соответствуют сервису "foo"systemd. |

journalctl -b _SYSTEMD_UNIT=foo _PID=number |

Эта команда показывает журналы для этого совпадения systemd-units foo и PID number. |

journalctl -b _SYSTEMD_UNIT=foo _PID=number + _SYSTEMD_UNIT=foo1 |

Разделитель + (плюс) объединяет два выражения в логическое ИЛИ. Например, эта команда показывает все сообщения от процесса службы foo со знаком PID плюс все сообщения от службы foo1 (от любого из ее процессов). |

journalctl -b _SYSTEMD_UNIT=foo _SYSTEMD_UNIT=foo1 |

Эта команда показывает все записи, соответствующие любому выражению и относящиеся к одному и тому же полю. Здесь эта команда показывает журналы, соответствующие systemd-unit foo или systemd-unit foo1 |

Таблица. Просмотр журналов, связанных с конкретными загрузками

Команда |

Описание |

|---|---|

journalctl --list-boots |

Показывает табличный список номеров загрузки, их идентификаторов и временных меток первого и последнего сообщения, относящихся к загрузке. Используйте идентификатор в следующей команде для просмотра подробной информации. |

journalctl --boot=ID _SYSTEMD_UNIT=foo |

Отображает информацию об указанном идентификаторе загрузки |

Об устранении неполадок с помощью лог-файлов подробнее в разделе «Устранение неполадок с помощью лог-файлов».

Оболочки и инструменты командной строки#

Relax and Recover (ReaR) полностью поддерживается на 64-разрядной архитектуре. Базовая функциональность Relax and Recover (ReaR) полностью поддерживается rear версией пакета 2.6-9.el8 или более поздней. Резервное копирование и восстановление логических разделов (LPAR) на данный момент не поддерживается. ReaR поддерживает сохранение и восстановление структуры диска только на устройствах хранения данных с расширенным количеством ключей (ECKD) прямого доступа (DASD). Для этой цели не поддерживаются DASD-диски с фиксированным доступом (FBA) и диски SCSI, подключенные по протоколу Fibre Channel (FCP). В настоящее время доступен единственный метод вывода - начальная загрузка программы (IPL), который создает ядро и начальный диск оперативной памяти (initrd), совместимые с zIPL загрузчиком.

Управление программными пакетами#

Программные пакеты в SberLinux поставляются в виде rpm-пакетов или модулей (коллекций rpm-пакетов) через репозитории BaseOS и AppStream.

Репозиторий BaseOS#

BaseOS – это репозиторий, который содержит базовый набор программных пакетов, обеспечивающий основную функциональность операционной системы. Его содержимое доступно в виде rpm-пакетов.

Репозиторий AppStream#

Репозиторий AppStream содержит дополнительные приложения пользовательского пространства, языки различных сред выполнения, базы данных для поддержки различных рабочих нагрузок и пользовательских сценариев.

Примечание

AppStream – это интерфейс, обеспечивающий стандартизацию спецификации машиночитаемых метаданных программного обеспечения, а также инструменты их проверки и диагностики. Представляет собой каталог, содержащий метаинформацию о каждой версии модуля или программного пакета в XML или YAML формате.

Пакеты AppStream доступны в одном из двух форматов: rpm и модули (расширение формата rpm).

Модуль представляет собой набор программных пакетов, составляющих логическую единицу (например, приложение, его зависимости (библиотеки), набор дополнительных инструментов и документацию). Эти пакеты создаются, тестируются и выпускаются вместе.

Версии пакетов и модулей в AppStream поставляются и обновляются чаще, чем пакеты BaseOS. У каждой версии свой жизненный цикл. Это позволяет более гибко настраивать пользовательское пространство операционной системы, без ущерба стабильности работы базовой функциональности.

Модуль в AppStream может содержать несколько версий программных пакетов. Например, в модуле postgresql доступны все верси СУБД PostgreSQL: PostgreSQL 10 (по умолчанию) и PostgreSQL 9.6. В операционной системе может быть установлена только одна версия, но различные версии можно использовать в отдельных контейнерах.

Инструменты управления программным обеспечением#

Для управления программным обеспечением в SberLinux используются утилиты YUM и DNF (менеджеры пакетов). Менеджеры пакетов позволяют осуществлять управление программными пакетами и модулями, а также выполнять с ними полный набор операций, например, таких как установка, обновление, удаление, обработка зависимостей и тд.

Для утилиты YUM в SberLinux установка программного обеспечения поддерживается версией YUM tool (YUM v4), которая основана на технологии DNF.

YUM v4, используемый в SberLinux, совместим с YUM v3 при использовании из командной строки, редактировании или создании файлов конфигурации (подробнее в разделе «Настройка YUM и DNF»). Для установки программного обеспечения также используется команда yum и ее опции.

Совместимые пакеты YUM стали частью DNF и могут устанавливаться под теми же именами (которые являются символическими ссылками в рамках обеспечения совместимости), поэтому двоичные файлы, файлы конфигурации и каталоги расположены по умолчанию.

Устаревшие плагины YUM v3 несовместимы с YUM v4. Устаревший Python API, предоставляемый YUM v3, больше не доступен. Рекомендуется перенести плагины и скрипты на новый API, предоставляемый YUM v4 (DNF Python API), который является стабильным и полностью поддерживается.

Настройка YUM и DNF#

Информация о конфигурации для менеджеров пакетов YUM и DNF, а также связанных с ними утилит хранится в файлах /etc/yum.conf и /etc/dnf/dnf.conf в разделе [main] (единственный раздел в файлах). Пары ключ-значение в этом разделе влияют на работу пакетных меднеджеров с репозиториями. [main] содержит только те настройки, которые были явно заданы в данном разделе.

Для просмотра полной конфигурации (в том числе отображения настроек по умолчанию) используйте команду:

Для YUM:

yum config-manager --dump

Для DNF:

dnf config-manager --dump

Важно

Большинство команд в разделе применимы как для DNF, так и для YUM (для использования YUM замените в тексте команды dnf на yum).

Для команд, применимых только к DNF, в тексте используются дополнительные предупреждения.

Для изменения текущей конфигурации:

Откройте файл

/etc/yum.confили/etc/dnf/dnf.confв текстовом редакторе.Отредактируйте раздел

[main]в соотвествии с требуемыми изменениями.Сохраните файл.

Менеджеры пакетов позволяют использовать плагины для расширения функциональности и улучшения работы. Каждый устанавливаемый плагин может иметь свой собственный файл конфигурации в каталоге /etc/dnf/plugins/. Название файла конфигурации должно соотвествовать шаблону <plug-in_name>.conf, где <plug-in_name> - название подключаемого плагина. Чтобы отключить плагин необходимо в таком файле в режиме редактирования добавить:

[main]

enabled=False

Плагины в пакетных менеджерах загружаются по умолчанию, но есть возможность изменить стандарные настройки.

Для отключения всех подключаемых плагинов:

Откройте файл

/etc/yum.confили/etc/dnf/dnf.confв текстовом редакторе.Добавьте параметр

plugins=1(значение по умолчанию) в раздел `[main].Сохраните файл.

Для включения всех подключаемых плагинов необходимо параметру plugins установить значение 0.

Внимание

Отключать все плагины не рекомендуется. Некоторые плагины предоставляют важные сервисы менеджеров пакетов. В частности, плагины product-id и subscription-manager обеспечивают поддержку на основе сертификатов Content Delivery Network (CDN). Глобальное отключение плагинов предусмотрено в качестве опции для удобства и рекомендуется только при диагностике потенциальной проблемы с пакетными менеджерами.

Для отключения конкретного плагина:

Откройте файл

/etc/dnf/plugins/<plug-in_name>.confв текстовом редакторе.Добавьте параметр

enabled=Falseв раздел `[main].Сохраните файл.

Для отключения всех плагинов для конкретной команды добавьте параметр --noplugins при вводе. Например, чтобы отключить все плагины для команды update введите:

dnf --noplugins update

Для отключения определенных плагинов для конкретной команды добавьте при вводе параметр --disableplugin=<plugin-name>, где <plugin-name> – название плагина. Например, чтобы отключить плагин <plugin-name> для команды update введите:

dnf update --disableplugin=<plugin_name>

Для включения определенных плагинов для конкретной команды добавьте при вводе параметр --enableplugin=<plugin-name>. Например, чтобы включить плагин <plugin-name> для команды update введите:

dnf update --enableplugin=<plugin_name>

Поиск и отображение информации с использованием с YUM и DNF#

Менеджеры пакетов в SberLinux позволяют осуществлять поиск информации о программных пакетах и модулях, установленных в системе, а также в репозиториях AppStream и BaseOS.

Поиск программных пакетов#

С помощью менеджеров пакетов можно определить, какой пакет в репозиториях содержит необходимое программное обеспечение.

Для поиска пакетов в названии или в их кратком описании в репозиториях введите:

dnf search <term>

где <term> - название пакета или термин, который к нему относится.

Команда dnf search возвращает совпадения терминов в зоне поиска, указанной выше. Это ускоряет поиск и позволяет искать пакеты, название которых неизвестно, но известен связанный по смыслу термин.

Чтобы добавить в зону поиска полное описание пакетов введите:

dnf search --all <term>

Опция --all обеспечивает более исчерпывающий, но более медленный поиск.

Важно

Следующие команды применимы только для DNF.

Чтобы выполнить поиск по названию пакета в перечне пакетов в репозиториях введите:

dnf repoquery <package_name>

где <package_name> – название пакета.

Вывод команды также будет содержать версию этого пакета.

Для поиска пакета по файлу, который ему принадлежит, введите:

dnf provides <file_name>

где <file_name> – имя файла или путь к этому файлу.

Отображение перечня программных пакетов#

YUM и DNF можно использовать для отображения перечня пакетов и их версий, доступных в репозиториях. При необходимости список пакетов можно отфильтровать, оставив, например, только те пакеты, для которых доступны обновления.

Для вывода всех доступных пакетов, включая их архитектуру, версии и репозитории, из которых они установлены, введите:

dnf list --all

Знак @ перед указанием репозитория говорит о том, что пакет в данный момент установлен в системе.

Для того, чтобы отфильтровать список пакетов, вместо --all используйте параметры:

--installedдля формирования списка установленных пакетов в системе;--availableдля формирования списка пакетов, доступных для установки в репозиториях;--upgradesдля формирования списка пакетов, для которых доступны новые версии для установки.

Результаты работы команды можно дополнительно отфильтровать с использованием глобальных выражений в качестве аргументов. Подробнее в разделе «Использование глобальных выражений для дополнительной фильтрации».

Важно

Для DNF команда dnf repoquery является альтернативой команде dnf list --all.

Отображение перечня репозиториев#

Менеджеры пакетов позволяют получить список репозиториев, которые включены или отключены в операционной системе.

Для вывода списка всех включенных репозиториев введите:

dnf repolist

Для вывода списка отключенных репозиториев добавьте к команде выше параметр --disabled, для вывода списка включенных и отключенных репозиториев – параметр --all.

Чтобы отобразить дополнительную информацию о репозиториях, введите:

dnf repoinfo <repository_name>

где <repository_name> - название репозитория.

Результаты также можно дополнительно отфильтровать с использованием глобальных выражений. Подробнее в разделе «Использование глобальных выражений для дополнительной фильтрации».

Вывод информации о пакетах#

С помощью менежеров пакетов можно получать дополнительные сведения о пакетах, такие как версия, тип архитектуры, размер и описание.

Для вывода информации об одном или нескольких пакетах, установленных в системе, а также о его более новых версиях (при наличии в репозиториях), введите:

dnf info <package_name>

где <package_name> название пакета.

Важно

Для DNF в качестве альтернативы можно использовать команду dnf repoquery --info <package_name>, которая выведет информацию обо всех пакетах в репозитории с указанным <package_name>.

Дополнительно отфильтровать результаты можно с использованием глобальных выражений. Подробнее в разделе «Использование глобальных выражений для дополнительной фильтрации».

Вывод информации о группах пакетов#

Менеджеры пакетов позволяют получать информацию о группах пакетов в репозиториях и системе. При установке группы пакетов набор зависимых пакетов устанавливается за одно действие, но важно знать название нужной группы.

Примечание

Группа пакетов - это набор пакетов, которые объеденены в рамках выполнения общей функции (например, системные инструменты, звук и видео).

Для вывода списка установленных и доступных групп используйте:

dnf group list

Отфильтровать результаты команды dnf group list возможно с помощью параметров --installed и --available. Параметр --hidden при вводе команды позволит отобразить скрытые группы.

Для просмотра количества установленных и доступных групп введите:

dnf group summary

Для вывода информации о перечне пакетов, содержащихся в определенной группе (как обязательных, так и необязательных) введите:

dnf group info "<group_name>"

где <group_name> – название нужной группы.

Дополнительно результаты можно отфильтровать с использованием глобальных выражений. Подробнее в разделе «Использование глобальных выражений для дополнительной фильтрации».

Отображение информации о модулях и их содержимом#

С помощью менеджеров пакетов можно получить всю информацию о модулях и составе их пакетов, определить доступные модули и их версии в репозитории для того, чтобы, например, выбрать необходимую версию (поток) перед установкой.

Для того, чтобы вывести информацию о списке всех доступных модулей введите:

dnf module list

Для просмотра аналогичной информации для определенного модуля введите:

dnf module list <module_name>

где <module_name> - название нужного модуля.

Для того, чтобы определить в каком модуле содержится определенный пакет введите:

dnf module provides <package_name>

где <package_name> - название нужного пакета.

Для вывода информации о модуле, включая его описание, перечень профилей и список всех входящих в него пакетов, введите:

dnf module info <module_name>

где <module_name> - название нужного модуля.

Примечание

Профиль модуля - это список рекомендуемых пакетов, которые устанавливаются вместе для конкретного варианта использования, например, таких как разработка, минимальный или расширенный (надежный) вариант развертывания.

Для вывода перечня пакетов, соотвествующих каждому профилю, введите:

dnf module info --profile <module_name>

где <module_name> - название нужного модуля.

Использование глобальных выражений для дополнительной фильтрации#

С помощью добавления глобальных выражений в качестве аргументов можно фильтровать результаты выполнения dnf и yum команд.

При использовании глобальных выражений:

заключите глобальное выражение целиком в одинарные или двойные кавычки:

dnf module info --profile <module_name>экранируйте подстановочные знаки, поставив перед ними символ обратной косой черты ():

dnf provides \*/<file_name>где

<file_name>– имя используемого файла.

Установка программных пакетов#

Чтобы установить пакет и все зависимости этого пакета, используйте:

package-name

Замените package-name на необходимое название пакета.

Чтобы установить несколько пакетов и их зависимостей одновременно, используйте:

# yum install package-name-1 package-name-2

Замените package-name-1 и package-name-2 на необходимые названия пакетов.

Если известно имя двоичного файла, который нужно установить, но не имя пакета, используйте путь к двоичному файлу в качестве аргумента:

# yum install /usr/sbin/binary-file

Замените /usr/sbin/binary-file на путь к двоичному файлу.

yum просматривает списки пакетов, находит пакет, который предоставляет /usr/sbin/binary-file и запрашивает разрешение на установку.

Чтобы установить ранее загруженный пакет из локального каталога, используйте:

# yum install **/path/**

Замените /path/ на путь к пакету.

Важно

Оптимизируйте поиск пакетов, явно определив, как анализировать аргумент.

Следующая сценарий описывает, как установить группу пакетов по имени группы или с помощью идентификатора группы yum.

Сценарий:

Чтобы установить группу пакетов по имени группы, используйте:

# yum group install group-name

Или

# yum install @group-name

Замените group-name названием группы или группы необходимой среды.

Чтобы установить группу пакетов по идентификатору группы, используйте:

# yum group install

Замените groupId идентификатором группы.