Руководство оператора#

Термины и сокращения#

Термин/Аббревиатура |

Определение |

|---|---|

Kubernetes |

Портативная расширяемая платформа с открытым исходным кодом для управления контейнеризованными рабочими нагрузками и сервисами |

Pod |

Абстрактный объект Kubernetes, представляющий собой группу из одного или нескольких контейнеров приложения и совместно используемых ресурсов для этих контейнеров |

Deployment |

Набор инструкций для запуска приложения в Kubernetes |

Istio SE |

Настраиваемая сервисная сетка (service mesh), служащая для взаимодействия, мониторинга и обеспечения безопасности контейнеров в кластере Kubernetes |

Система управления секретами |

Система управления секретами (пароли, ключи шифрования и т.п.) приложений |

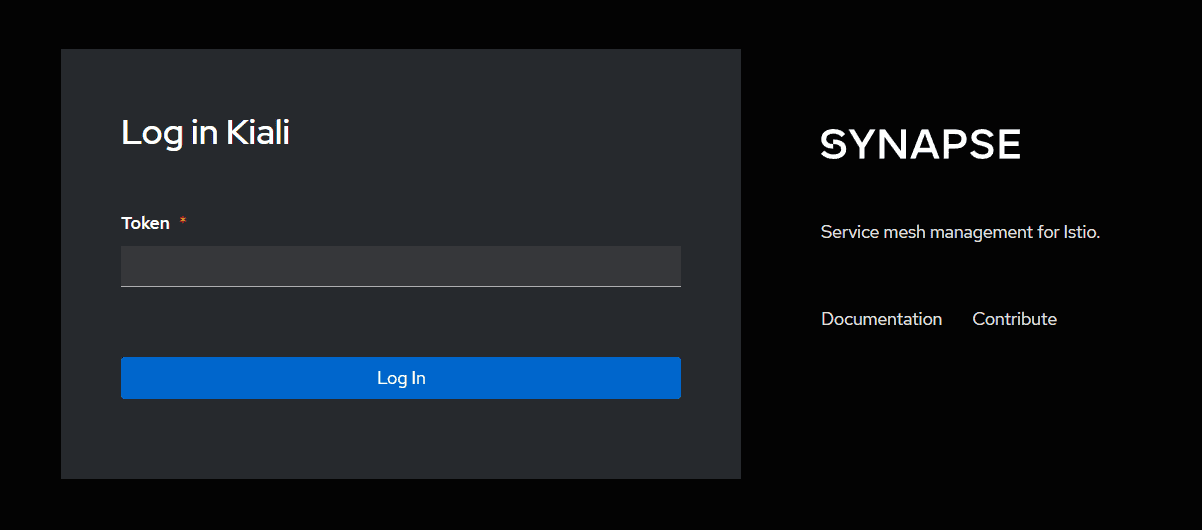

Доступ к приложению#

Необходимо получить у администратора кластера ссылку на веб-интерфейс и токен. Токен передается в архиве с паролем. После перехода по ссылке откроется окно, где необходимо ввести переданный токен. Безопасность АРМ оператора обеспечивается, исходя из уровня конфиденциальности информации и других требований ИБ.

Использование приложения оператором#

В компоненте VISL нет своего механизма управления ролями пользователей. Управление ролями осуществляется на уровне платформы Kubernetes администратором кластера. Компонент VISL предоставляет доступ к ресурсам, которые есть у учетной записи, используемой для входа в систему согласно модели RBAC Kubernetes. Подробнее описано в документе Руководство по системному администрированию. Для доступа к функционалу, приведенному ниже, у пользователя должна быть роль с привилегиями. Оператору предоставлены разрешения на создание ClusterRole и ClusterRoleBinding. Подробнее описано в документе Руководство по установке.

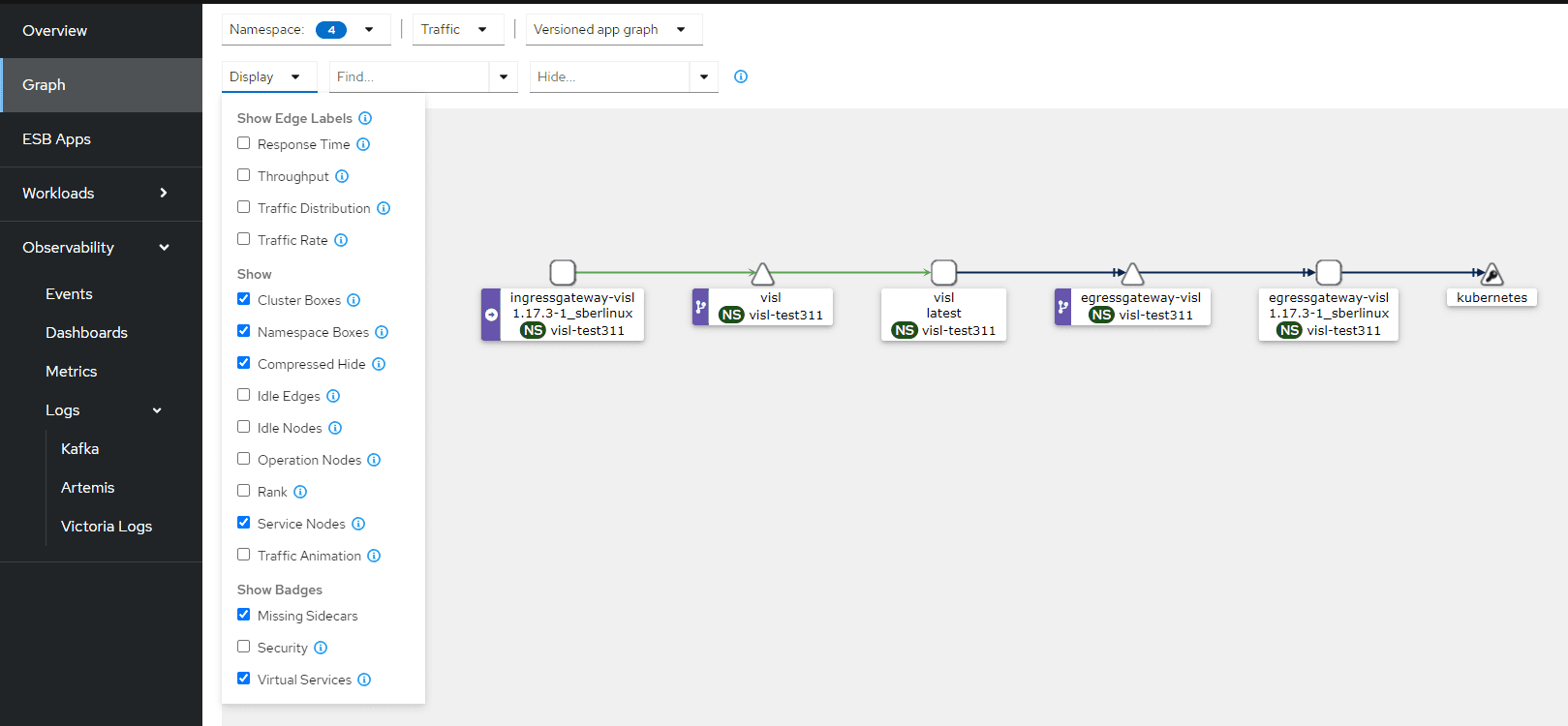

Просмотр графа сетевого трафика#

Для просмотра графа в левом навигационном в меню выбрать вкладку Graph. Топология объединяет трафик запросов в реальном времени с информацией о конфигурации сервисной сетки, чтобы получить представление о поведении сервисной сетки и быстро выявить проблемы с mTLS 1.2, задержкой запросов, ошибками и многим другим.

Для просмотра функций опций, наведите курсором на иконку напротив опции, при наведении отобразится подсказка с описанием функциональности опции.

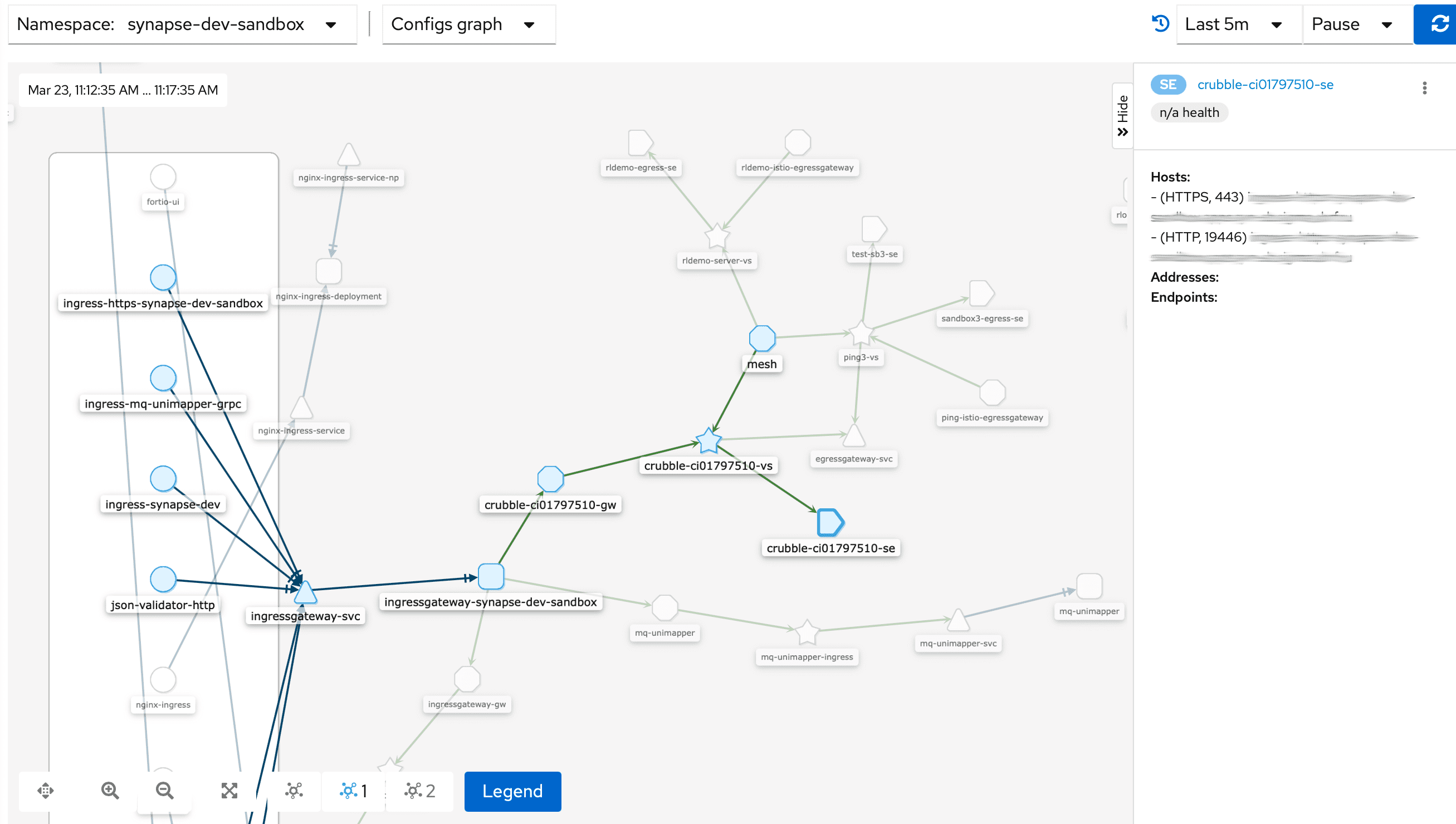

Просмотр графа взаимосвязей артефактов Istio SE#

Для решения проблемы, отображения правил маршрутизации istio SE, в удобном виде был добавлен еще один тип графа Kiali: "Configs Graph". Граф используется для анализа взаимосвязей артефактов Istio SE - маршрутизации трафика внутри проекта. Связи между узлами графа отображают протокол взаимодействия (по умолчанию tcp) и различаются цветовой индикацией. При выборе узла или связи на графе появляется блок с дополнительной информацией, который может включать описание, ссылку на конфигурацию, набор характеристик конкретного типа узла/связи. Таким образом, граф представляет визуальное отображение взаимосвязей артефактов Istio.

Сервисные действия оператора#

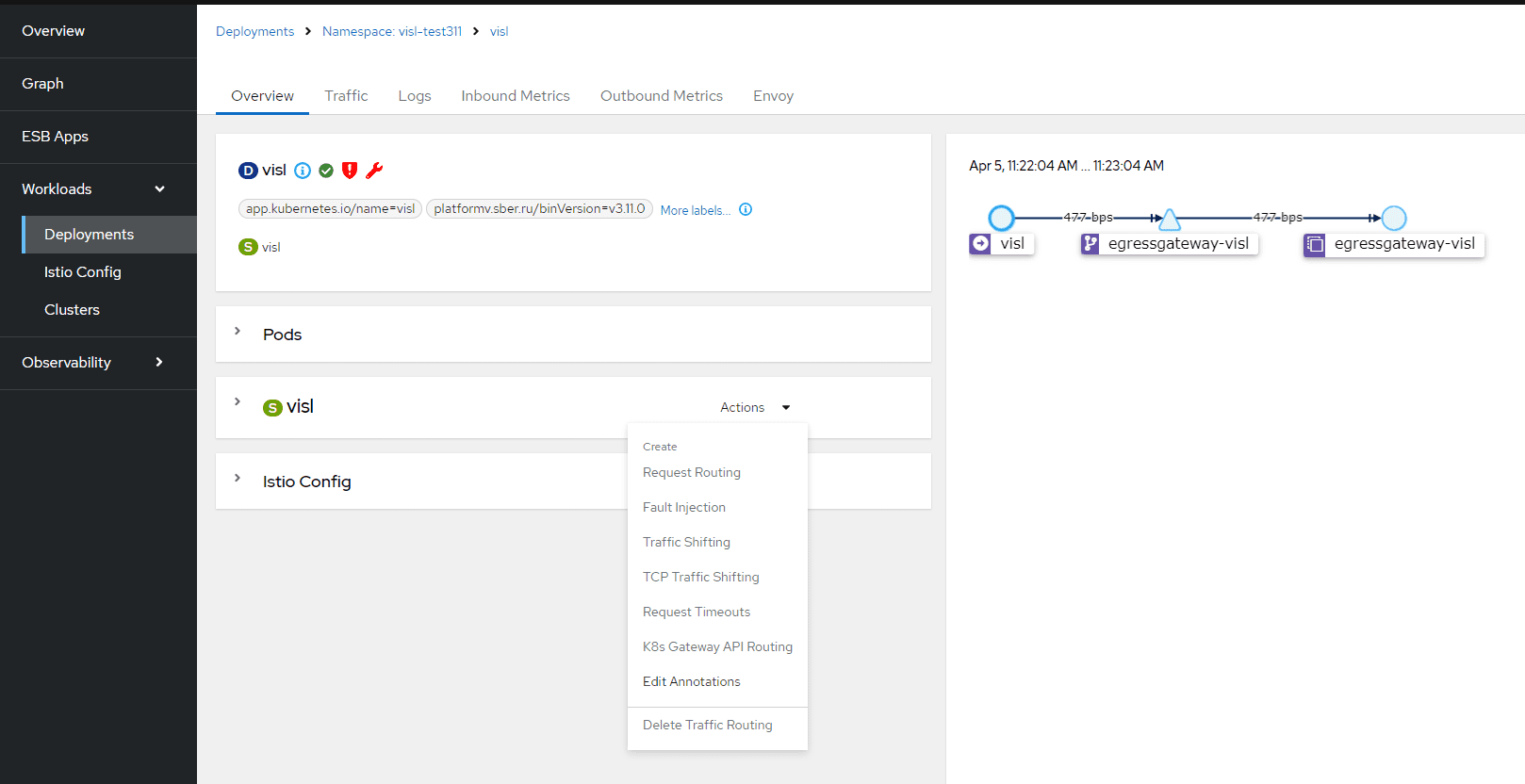

Выполнение действий по редактированию конфигурации Istio SE#

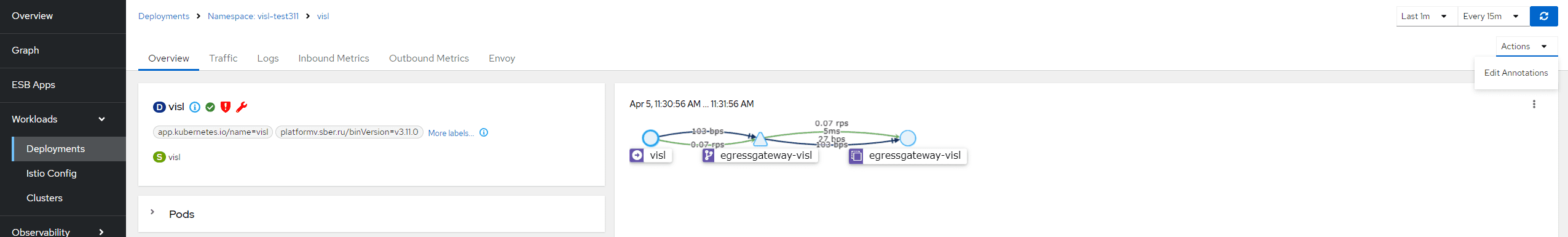

На вкладке Deployments следует выбрать нужный сервис и в правом углу нажать на кнопку Actions. Появится раскрывающийся список с возможными действиями.

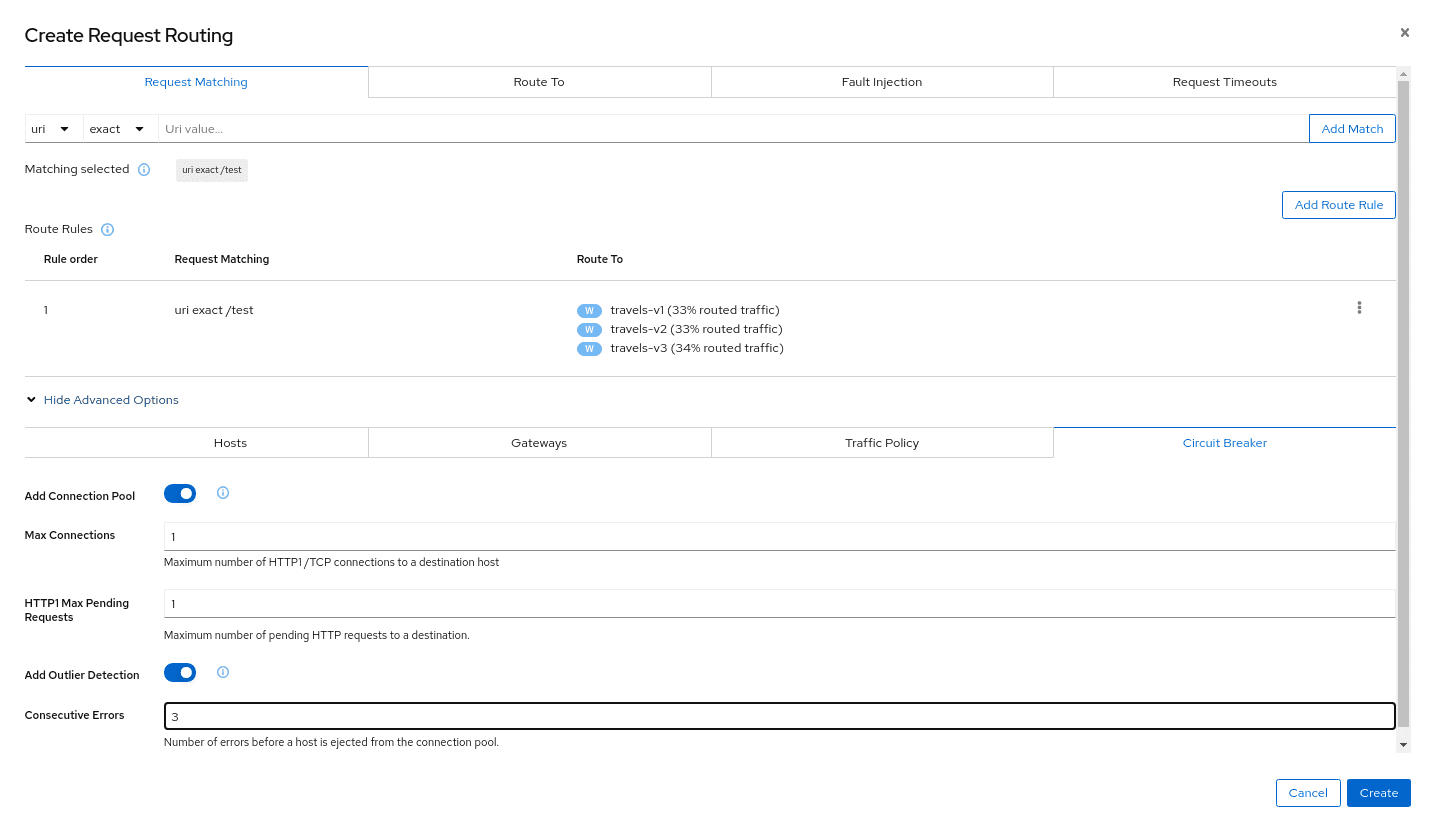

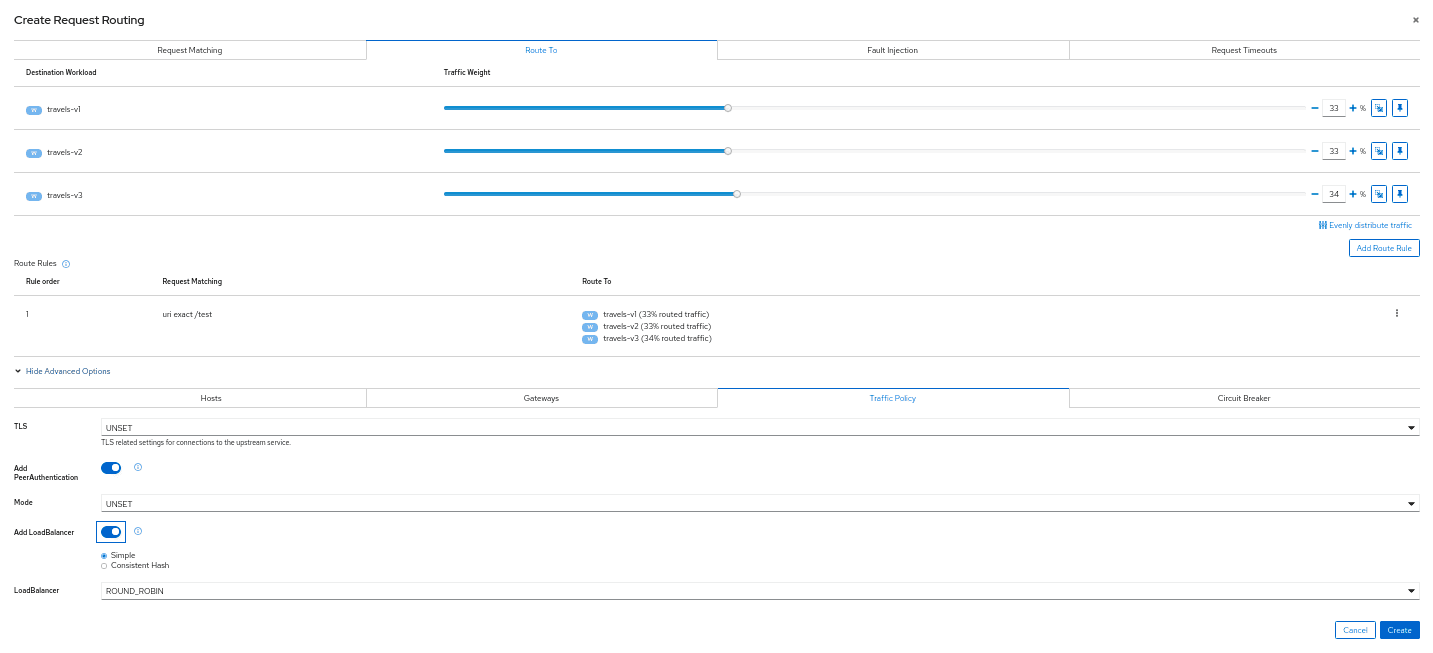

Управление трафиком: маршрутизация запросов#

Мастер маршрутизации запросов позволяет создавать несколько правил маршрутизации:

каждое правило состоит из разделов Request Matching и Routes To;

в разделе Request Matching можно добавить несколько фильтров с использованием HTTP-параметров HEADERS, URI, SCHEME, METHOD или AUTHORITY;

раздел Request Matching может быть пустым, в этом случае любой полученный HTTP-запрос сопоставляется с этим правилом;

в разделе Routes To можно указать процент трафика, который направляется на конкретную рабочую нагрузку.

Istio SE применяет правила маршрутизации по порядку, то есть первое правило, соответствующее HTTP-запросу (сверху вниз), выполняет маршрутизацию. Мастер сопоставления маршрутизации позволяет изменить порядок правил.

Управление трафиком: Fault Injection#

Мастер внедрения ошибок позволяет внедрять ошибки для проверки отказоустойчивости службы:

спецификация задержки HTTP используется для добавления задержки в путь пересылки запроса;

спецификация HTTP Abort используется для немедленного прерывания запроса и возврата заранее заданного кода состояния.

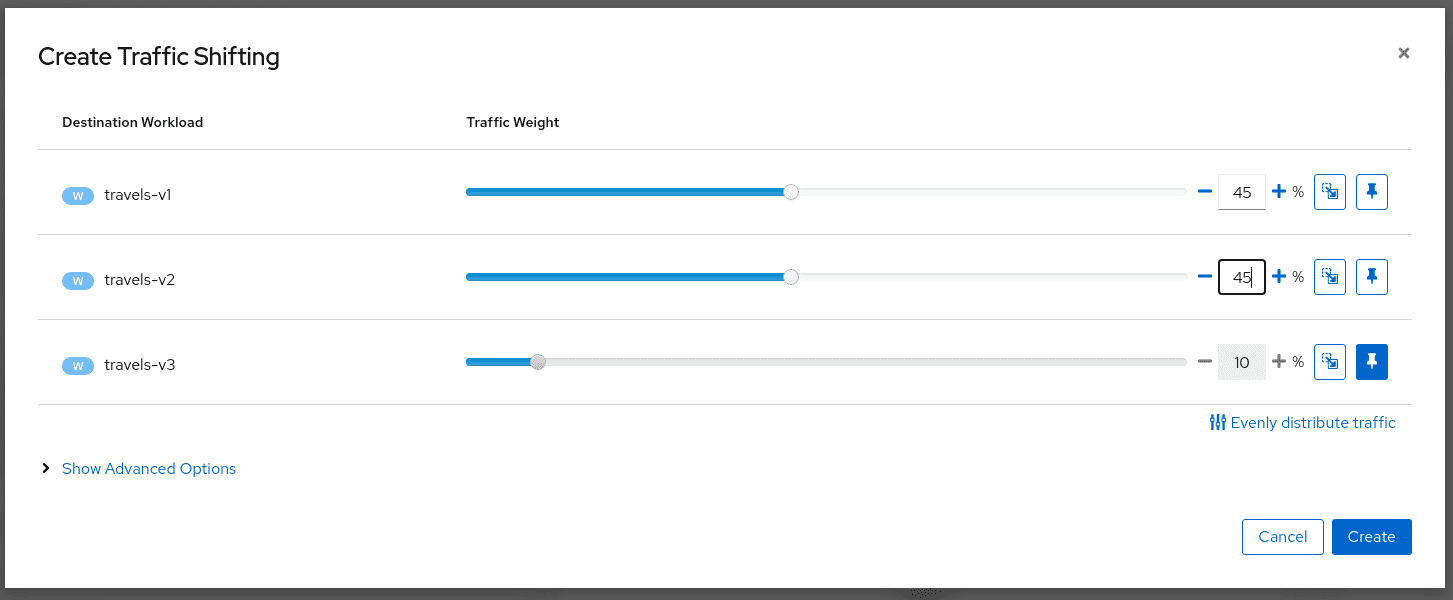

Управление трафиком: переключение трафика#

Мастер переключения трафика позволяет выбрать процент трафика, который направляется на конкретную рабочую нагрузку.

Компонент VISL также обеспечивает аналогичное действие для переключения TCP-трафика. Данное действие отличается только типом трафика.

Управление трафиком: тайм-ауты запросов#

Мастер тайм-аутов запросов настраивает тайм-ауты запросов в Envoy с помощью Istio:

HTTP Timeout определяет время ожидания для запроса;

HTTP Retry описывает политику повторных попыток, используемую в случае сбоя HTTP-запроса.

Управление трафиком: шлюзы#

Мастера управления трафиком имеют раздел Advanced Options, который можно использовать для расширения сценария:

Один из доступных расширенных вариантов — предоставить услугу внешнему трафику через существующий шлюз или создать новый шлюз для этой услуги.

Управление трафиком: Circuit Breaker#

Мастера управления трафиком позволяют определять Circuit Breaker для служб как часть доступных дополнительных параметров:

установить максимальное количество подключений HTTP/TCP к целевому host;

установить количество ошибок до исключения узла из пула соединений.

Безопасность: политика трафика#

Дополнительные параметры управления трафиком позволяют определить параметры безопасности и балансировки нагрузки:

параметры, связанные с TLS, для подключений к вышестоящей службе;

автоматическое создание ресурса PeerAuthentication для этой службы;

политики балансировки нагрузки.

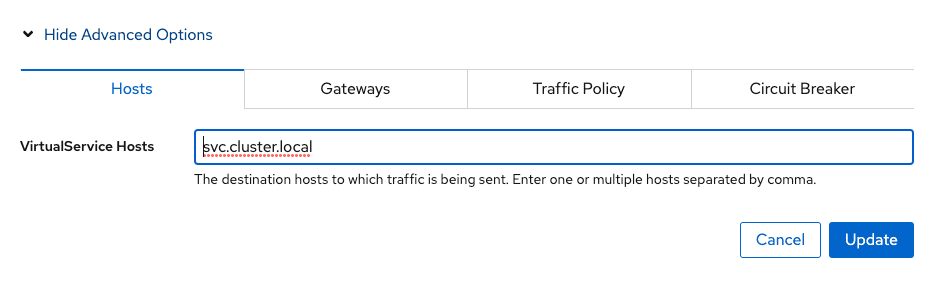

Advanced Options - вкладка Hosts#

На данной вкладке можно указать через запятую один или более хостов назначения, на которые отправляется трафик.

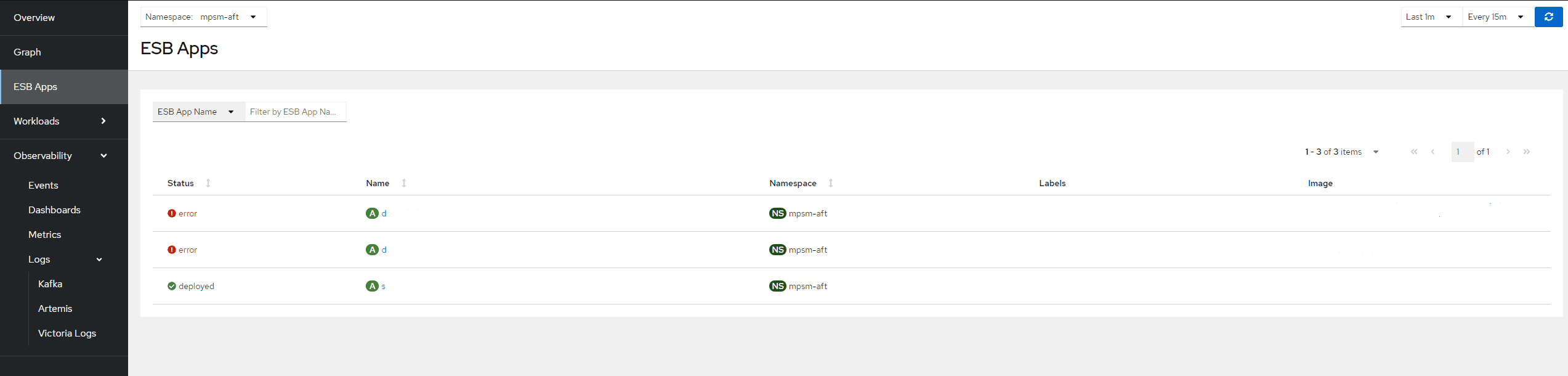

Просмотр ESB Applications#

Для просмотра ESB Applications необходимо перейти на страницу ESB Apps. На странице есть возможность фильтрации.

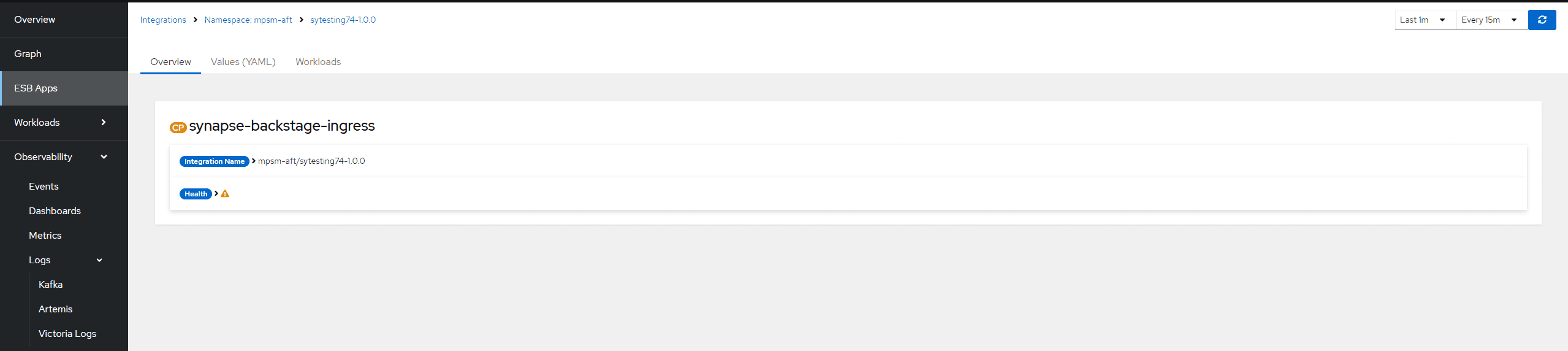

Просмотр компонентов ESB Applications#

Для просмотра компонентов ESB Applications необходимо перейти на страницу ESB Apps и выбрать нужный Application, далее из списка выбрать нужный компонент.

Действия над Deployments#

Действия также можно применять к deployment-ам. В разделе Deployments пользователь может ознакомиться с информацией о проходящем трафике, изучить метрики (визуализацию телеметрии, собранной сайдкаром istio proxy), посмотреть логи и трейсы. Для управления Sidecar Injection необходимо на вкладке Deployments выбрать нужный deployment и в правом углу нажать на кнопку Actions.

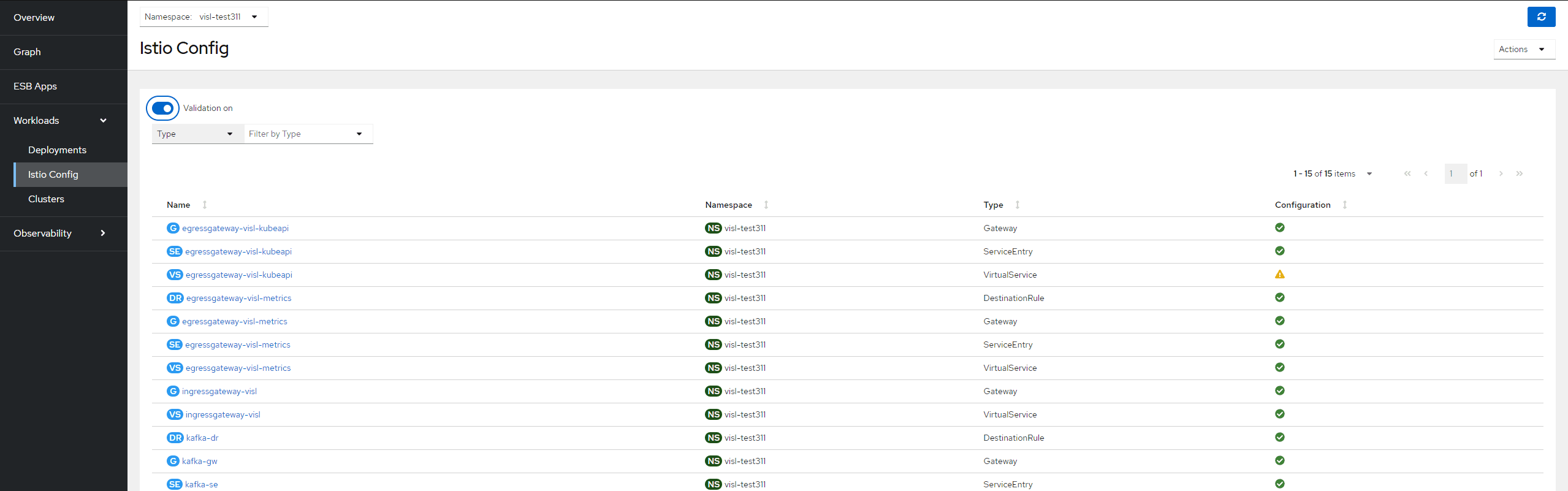

Просмотр и валидация конфигурационных файлов Istio SE#

Для просмотра конфигурационных файлов Istio SE необходимо перейти на вкладку Istio Config. На странице есть возможность фильтрации и навигации по объектам конфигурации Istio SE, таким как VirtualService, Gateway и тд. Компонент VISL обеспечивает встроенное редактирование и валидацию ресурсов Istio SE. Для включения валидации необходимо нажать на кнопку Validation (подробнее на скриншоте ниже). На странице реализована пагинация (Applications, Workloads, Services, Diagnostic, Traffic Data).

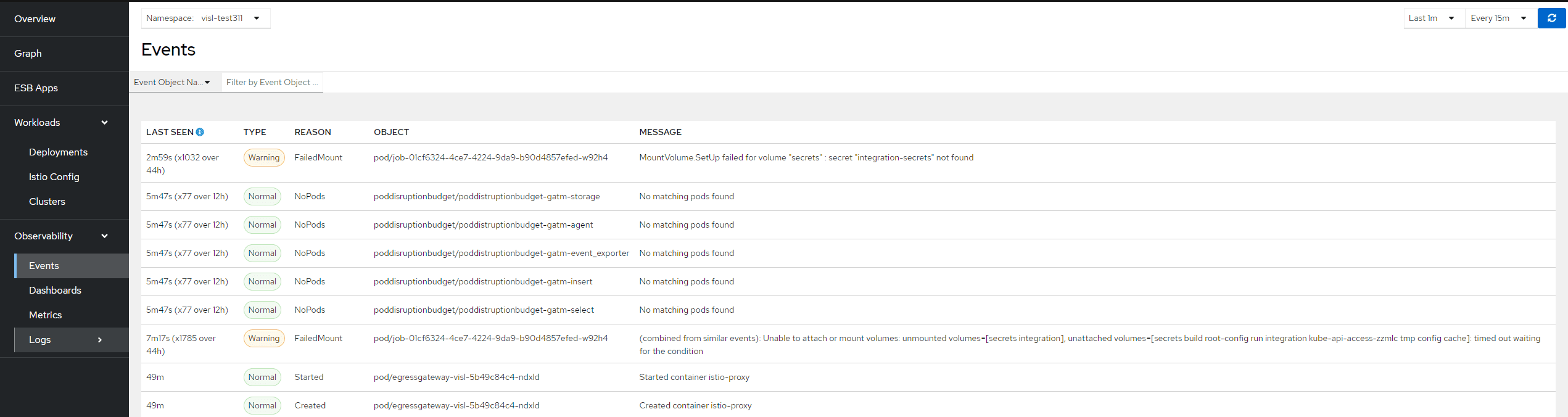

Просмотр Kubernetes Events#

Для просмотра Kubernetes Events необходимо перейти на вкладку Events. На странице есть возможность фильтрации по объектам. VISL получает данные для отображения Kubernetes Events из метрики kube_event_unique_events_total из сервиса сбора метрик GATM.

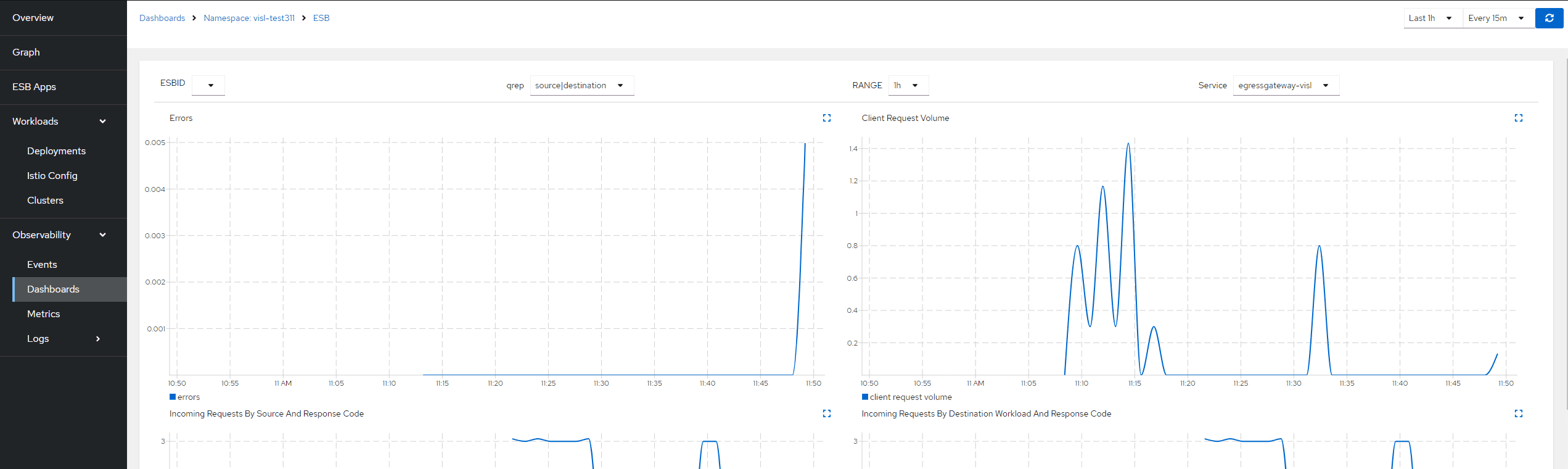

Просмотр Dashboards#

Для просмотра Dashboards необходимо перейти на вкладку Dashboards и выбрать нужный из предложенного списка. На странице есть возможность заполнения значений переменных. Конфигурация Dashboards задается в ConfigMap VISL.

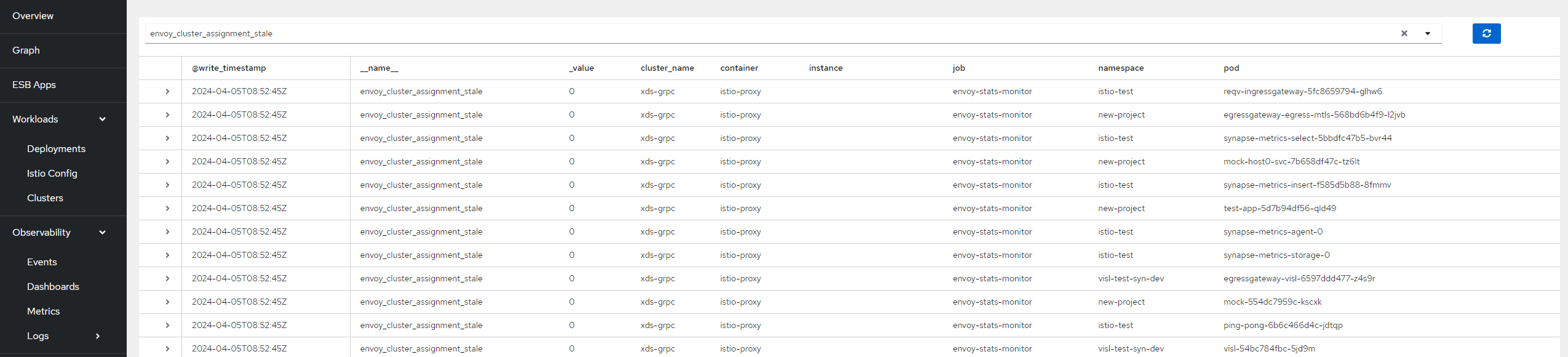

Просмотр метрик#

Для просмотра метрик необходимо перейти на вкладку Metrics и выбрать нужный источник данных. Далее необходимо ввести запрос для отображения метрик. Конфигурация источников данных указывается в ConfigMap VISL. По умолчанию доступен основной источник метрик под названием DEFAULT.

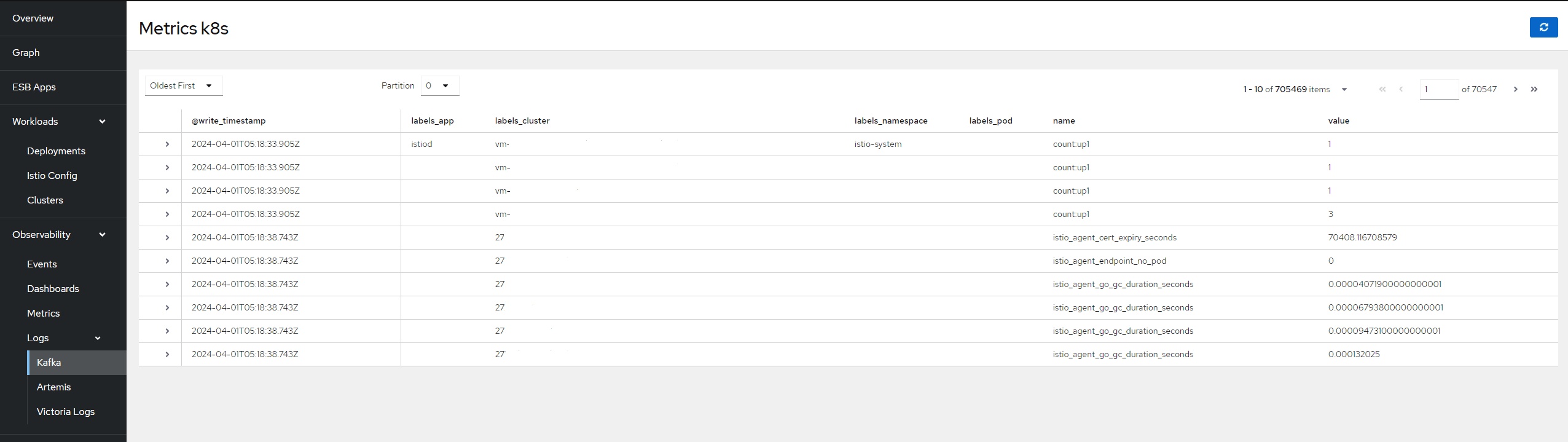

Просмотр сообщений Kafka#

Для просмотра сообщений в topic необходимо перейти на вкладку Kafka и выбрать нужный источник данных. Далее необходимо выбрать topic. На странице доступна сортировка и просмотр полного сообщения в формате JSON по нажатию на соответствующую строку таблицы. Конфигурация подключений к Kafka задается в ConfigMap VISL.

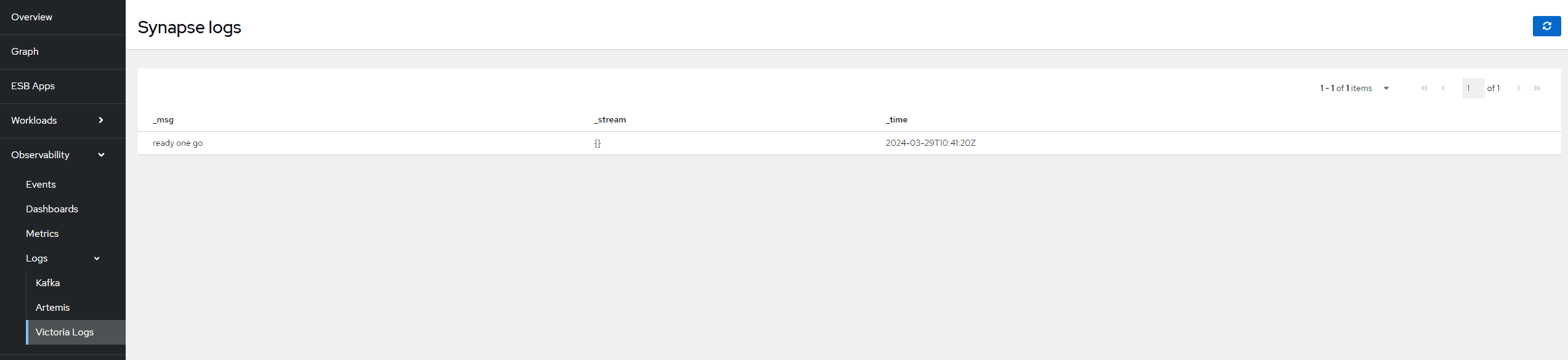

Просмотр данных Victoria Logs#

Для просмотра данных из Victoria Logs необходимо перейти на вкладку Victoria Logs и выбрать нужный источник данных. На странице доступен просмотр полного сообщения в формате JSON по нажатию на соответствующую строку таблицы. Конфигурация подключений к Victoria Logs задается в ConfigMap VISL.

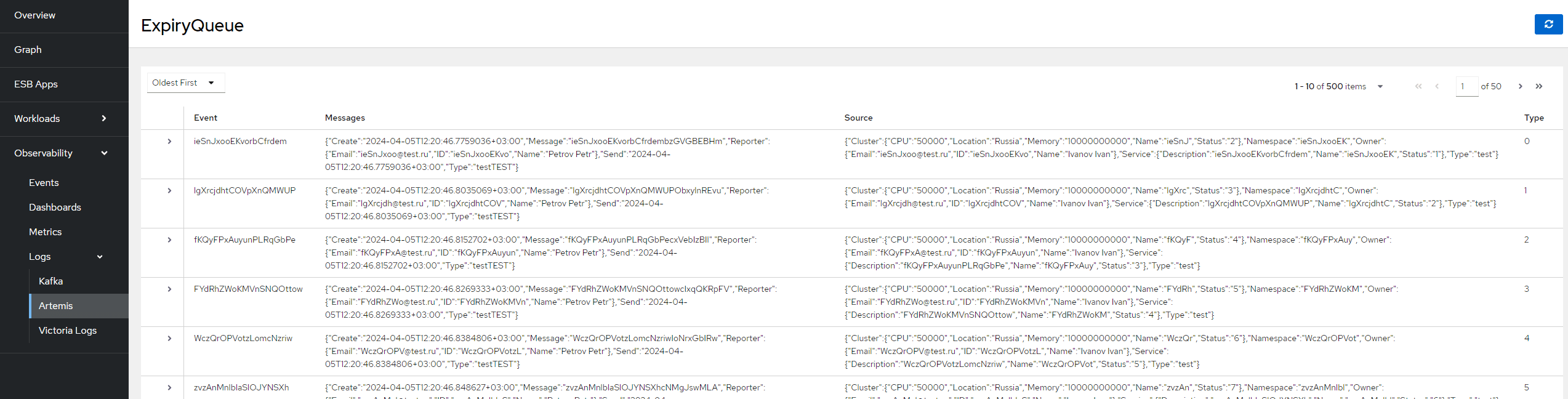

Просмотр сообщений Artemis MQ#

Для просмотра сообщений в очереди необходимо перейти на вкладку Artemis и выбрать нужный источник данных. Далее необходимо выбрать очередь. На странице доступна сортировка и просмотр полного сообщения в формате JSON (или XML - в зависимости от формата данных в исходном сообщении) по нажатию на соответствующую строку таблицы. Конфигурация подключений к Artemis MQ задается в ConfigMap VISL.

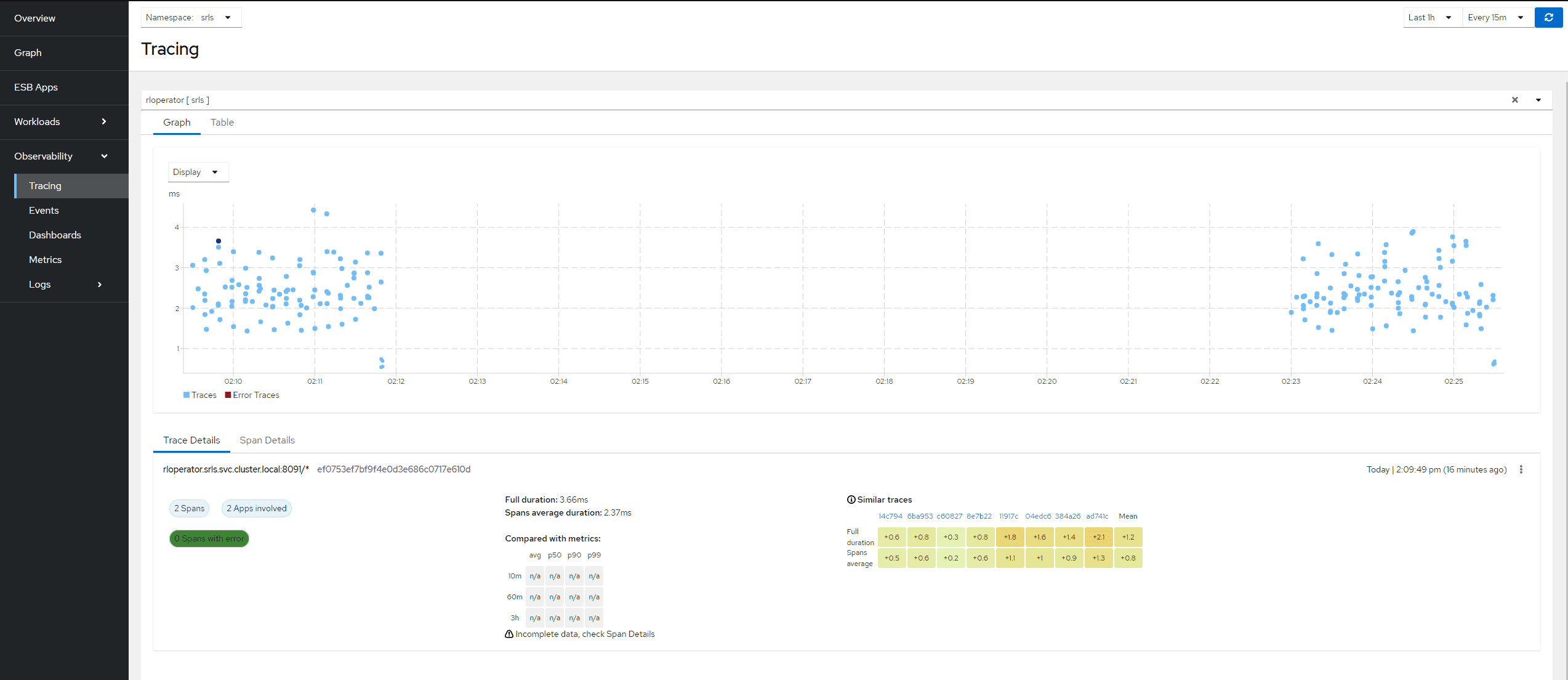

Просмотр Tracing#

Для просмотра трейсов необходимо перейти на вкладку Tracing и выбрать нужный сервис для отображения собранных с него трейсов. VISL получает данные из подключенного сервиса сбора трейсов (jaeger, zipkin или tempo).

Часто встречающиеся проблемы и пути их устранения#

Проблема |

Причина |

Решения |

|---|---|---|

Не отображаются Namespace (раскрывающийся список в левом верхнем углу, есть на всех вкладках кроме Overview) |

У оператора нет доступа к Namespace |

Обратиться к администратору для предоставления доступа |

Не отображается граф |

Нет трафика, нет доступа к Namespace |

Обратиться к администратору для предоставления доступа, запустить трафик |

На вкладке traffic-data нет данных |

Нет трафика, нет доступа к Namespace |

Обратиться к администратору для предоставления доступа, запустить трафик |

Параметры настройки#

Операторы в пользовательском интерфейсе компонента VISL не осуществляют настройку каких-либо параметров, влияющих на функционирование сервиса в целом, а также параметров безопасности. Настройки конфигурации приведены в документе Руководство по системному администрированию.

Правила эксплуатации#

В составе компонента VISL нет отдельных программных и программно-аппаратных средств защиты информации. Сервис устанавливается, конфигурируется и эксплуатируется в соответствии с эксплуатационной документацией (Руководство по установке, Руководство по системному администрированию, Руководство оператора). Изменения в конфигурационные файлы уже развернутых компонентов не допускается. Доступ к функциям и данным приложения должны иметь только те сотрудники, которым он необходим в соответствии с их должностными обязанностями. Специфичные настройки отсутствуют. Дополнительные требования к эксплуатации не предъявляются.