Установка#

Pangolin — система управления базами данных, основанная на PostgreSQL. В данном руководстве описываются аспекты Pangolin, связанные с установкой системы.

Документ предназначен для администраторов и специалистов по безопасности, отвечающих за установку и обновление продукта.

Примечание:

Перед прочтением документа рекомендуется ознакомиться с используемыми терминами и определениями.

Если FQDN (Fully Qualified Domain Name) каждого участника кластера в DNS не определены, добавьте их в

/etc/hostsв форматеip fqdn(например:<IP-адрес> server.domain.ru) на каждом сервере. Это необходимо для создания arbiter-кластера.При использовании на серверах межсетевого экрана необходимо обеспечить сетевую связность по используемым портам.

Нельзя менять в

inventoryимена узлов (master,replica,arbiter). В блокеarbiter_nodesуказываются серверы, которые только участвуют в кластере etcd или Pangolin DCS, но не являются master или replica.Перед запуском скрипта инсталляции добавьте в файлы

sudoercосновного узла, реплики и арбитра строкуuser_ansible ALL=(ALL:ALL) NOPASSWD: ALL.

Состав дистрибутива#

Единый дистрибутив PSQ-\<версия Pangolin\>-distrib.tar.gz содержит все перечисленные ниже компоненты дистрибутива для запуска установки/обновления:

Элемент дистрибутива |

Описание |

|---|---|

|

Rpm/Deb пакет СУБД Pangolin с серверной частью |

|

Rpm/Deb пакет СУБД Pangolin с клиентской частью |

|

Rpm/Deb пакет с libpq частью СУБД |

|

Rpm/Deb пакет с libpq develop частью СУБД |

|

Rpm/Deb пакет Pangolin Pooler |

|

Rpm/Deb пакет Pangolin Manager |

|

Rpm/Deb пакет Pangolin Backup Tools |

Папка |

Содержит ПО с вирусными лицензиями |

|

Расширение, которое преобразует Postgres в распределенную базу данных для высокой производительности в любом масштабе. Rpm/Deb пакет компонента |

|

Запуск команд в фоновом режиме. Исходный код компонента |

|

Запуск команд в фоновом режиме. Rpm/Deb пакет компонента |

|

Утилита миграции данных из oracle в PostgreSQL в бинарном виде. Прилагается spec-файл для последующей сборки на стенде клиента при необходимости |

|

Утилита миграции данных из MySQL, SQLite и SQL Server. Rpm/Deb пакет компонента |

|

Набор pip-пакетов для развертывания виртуального окружения, необходимый для корректного запуска ansible-скриптов на управляемом узле. Rpm/Deb пакет компонента |

|

Набор pip-пакетов для развертывания виртуального окружения, необходимый для корректного запуска ansible-скриптов на управляющем узле. Rpm/Deb пакет компонента |

|

Расширение для поддержки http-клиента на уровне СУБД, позволяющее обращаться к REST-сервисам посредством SQL-запросов. Rpm/Deb пакет компонента |

|

Расширение для поддержки очередей сообщений со стороны СУБД. Rpm/Deb пакет компонента |

|

Расширение для поддержки очередей сообщений со стороны СУБД. Rpm/Deb пакет компонента |

|

Сервис для поддержки очередей сообщений со стороны СУБД. Rpm/Deb пакет компонента |

|

Расширение, предоставляющее API для выполнения функций с возможностью остановки в заданной точке, пошаговым выполнением и просмотром значений переменных. Rpm/Deb пакет компонента |

|

Утилита для автоматизации копирования базы данных на другой сервер. Исходный код компонента |

|

Утилита для автоматизации копирования базы данных на другой сервер. Rpm/Deb пакет компонента |

|

Статический анализатор кода |

|

Утилита для реорганизации данных в таблицах и перестроения индексов для возврата дискового пространства без влияния на производительность базы данных… Rpm/Deb пакет компонента |

|

Расширение, добавляющее поддержку геопространственной маршрутизации и другие функции сетевого анализа. Исходный код компонента |

|

Расширение, добавляющее поддержку геопространственной маршрутизации и другие функции сетевого анализа. Rpm/Deb пакет компонента |

|

Добавляет поддержку географических объектов. Исходный код компонента |

|

Добавляет поддержку географических объектов. Rpm/Deb пакет компонента |

|

Библиотека структур данных и алгоритмов вычислительной геометрии. Исходный код компонента |

|

Библиотека для чтения и записи растровых и векторных геопространственных форматов данных. Исходный код компонента |

|

Библиотека для вычислительной геометрии с акцентом на алгоритмы, используемые в программном обеспечении географических информационных систем (ГИС). Исходный код компонента |

|

Библиотека для преобразования картографических проекций. Исходный код компонента |

|

Библиотека-оболочка для CGAL, предназначенная для поддержки стандартов ISO 191007:2013 и OGC Simple Features для 3D-операций. Исходный код компонента |

Папка |

Содержит документацию к продукту СУБД Pangolin |

Папка |

Содержит шаблоны лицензий компонентов |

Папка |

Содержит инструменты развертывания и инструменты обновления |

|

Конфигурационный файл для работы Ansible |

|

Подключаемый модуль Ansible для реализации индикатора выполнения |

|

collection-скрипты для ansible |

|

Библиотека libkms_substitute_plugin.so |

|

Групповые переменные Ansible |

|

Инвентарные файлы Ansible |

|

Схема запуска очистки виртуальной машины |

|

Схема запуска различных схем развертывания |

|

Схема запуска мажорного обновления |

|

Схема запуска минорного обновления |

|

Схема запуска разведчик перед обновлением |

|

Схема запуска для определения типа обновления для установки |

|

Версия Pangolin |

|

Скрипты ролевой модели |

|

Набор шаблоны конфигурационных файлов |

|

Набор утилит для корректной работы скриптов развертывания/обновления |

|

Набор пакетов для установки отладочных символов, собранных для основных модулей |

|

Набор пакетов для установки отладочных символов, собранных для утилит |

|

Набор скриптов по автоматической настройки СЗИ на стенде или развертывание ролевой модели |

Папка |

Расширение для работы с временными рядами |

|

Расширение для работы с временными рядами. Rpm/Deb пакет компонента |

Папка |

Содержит различные утилиты |

|

Сервис ротации сертификатов. Rpm/Deb пакет компонента |

|

Cервис для автоматического перешифрования параметров подключения. Rpm/Deb пакет компонента |

|

Утилита формирования диагностического отчета. Rpm/Deb пакет компонента |

|

Утилиты для настройки защиты администратора, TDE и безопасной конфигурации. Rpm/Deb пакет компонента |

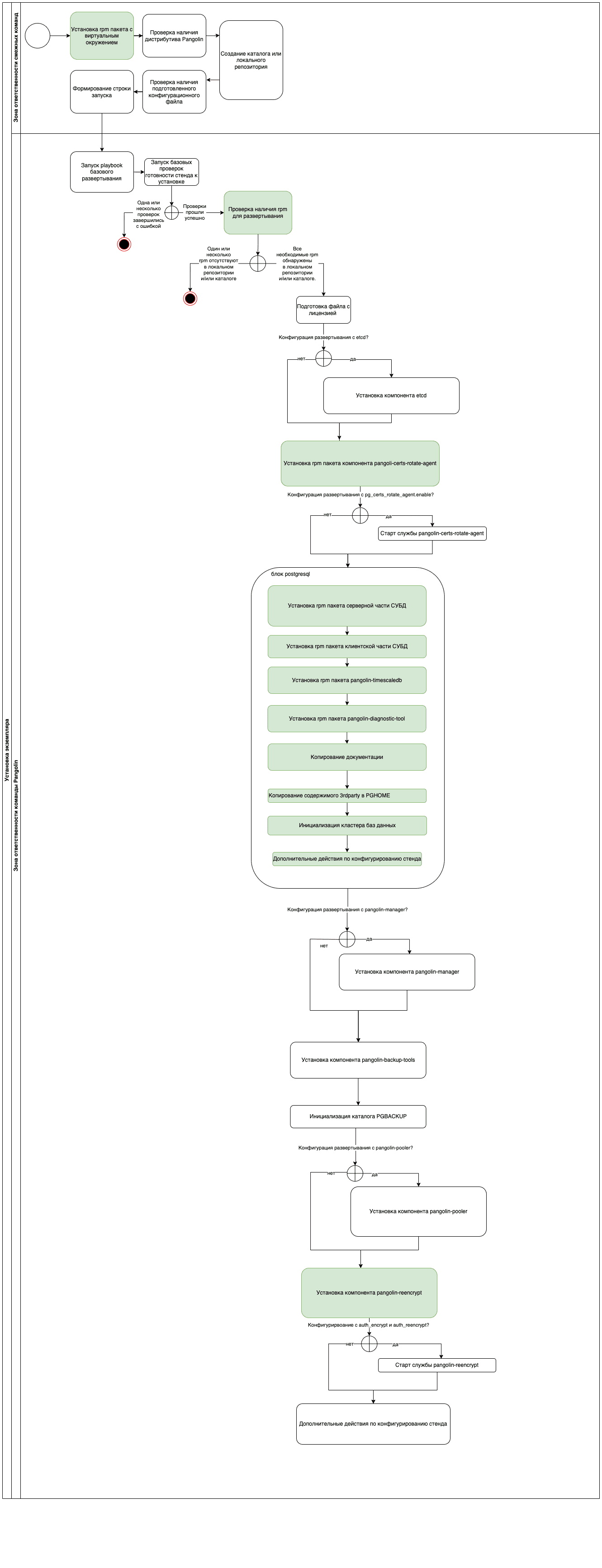

Диаграмма процесса развертывания Pangolin#

Внимание!

В установке standalone-версии продукта участвуют две машины. Первая – откуда производится запуск ansible-установщика, вторая – целевая, куда разворачивается продукт.

Диаграмма процесса развертывания Pangolin:

Выбор способа установки#

В зависимости от способа развертывания сервиса воспользуйтесь одной из инструкций:

Перед началом установки сформируйте единый дистрибутив Pangolin из zip-пакета:

Получите архив zip-пакета и выполните команду распаковки:

unzip -q <имя zip-пакета>.zipПерейдите в каталог с распакованным zip-пакетом и выполните запуск скрипта по формированию единого дистрибутива:

sh PSQ-<version>-unpacker-distrib.sh

Результатом выполнения будет единый дистрибутив в формате tar.gz (пример: PSQ-<version>-distrib.tar.gz), предназначенный для установки Pangolin.

Подготовка окружения#

Рекомендуется запускать установку продукта Pangolin в виртуальной среде Python.

Для этого необходимо выполнить установку пакета pangolin-ansible-venv-controller на управляющем хосте, который поставляется в составе дистрибутива:

Внимание!

При установке на ОС Altlinux использовать пакетный менеджер - apt-get. При установке на ОС Astra использовать пакетный менеджер - apt. На других ОС использовать dnf или yum.

sudo пакетный_менеджер -y install pangolin-ansible-venv-controller

Настройка скриптов автоматизации#

Для корректной работы скриптов автоматизации необходимо, чтобы на целевых узлах (master/replica/arbiter) у скриптов автоматизации была возможность доступа к rpm/deb-пакетам каждого участвующего в обновлении или первичном развертывании компонента. Для организации данного доступа возможны несколько вариантов настройки скриптов автоматизации перед их использованием (способы друг друга взаимоисключают).

Первый вариант (не целевой, по умолчанию отключен)#

Скрипты могут получить доступ к пакетам через ключ/переменную pangolin_rpms_path, если пользователь самостоятельно скопирует все rpm/deb-пакеты из дистрибутива в заданную директорию на хост, с которого запускаются сами скрипты, и укажет путь до нее, используя pangolin_rpms_path в пользовательском конфигурационном файле. По умолчанию pangolin_rpms_path не используется, для его использования необходимо в пользовательском конфигурационном файле указать путь до директории со всеми rpm/deb-пакетами.

Второй вариант (используется по умолчанию)#

Скрипты автоматизации ищут все необходимые для своей работы rpm/deb-пакеты в linux-репозиторях ОС на узлах master/replica/arbiter. Предполагается, что пользователь или администратор ОС может сам настраивать необходимые ему репозитории, а также отслеживать их актуальность и работоспособность. Но в случае, если скрипты все же не находят необходимые пакеты в общих linux-репозиториях, происходит настройка на целевых узлах локального репозитория Pangolin, который входит в состав дистрибутива начиная с версии 6.4.1. Предусмотрены сценарии:

Первичное развертывание:

Локальный репозиторий автоматически извлекается из дистрибутива на узле, с которого запускаются скрипты, и копируется на узлы master/replica/arbiter.

Происходит его регистрация в системе.

После развертывания репозиторий остается на хостах. Одним из вариантов его дальнейшего использования может быть откат версий компонент к их первоначальным значениям в случае ошибки при работе сценария обновления СУБД и компонент на новую версию.

Обновление версий СУБД и компонент. В этом случае алгоритм такой же как и при первичном развертывании.

Примечание:

В случае работы сценария разведки обновления, если скрипты не могут найти какой-либо пакет, то пользователю будет выведено неблокирующее сообщение о том, что при запуске сценария обновления, ввиду отсутствия необходимых пакетов на целевых хостах, будет автоматически развернут и настроен локальный репозиторий.

Особенности работы с ОС Linux#

СУБД Pangolin предусматривает работу с процедурными языками

tclиperl, однако пакеты для данных языков не устанавливаются по умолчанию при установке. Для работы с этим процедурными языками необходимо установить языковые пакеты вручную и включить расширенияpltcl,pltcluдляtclиplperlдляperlсоответственно.Для полноценной работы утилиты

pgcompacttableв версии 6.4.0 необходимо установить вручную пакеты:perl-Time-HiRes,perl-DBI,perl-DBD-Pg.В СУБД Pangolin версии 6.4.0 (ФСТЭК) Sberlinux 9 не поддерживает локали, отличные от русской и английской (в связи с отсутствием пакета

glibc-langpack-*).В СУБД Pangolin версии 6.4.0 (ФСТЭК) отсутствует возможность использования

etcdпри построении кластера, в связи с отсутствием пакетаetcdв репозиториях.

Ручная установка Pangolin#

Внимание!

При ручной установке не будут настроены различные параметры, в том числе присущие только Pangolin:

настройки конфигурационных файлов (

postgresql.conf,pg_hba.conf);настройки кластерной конфигурации;

будут отсутствовать компоненты Pangolin (etcd, Pangolin Manager, Pangolin Pooler, и другие);

настройки ролевой модели;

настройки расширений;

настройки ротации журналов;

и другие.

Примечание:

Для развертывания СУБД Pangolin на окружении 1С выполните шаги с пометкой «для окружения 1С», вместо «обычное окружение».

Установка на ОС «Platform V SberLinux OS Server 8.8»#

Примечание:

При выполнении нижеперечисленных команд необходимо отредактировать пути к файлам.

Создайте директорию с дистрибутивом Pangolin (в каталоге, который доступен для чтения для всех пользователей ОС, например в каталоге

/tmp):mkdir distribПоместите дистрибутив Pangolin в директорию

distrib(отредактируйте команду в соответствии с местонахождением директорииdistribи дистрибутиваinstaller_rhel87-D-<версия Pangolin>-distrib.zip):mv /путь к дистрибутиву/installer_sberlinux88-D-<версия Pangolin>-distrib.zip /путь к директории/distrib/Перейдите в директорию

distribи распакуйте дистрибутив Pangolin:cd /путь к директории/distrib/ unzip installer_sberlinux88-D-<версия Pangolin>-distrib.zip unzip owned-distrib.zip tar -xvf owned-distrib.tar.gzЛибо найдите пакеты

pangolin-dbms-<версия dbms>-<version>-sberlinux8.8.x86_64.rpm,pangolin-dbms-<версия dbms client>-client-<version>-sberlinux8.8.x86_64.rpmв архиве самостоятельно:installer_sberlinux88-D-<версия Pangolin>-distrib.zip/owned-distrib.zip/owned-distrib.tar.gz/pangolin-dbms-<версия dbms>-<версия Pangolin>-sberlinux8.8.x86_64.rpm installer_sberlinux88-D-<версия Pangolin>-distrib.zip/owned-distrib.zip/owned-distrib.tar.gz/pangolin-dbms-<версия dbms client>-client-<версия Pangolin>-sberlinux8.8.x86_64.rpmУстановите пакеты

pangolin-dbms-<версия dbms>-<версия Pangolin>-sberlinux8.8.x86_64.rpm,pangolin-dbms-<версия dbms client>-client-<версия Pangolin>-sberlinux8.8.x86_64.rpm:sudo dnf install /полный_путь_до_пакета/distrib/pangolin-dbms-<версия dbms>-<версия Pangolin>-sberlinux8.8.x86_64.rpm sudo dnf install /полный_путь_до_пакета/distrib/pangolin-dbms-<версия dbms client>-client-<версия Pangolin>-sberlinux8.8.x86_64.rpmСоздайте директорию

$PGDATA,/pgerrorlogsи/opt/pangolin_license:sudo mkdir -p /pgdata/06/ sudo chown -R postgres:postgres /pgdata/06/ sudo mkdir -p /pgerrorlogs/06/ sudo chown postgres:postgres /pgerrorlogs/06/ sudo mkdir -p /opt/pangolin_license/ sudo chown postgres:postgres /opt/pangolin_license/Добавьте файл с лицензией

license.jsonв папку/opt/pangolin_license/с правамиpostgres:postgres:sudo mv /путь_до_файла/license.json /opt/pangolin_license/ sudo chown postgres:postgres /opt/pangolin_license/license.jsonПереключитесь на пользователя

postgres:sudo su - postgresОткройте файл

.bash_profileпри помощи текстового редактора и добавьте строку окружения (в примерах используются текстовые редакторы vi и nano, вы можете повторить все действия, описанные ниже, либо можете использовать удобный вам текстовый редактор):Открытие файла

.bash_profileпри помощи текстового редактора vi:vim ~/.bash_profileДля редактирования файла в текстовом редакторе vi опуститесь в конец файла и нажмите клавишу i для перехода в режим редактирования, затем вставьте (правой кнопкой мыши) команды:

umask 022 export LD_LIBRARY_PATH=/usr/pangolin-<версия Pangolin>/lib export PATH=$PATH:/usr/pangolin-<версия Pangolin>/bin export PG_PLUGINS_PATH=/usr/pangolin-<версия Pangolin>/lib export PGHOME=/usr/pangolin-<версия Pangolin> export PGDATABASE=postgres export PGUSER=postgres export PGHOST=127.0.0.1 export PGPORT=5432 export PGCLIENTENCODING=UTF8 export CLNAME=clustername export PGDATA=/pgdata/06/data export MANPATH=$MANPATH:$PGHOME/share/manПосле выполнения вышеперечисленных действий, сохраните изменения:

Нажмите клавишу Esc для выхода из режима редактирования.

Нажмите сочетание клавиш Ctrl + :.

Введите wq для сохранения файла и выхода из него.

При возникновении проблем с редактором vi, можно использовать текстовый редактор nano:

Откройте файл:

nano ~/.bash_profileВставьте команды:

umask 022 export LD_LIBRARY_PATH=/usr/pangolin-<версия Pangolin>/lib export PATH=$PATH:/usr/pangolin-<версия Pangolin>/bin export PG_PLUGINS_PATH=/usr/pangolin-<версия Pangolin>/lib export PGHOME=/usr/pangolin-<версия Pangolin> export PGDATABASE=postgres export PGUSER=postgres export PGHOST=127.0.0.1 export PGPORT=5432 export PGCLIENTENCODING=UTF8 export CLNAME=clustername export PGDATA=/pgdata/06/data export MANPATH=$MANPATH:$PGHOME/share/manСохраните изменения:

Нажмите сочетание клавиш Ctrl + O.

Нажмите клавишу Enter.

Нажмите сочетание клавиш Ctrl + X.

Перечитайте переменные окружения для

bash_profile:. ~/.bash_profileРазверните СУБД:

обычное окружение:

initdb -k -D /pgdata/06/data/окружение 1С:

initdb --data-checksums --locale ru_RU.UTF-8 --username postgres --pgdata $PGDATA # для 1С крайне важно указывать локаль, в будущем она будет использоваться для инициализации БД, что создает 1С

Отредактируйте конфигурационный файл

$PGDATA/postgresql.confс помощью текстового редактора (добавьте в конец файла).Откройте файл

postgresql.confпри помощи текстового редактора vi:vi $PGDATA/postgresql.confРабота в текстовом редакторе vi была описана в п.8, на данном шаге при помощи тех же команд добавьте следующие параметры в конец файла:

обычное окружение:

listen_addresses = '*' port = 5432 max_connections = 100 superuser_reserved_connections = 3 enabled_extra_auth_methods = 'peer, trust'для окружения 1С рекомендуются следующие параметры:

listen_addresses = '*' port = 5432 max_connections = 200 # с учетом ожидаемого количества superuser_reserved_connections = 3 optimize_for_1c = 'on' shared_preload_libraries = 'pg_stat_statements, plantuner' # Параметры памяти имеет смысл скорректировать с учетом ваших КТС # huge_pages = on # shared_buffers = 96GB # от 1/4 до 2/5 RAM, если не используются HugePages - не более 128GB # effective_cache_size = 288GB # 3/4 RAM temp_buffers = 256MB maintenance_work_mem = 256MB wal_buffers = 64MB work_mem = 128MB max_worker_processes = 8 # равно количеству ядер max_parallel_workers_per_gather = 4 max_parallel_workers = 8 # равно количеству ядер max_parallel_maintenance_workers = 4 fsync = 'on' checkpoint_completion_target = 0.9 checkpoint_timeout = 30min wal_level = 'minimal' max_wal_senders = 0 wal_compression = 'off' wal_sync_method = 'fdatasync' synchronous_commit = 'off' commit_delay = 1000 commit_siblings = 5 # min_wal_size = 100GB # max_wal_size = 100GB bgwriter_delay = 20ms bgwriter_lru_maxpages = 400 bgwriter_lru_multiplier = 4.0 autovacuum = 'on' track_counts = 'on' autovacuum_max_workers = 4 # 1/4 количества ядер autovacuum_naptime = 20s max_locks_per_transaction = 1000 max_prepared_transactions = 1000 max_files_per_process = 8000 effective_io_concurrency = 200 from_collapse_limit = 11 join_collapse_limit = 11 random_page_cost = 1.1 geqo = 'on' geqo_threshold = 12 password_encryption = 'md5' logging_collector = 'on' log_min_messages = 'log' log_statement = 'none' pgaudit.log = 'none' performance_insights.enable = 'off' password_policies_enable = 'off' pg_outline.enable = 'off' enable_monitor_object_modification_date = 'off' object_modification_date_keep_interval = '1 week' enabled_sec_admin_extra_auth_methods = 'md5,trust,peer,cert' enabled_extra_auth_methods = 'md5,trust,peer,cert' ssl = 'off' track_io_timing = 'off' row_security = 'off' standard_conforming_strings = 'off' escape_string_warning = 'off' plantuner.fix_empty_table = on

По аналогии с редактированием предыдущего файла отредактируйте конфигурационный файл

pg_hba.conf:Откройте файл

pg_hba.confпри помощи текстового редактора vi:vi $PGDATA/pg_hba.confВставьте строки:

local all all peer host all all 0.0.0.0/0 trust

Запустите экземпляр Pangolin:

pg_ctl -D /pgdata/06/data/ -l /pgerrorlogs/06/postgresql.log startПримечание:

Возможные ошибки:

Не читается файл лицензий:

Check license file "/opt/pangolin_license/license.json" : file is not foundРешение:

Проверьте доступность под пользователем операционной системы

postgresфайла лицензии:Указание в переменной

PG_LICENSE_PATH=/opt/pangolin_license/[postgres@srv ~]$ echo $PG_LICENSE_PATH /opt/pangolin_license/При необходимости исправьте:

export PG_LICENSE_PATH=/opt/pangolin_license/Доступность файла лицензии:

[postgres@srv ~]$ ls -la $PG_LICENSE_PATH total 12 drwxr-xr-x 2 postgres postgres 4096 Apr 12 12:17 . drwxr-xr-x. 5 root root 4096 Apr 12 12:14 .. -rw-r--r-- 1 postgres postgres 500 Apr 12 12:17 license_trial_202407.json

Скопированы некорректные символы в конфигурационный файл. После запуска в логе появляется запись об ошибках чтения конфигурационного файла в

$PGDATA/log/*. Например:2024-04-12 12:25:50.689 MSK [60403] КОНТЕКСТ: строка 100 файла конфигурации "/pgdata/06/data/pg_hba.conf" 2024-04-12 12:25:50.689 MSK [60403] СООБЩЕНИЕ: неверный метод проверки подлинности " "Решение:

Скорее всего привнесены лишние символы при копировании строк из инструкции. Необходимо либо скорректировать, либо удалить проблемные строки и ввести их с клавиатуры например через vi.

Выполните команду

psql:postgres@srv-64-44:~$ psql psql (15.5) Type "help" for help. postgres=#

Установка на ОС «РЕД ОС 7.3»#

Создайте директорию с дистрибутивом Pangolin (в каталоге, который доступен для чтения для всех пользователей ОС, например в каталоге

/tmp).mkdir distribПоместите дистрибутив Pangolin в директорию

distrib(отредактируйте команду в соответствии с местонахождением директорииdistribи дистрибутиваinstaller_redos73-D-<version>-distrib.zip).mv /путь к директории/installer_redos73-D-<версия Pangolin>-distrib.zip /путь к директории/distrib/Перейдите в директорию

distribи распакуйте дистрибутив Pangolin.cd /путь к директории/distrib/ unzip docker_redos73-D-<версия Pangolin>-16-distrib.zip unzip owned-distrib.zip tar -xvf owned-distrib.tar.gzЛибо найдите пакеты

pangolin-dbms-<версия dbms>-<version>-redos7.3.2.x86_64.rpm,pangolin-dbms-<версия dbms client>-client-<version>-redos7.3.2.x86_64.rpmв архиве самостоятельно:installer_redos73-D-<версия Pangolin>-distrib.zip/owned-distrib.zip/owned-distrib.tar.gz/pangolin-dbms-<версия dbms>-<версия Pangolin>-redos7.3.2.x86_64.rpm installer_redos73-D-<версия Pangolin>-distrib.zip/owned-distrib.zip/owned-distrib.tar.gz/pangolin-dbms-<версия dbms client>-client-<версия Pangolin>-redos7.3.2.x86_64.rpmУстановите пакет

pangolin-dbms-<версия dbms>-<version>-redos7.3.2.x86_64.rpm,pangolin-dbms-<версия dbms client>-client-<version>-redos7.3.2.x86_64.rpm:sudo dnf install pangolin-dbms-<версия dbms>-<версия Pangolin>-redos7.3.2.x86_64.rpm sudo dnf install pangolin-dbms-<версия dbms client>-client-<версия Pangolin>-redos7.3.2.x86_64.rpmСоздайте директорию

$PGDATA,/pgerrorlogsи/opt/pangolin_license:sudo mkdir -p /pgdata/06/ sudo chown -R postgres:postgres /pgdata/06/ sudo mkdir -p /pgerrorlogs/06/ sudo chown postgres:postgres /pgerrorlogs/06/ sudo mkdir -p /opt/pangolin_license/ sudo chown postgres:postgres /opt/pangolin_license/Добавьте файл с лицензией

license.jsonв папку/opt/pangolin_license/с правамиpostgres:postgres:sudo mv /путь к файлу/license.json /opt/pangolin_license/ sudo chown postgres:postgres /opt/pangolin_license/license.jsonПереключитесь на пользователя postgres (если такого нет, то создайте):

sudo su - postgresОткройте файл

.bash_profileпри помощи текстового редактора и добавьте строку окружения (в примерах используются текстовые редакторы vi и nano, вы можете повторить все действия, описанные ниже, либо можете использовать удобный вам текстовый редактор).Открытие файла

.bash_profileпри помощи текстового редактора vi:vi ~/.bash_profileДля редактирования файла в текстовом редакторе vi опуститесь в конец файла и нажмите клавишу i для перехода в режим редактирования, затем вставьте (правой кнопкой мыши) команды:

umask 022 export LD_LIBRARY_PATH=/usr/pangolin-<версия Pangolin>/lib export PATH=$PATH:/usr/pangolin-<версия Pangolin>/bin export PG_PLUGINS_PATH=/usr/pangolin-<версия Pangolin>/lib export PGHOME=/usr/pangolin-<версия Pangolin> export PGDATABASE=postgres export PGUSER=postgres export PGHOST={IP-адрес} export PGPORT={Порт} export PGCLIENTENCODING=UTF8 export CLNAME=clustername export PGDATA=/pgdata/0{major_version}/data export MANPATH=$MANPATH:$PGHOME/share/manПосле выполнения вышеперечисленных действий, сохраните изменения:

Нажмите клавишу Esc для выхода из режима редактирования.

Нажмите сочетание клавиш Ctrl + :

Введите wq для сохранения файла и выхода из него.

Перечитайте переменные окружения для

bash_profile:. ~/.bash_profileРазверните СУБД:

обычное окружение:

initdb -k -D /pgdata/0{major_version}/data/окружение 1С:

initdb --data-checksums --locale ru_RU.UTF-8 --username postgres --pgdata $PGDATA # для 1С крайне важно указывать локаль, в будущем она будет использоваться для инициализации БД, что создает 1С

Отредактируйте конфигурационный файл

$PGDATA/postgresql.confс помощью текстового редактора (добавьте в конец файла). Открытие файлаpostgresql.confпри помощи текстового редактора vi:vi $PGDATA/postgresql.confРабота в текстовом редакторе vi была описана в п.8, на данном шаге при помощи тех же команд необходимо добавить следующие параметры в конец файла:

обычное окружение:

listen_addresses = '*' port = {Порт} max_connections = 100 superuser_reserved_connections = 3 enabled_extra_auth_methods = 'peer, trust'окружение 1С:

listen_addresses = '*' port = {Порт} max_connections = 200 # с учетом ожидаемого количества superuser_reserved_connections = 3 optimize_for_1c = 'on' shared_preload_libraries = 'pg_stat_statements, plantuner' # Параметры памяти имеет смысл скорректировать с учетом ваших КТС # huge_pages = on # shared_buffers = 96GB # от 1/4 до 2/5 RAM, если не используются HugePages - не более 128GB # effective_cache_size = 288GB # 3/4 RAM temp_buffers = 256MB maintenance_work_mem = 256MB wal_buffers = 64MB work_mem = 128MB max_worker_processes = 8 # равно количеству ядер max_parallel_workers_per_gather = 4 max_parallel_workers = 8 # равно количеству ядер max_parallel_maintenance_workers = 4 fsync = 'on' checkpoint_completion_target = 0.9 checkpoint_timeout = 30min wal_level = 'minimal' max_wal_senders = 0 wal_compression = 'off' wal_sync_method = 'fdatasync' synchronous_commit = 'off' commit_delay = 1000 commit_siblings = 5 # min_wal_size = 100GB # max_wal_size = 100GB bgwriter_delay = 20ms bgwriter_lru_maxpages = 400 bgwriter_lru_multiplier = 4.0 autovacuum = 'on' track_counts = 'on' autovacuum_max_workers = 4 # 1/4 количества ядер autovacuum_naptime = 20s max_locks_per_transaction = 1000 max_prepared_transactions = 1000 max_files_per_process = 8000 effective_io_concurrency = 200 from_collapse_limit = 11 join_collapse_limit = 11 random_page_cost = 1.1 geqo = 'on' geqo_threshold = 12 default_statistics_target = 1000 password_encryption = 'md5' logging_collector = 'on' log_min_messages = 'log' log_statement = 'none' pgaudit.log = 'none' performance_insights.enable = 'off' password_policies_enable = 'off' pg_outline.enable = 'off' enable_monitor_object_modification_date = 'off' object_modification_date_keep_interval = '1 week' enabled_sec_admin_extra_auth_methods = 'md5,trust,peer,cert' enabled_extra_auth_methods = 'md5,trust,peer,cert' ssl = 'off' track_io_timing = 'off' row_security = 'off' standard_conforming_strings = 'off' escape_string_warning = 'off' plantuner.fix_empty_table = on

По аналогии с редактированием предыдущего файла, отредактируйте конфигурационный файл

pg_hba.conf:Откройте файл

pg_hba.confпри помощи текстового редактора vi:vi $PGDATA/pg_hba.confВставьте строки:

local all all trust host all all 0.0.0.0/0 trust

Запустите экземпляр Pangolin:

pg_ctl -D /pgdata/0{major_version}/data/ -l start

Примечание:

Возможные ошибки:

Не читается файл лицензий:

Check license file "/opt/pangolin_license/license.json" : file is not foundРешение:

Проверьте доступность под пользователем операционной системы

postgresфайла лицензии:

Указание в переменной

PG_LICENSE_PATH=/opt/pangolin_license/[postgres@srv ~]$ echo $PG_LICENSE_PATH /opt/pangolin_license/При необходимости исправьте:

export PG_LICENSE_PATH=/opt/pangolin_license/Доступность файла лицензии:

[postgres@srv ~]$ ls -la $PG_LICENSE_PATH total 12 drwxr-xr-x 2 postgres postgres 4096 Apr 12 12:17 . drwxr-xr-x. 5 root root 4096 Apr 12 12:14 .. -rw-r--r-- 1 postgres postgres 500 Apr 12 12:17 license_trial_202407.jsonСкопированы некорректные символы в конфигурационный файл. После запуска в логе появляется запись об ошибках чтения конфигурационного файла в

$PGDATA/log/*. Например:2024-04-12 12:25:50.689 MSK [60403] КОНТЕКСТ: строка 100 файла конфигурации "/pgdata/0{major_version}/data/pg_hba.conf" 2024-04-12 12:25:50.689 MSK [60403] СООБЩЕНИЕ: неверный метод проверки подлинности " "Решение:

Скорее всего привнесены лишние символы при копировании строк из инструкции. Необходимо либо скорректировать, либо удалить проблемные строки и ввести их с клавиатуры например через vi.

Выполните команду

psql:postgres@srv-64-44:~$ psql psql ({postgres_version}) Type "help" for help. postgres=#

Установка на ОС «Astra Linux 1.7»#

Создайте директорию с дистрибутивом Pangolin (в каталоге, который доступен для чтения для всех пользователей ОС, например в каталоге

/tmp):mkdir distribПоместите дистрибутив Pangolin в директорию

distrib(отредактируйте команду в соответствии с местонахождением директорииdistribи дистрибутиваinstaller_astrase17-D-<version>-distrib.zip).mv /путь к директории/installer_astrase17-D-<версия Pangolin>-distrib.zip /путь к директории/distrib/Перейдите в директорию

distribи распакуйте дистрибутив Pangolin:cd /путь к директории/distrib/ unzip installer_astrase17-D-<версия Pangolin>-distrib.zip unzip owned-distrib.zip tar -xvf owned-distrib.tar.gzЛибо найдите пакеты

pangolin-dbms-<версия dbms>_<version>_amd64.deb,pangolin-dbms-<версия dbms client>-client_<version>_amd64.debв архиве самостоятельно:installer_astrase17-D-<версия Pangolin>-distrib.zip/owned-distrib.zip/owned-distrib.tar.gz/pangolin-dbms-<версия dbms>_<версия Pangolin>_amd64.deb installer_astrase17-D-<версия Pangolin>-distrib.zip/owned-distrib.zip/owned-distrib.tar.gz/pangolin-dbms-<версия dbms client>-client_<версия Pangolin>_amd64.debУстановите пакеты

pangolin-dbms-<версия dbms>_<version>_amd64.deb,pangolin-dbms-<версия dbms client>-client_<version>_amd64.deb:sudo apt install /укажите_полный_путь/до_пакета/distrib/pangolin-dbms-<версия dbms>-<версия Pangolin>_amd64.deb sudo apt install /укажите_полный_путь/до_пакета/distrib/pangolin-dbms-<версия dbms client>-client_<версия Pangolin>_amd64.debСоздайте директорию

$PGDATA,/pgerrorlogsи/opt/pangolin_license:sudo mkdir -p /pgdata/06/ sudo chown -R postgres:postgres /pgdata/06/ sudo mkdir -p /pgerrorlogs/06/ sudo chown postgres:postgres /pgerrorlogs/06/ sudo mkdir -p /opt/pangolin_license/ sudo chown postgres:postgres /opt/pangolin_license/Добавьте файл с лицензией

license.jsonв папку/opt/pangolin_license/с правами postgres:postgres:sudo mv /путь к файлу/license.json /opt/pangolin_license/ sudo chown postgres:postgres /opt/pangolin_license/license.jsonПереключитесь на пользователя

postgres:sudo su - postgresОткройте файл

.bash_profileпри помощи текстового редактора и добавьте строку окружения (в примерах используются текстовые редакторы vi и nano, вы можете повторить все действия, описанные ниже, либо можете использовать удобный вам текстовый редактор).Открытие файла

.bash_profileпри помощи текстового редактора vi:vim ~/.bash_profileДля редактирования файла в текстовом редакторе vi опуститесь в конец файла и нажмите клавишу i для перехода в режим редактирования, затем вставьте (правой кнопкой мыши) команды:

umask 022 export LD_LIBRARY_PATH=/usr/pangolin-<версия Pangolin>/lib export PATH=$PATH:/usr/pangolin-<версия Pangolin>/bin export PG_PLUGINS_PATH=/usr/pangolin-<версия Pangolin>/lib export PGHOME=/usr/pangolin-<версия Pangolin> export PGDATABASE=postgres export PGUSER=postgres export PGHOST=127.0.0.1 export PGPORT=5432 export PGCLIENTENCODING=UTF8 export CLNAME=clustername export PGDATA=/pgdata/06/data export MANPATH=$MANPATH:$PGHOME/share/manПосле выполнения вышеперечисленных действий, сохраните изменения:

Нажмите клавишу Esc для выхода из режима редактирования.

Нажмите сочетание клавиш Ctrl + :.

Введите wq для сохранения файла и выхода из него.

При возникновении проблем с редактором vi, можно использовать текстовый редактор nano:

Откройте файл:

nano ~/.bash_profileВставьте команды:

umask 022 export LD_LIBRARY_PATH=/usr/pangolin-<версия Pangolin>/lib export PATH=$PATH:/usr/pangolin-<версия Pangolin>/bin export PG_PLUGINS_PATH=/usr/pangolin-<версия Pangolin>/lib export PGHOME=/usr/pangolin-<версия Pangolin> export PGDATABASE=postgres export PGUSER=postgres export PGHOST=127.0.0.1 export PGPORT=5432 export PGCLIENTENCODING=UTF8 export CLNAME=clustername export PGDATA=/pgdata/06/data export MANPATH=$MANPATH:$PGHOME/share/manСохраните изменения:

Нажмите сочетание клавиш Ctrl + O.

Нажмите клавишу Enter.

Нажмите сочетание клавиш Ctrl + X.

Перечитайте переменные окружения для

bash_profile:. ~/.bash_profileРазверните СУБД.

обычное окружение:

initdb -k -D /pgdata/0{major_version}/data/окружение 1С:

initdb --data-checksums --locale ru_RU.UTF-8 --username postgres --pgdata $PGDATAПримечание:

В случае возникновении ошибки:

initdb: error while loading shared libraries: libjsoncpp.so.1: cannot open shared object file: No such file or directoryНеобходимо установить пакет:

sudo apt install libjsoncpp1

Отредактируйте конфигурационный файл

$PGDATA/postgresql.confс помощью текстового редактора (добавьте в конец файла).Откройте файл

postgresql.confпри помощи текстового редактора vi:vi $PGDATA/postgresql.confРабота в текстовом редакторе vi была описана в п.8, на данном шаге при помощи тех же команд добавьте следующие параметры в конец файла:

обычное окружение:

listen_addresses = '*' port = 5432 max_connections = 100 superuser_reserved_connections = 3 enabled_extra_auth_methods = 'peer, trust'для окружения 1С рекомендуются следующие параметры:

listen_addresses = '*' port = 5432 max_connections = 200 # с учетом ожидаемого количества superuser_reserved_connections = 3 optimize_for_1c = 'on' shared_preload_libraries = 'pg_stat_statements, plantuner' # Параметры памяти имеет смысл скорректировать с учетом ваших КТС # huge_pages = on # shared_buffers = 96GB # от 1/4 до 2/5 RAM, если не используются HugePages - не более 128GB # effective_cache_size = 288GB # 3/4 RAM temp_buffers = 256MB maintenance_work_mem = 256MB wal_buffers = 64MB work_mem = 128MB max_worker_processes = 8 # равно количеству ядер max_parallel_workers_per_gather = 4 max_parallel_workers = 8 # равно количеству ядер max_parallel_maintenance_workers = 4 fsync = 'on' checkpoint_completion_target = 0.9 checkpoint_timeout = 30min wal_level = 'minimal' max_wal_senders = 0 wal_compression = 'off' wal_sync_method = 'fdatasync' synchronous_commit = 'off' commit_delay = 1000 commit_siblings = 5 # min_wal_size = 100GB # max_wal_size = 100GB bgwriter_delay = 20ms bgwriter_lru_maxpages = 400 bgwriter_lru_multiplier = 4.0 autovacuum = 'on' track_counts = 'on' autovacuum_max_workers = 4 # 1/4 количества ядер autovacuum_naptime = 20s max_locks_per_transaction = 1000 max_prepared_transactions = 1000 max_files_per_process = 8000 effective_io_concurrency = 200 from_collapse_limit = 11 join_collapse_limit = 11 random_page_cost = 1.1 geqo = 'on' geqo_threshold = 12 default_statistics_target = 1000 password_encryption = 'md5' logging_collector = 'on' log_min_messages = 'log' log_statement = 'none' pgaudit.log = 'none' performance_insights.enable = 'off' password_policies_enable = 'off' pg_outline.enable = 'off' enable_monitor_object_modification_date = 'off' object_modification_date_keep_interval = '1 week' enabled_sec_admin_extra_auth_methods = 'md5,trust,peer,cert' enabled_extra_auth_methods = 'md5,trust,peer,cert' ssl = 'off' track_io_timing = 'off' row_security = 'off' standard_conforming_strings = 'off' escape_string_warning = 'off' plantuner.fix_empty_table = on

По аналогии с редактированием предыдущего файла отредактируйте конфигурационный файл

pg_hba.conf:Откройте файл

pg_hba.confпри помощи текстового редактора vi:vi $PGDATA/pg_hba.confВставьте строки:

local all all peer host all all 0.0.0.0/0 trust

Запустите экземпляр Pangolin:

pg_ctl -D /pgdata/0{major_version}/data/ -l /pgerrorlogs/0{major_version}/postgresql.log start

Примечание:

Возможные ошибки:

Не читается файл лицензий:

Check license file "/opt/pangolin_license/license.json" : file is not foundРешение:

Проверьте доступность под пользователем операционной системы

postgresфайла лицензии:

Указание в переменной

PG_LICENSE_PATH=/opt/pangolin_license/[postgres@srv ~]$ echo $PG_LICENSE_PATH /opt/pangolin_license/При необходимости исправьте:

export PG_LICENSE_PATH=/opt/pangolin_license/Доступность файла лицензии:

[postgres@srv ~]$ ls -la $PG_LICENSE_PATH total 12 drwxr-xr-x 2 postgres postgres 4096 Apr 12 12:17 . drwxr-xr-x. 5 root root 4096 Apr 12 12:14 .. -rw-r--r-- 1 postgres postgres 500 Apr 12 12:17 license_trial_202407.jsonСкопированы некорректные символы в конфигурационный файл. После запуска в логе появляется запись об ошибках чтения конфигурационного файла в

$PGDATA/log/*. Например:2024-04-12 12:25:50.689 MSK [60403] КОНТЕКСТ: строка 100 файла конфигурации "/pgdata/06/data/pg_hba.conf" 2024-04-12 12:25:50.689 MSK [60403] СООБЩЕНИЕ: неверный метод проверки подлинности " "Решение:

Скорее всего привнесены лишние символы при копировании строк из инструкции. Необходимо либо скорректировать, либо удалить проблемные строки и ввести их с клавиатуры например через vi.

Выполните команду

psql:postgres@srv-64-44:~$ psql psql ({postgres_version}) Type "help" for help. postgres=#

Установка на ОС «Альт СП 8.4»#

Примечание:

При выполнении нижеперечисленных команд необходимо отредактировать пути к файлам.

Создайте директорию с дистрибутивом Pangolin (в каталоге, который доступен для чтения для всех пользователей ОС, например в каталоге

/tmp):mkdir distribПоместите дистрибутив Pangolin в директорию

distrib(отредактируйте команду в соответствии с местонахождением директорииdistribи дистрибутиваinstaller_altlinux84-D-<версия Pangolin>-distrib.zip):mv /путь к дистрибутиву/installer_altlinux84-D-<версия Pangolin>-distrib.zip /путь к директории/distrib/Перейдите в директорию

distribи распакуйте дистрибутив Pangolin:cd /путь к директории/distrib/ unzip installer_altlinux84-D-<версия Pangolin>-distrib.zip unzip owned-distrib.zip tar -xvf owned-distrib.tar.gzЛибо найдите пакеты

pangolin-dbms-<версия dbms>-<version>-altlinuxp8.4.x86_64.rpm,pangolin-dbms-<версия dbms client>-client-<version>-altlinuxp8.4.x86_64.rpmв архиве самостоятельно:docker_6_2_0_alt10-D-<версия Pangolin>-69-distrib.zip/owned-distrib.zip/owned-distrib.tar.gz/pangolin-dbms-<версия dbms>-<версия Pangolin>-altlinuxp8.4.x86_64.rpm docker_6_2_0_alt10-D-<версия Pangolin>-69-distrib.zip/owned-distrib.zip/owned-distrib.tar.gz/pangolin-dbms-<версия dbms client>-client-<версия Pangolin>-altlinuxp8.4.x86_64.rpmПримечание:

Если на текущем шаге возникла ошибка

-bash: unzip: command not found– необходимо установить утилитуunzipи вернуться к шагу с распаковкой. Установкаunzip:sudo apt-get install unzipУстановите пакеты

pangolin-dbms-<версия dbms>-<версия Pangolin>-altlinuxp8.4.x86_64.rpm,pangolin-dbms-<версия dbms client>-client-<версия Pangolin>-altlinuxp8.4.x86_64.rpm:sudo apt-get install /полный_путь_до_пакета/distrib/pangolin-dbms-<версия dbms>-<версия Pangolin>-altlinuxp8.4.x86_64.rpm sudo apt-get install /полный_путь_до_пакета/distrib/pangolin-dbms-<версия dbms client>-client-<версия Pangolin>-altlinuxp8.4.x86_64.rpmСоздайте директорию

$PGDATA,/pgerrorlogsи/opt/pangolin_license:sudo mkdir -p /pgdata/0{major_version}/ sudo chown -R postgres:postgres /pgdata/0{major_version}/ sudo mkdir -p /pgerrorlogs/0{major_version}/ sudo chown postgres:postgres /pgerrorlogs/0{major_version}/ sudo mkdir -p /opt/pangolin_license/ sudo chown postgres:postgres /opt/pangolin_license/Добавьте файл с лицензией

license.jsonв папку/opt/pangolin_license/с правамиpostgres:postgres:sudo mv /путь_до_файла/license.json /opt/pangolin_license/ sudo chown postgres:postgres /opt/pangolin_license/license.jsonПереключитесь на пользователя

postgres:sudo su - postgresОткройте файл

.bash_profileпри помощи текстового редактора и добавьте строку окружения (в примерах используются текстовые редакторы vi и nano, вы можете повторить все действия, описанные ниже, либо можете использовать удобный вам текстовый редактор):Открытие файла

.bash_profileпри помощи текстового редактора vi:vim ~/.bash_profileДля редактирования файла в текстовом редакторе vi опуститесь в конец файла и нажмите клавишу i для перехода в режим редактирования, затем вставьте (правой кнопкой мыши) команды:

umask 022 export LD_LIBRARY_PATH=/usr/pangolin-<версия Pangolin>/lib export PATH=$PATH:/usr/pangolin-<версия Pangolin>/bin export PG_PLUGINS_PATH=/usr/pangolin-<версия Pangolin>/lib export PGHOME=/usr/pangolin-<версия Pangolin> export PGDATABASE=postgres export PGUSER=postgres export PGHOST=127.0.0.1 export PGPORT=5432 export PGCLIENTENCODING=UTF8 export CLNAME=clustername export PGDATA=/pgdata/0{major_version}/data export MANPATH=$MANPATH:$PGHOME/share/manПосле выполнения вышеперечисленных действий, сохраните изменения:

Нажмите клавишу Esc для выхода из режима редактирования.

Нажмите сочетание клавиш Ctrl + :.

Введите wq для сохранения файла и выхода из него.

При возникновении проблем с редактором vi, можно использовать текстовый редактор nano:

Откройте файл:

nano ~/.bash_profileВставьте команды:

umask 022 export LD_LIBRARY_PATH=/usr/pangolin-<версия Pangolin>/lib export PATH=$PATH:/usr/pangolin-<версия Pangolin>/bin export PG_PLUGINS_PATH=/usr/pangolin-<версия Pangolin>/lib export PGHOME=/usr/pangolin-<версия Pangolin> export PGDATABASE=postgres export PGUSER=postgres export PGHOST=127.0.0.1 export PGPORT=5432 export PGCLIENTENCODING=UTF8 export CLNAME=clustername export PGDATA=/pgdata/06/data export MANPATH=$MANPATH:$PGHOME/share/manСохраните изменения:

Нажмите сочетание клавиш Ctrl + O.

Нажмите клавишу Enter.

Нажмите сочетание клавиш Ctrl + X.

Перечитайте переменные окружения для

bash_profile:. ~/.bash_profileРазверните СУБД:

initdb -k -D /pgdata/06/data/Отредактируйте конфигурационный файл

$PGDATA/postgresql.confс помощью текстового редактора (добавьте в конец файла).Откройте файл

postgresql.confпри помощи текстового редактора vi:vi $PGDATA/postgresql.confРабота в текстовом редакторе vi была описана в п.8, на данном шаге при помощи тех же команд добавьте следующие параметры в конец файла:

обычное окружение:

listen_addresses = '*' port = 5432 max_connections = 100 superuser_reserved_connections = 3 enabled_extra_auth_methods = 'peer, trust'для окружения 1С рекомендуются следующие параметры:

listen_addresses = '*' port = 5432 max_connections = 200 # с учетом ожидаемого количества superuser_reserved_connections = 3 optimize_for_1c = 'on' shared_preload_libraries = 'pg_stat_statements, plantuner' # Параметры памяти имеет смысл скорректировать с учетом ваших КТС # huge_pages = on # shared_buffers = 96GB # от 1/4 до 2/5 RAM, если не используются HugePages - не более 128GB # effective_cache_size = 288GB # 3/4 RAM temp_buffers = 256MB maintenance_work_mem = 256MB wal_buffers = 64MB work_mem = 128MB max_worker_processes = 8 # равно количеству ядер max_parallel_workers_per_gather = 4 max_parallel_workers = 8 # равно количеству ядер max_parallel_maintenance_workers = 4 fsync = 'on' checkpoint_completion_target = 0.9 checkpoint_timeout = 30min wal_level = 'minimal' max_wal_senders = 0 wal_compression = 'off' wal_sync_method = 'fdatasync' synchronous_commit = 'off' commit_delay = 1000 commit_siblings = 5 # min_wal_size = 100GB # max_wal_size = 100GB bgwriter_delay = 20ms bgwriter_lru_maxpages = 400 bgwriter_lru_multiplier = 4.0 autovacuum = 'on' track_counts = 'on' autovacuum_max_workers = 4 # 1/4 количества ядер autovacuum_naptime = 20s max_locks_per_transaction = 1000 max_prepared_transactions = 1000 max_files_per_process = 8000 effective_io_concurrency = 200 from_collapse_limit = 11 join_collapse_limit = 11 random_page_cost = 1.1 geqo = 'on' geqo_threshold = 12 password_encryption = 'md5' logging_collector = 'on' log_min_messages = 'log' log_statement = 'none' pgaudit.log = 'none' performance_insights.enable = 'off' password_policies_enable = 'off' pg_outline.enable = 'off' enable_monitor_object_modification_date = 'off' object_modification_date_keep_interval = '1 week' enabled_sec_admin_extra_auth_methods = 'md5,trust,peer,cert' enabled_extra_auth_methods = 'md5,trust,peer,cert' ssl = 'off' track_io_timing = 'off' row_security = 'off' standard_conforming_strings = 'off' escape_string_warning = 'off' plantuner.fix_empty_table = on

По аналогии с редактированием предыдущего файла отредактируйте конфигурационный файл

pg_hba.conf:Откройте файл

pg_hba.confпри помощи текстового редактора vi:vi $PGDATA/pg_hba.confВставьте строки:

local all all peer host all all 0.0.0.0/0 trust

Запустите экземпляр Pangolin:

pg_ctl -D /pgdata/0{major_version}/data/ -l /pgerrorlogs/0{major_version}/postgresql.log startПримечание:

Возможные ошибки:

Не читается файл лицензий:

Check license file "/opt/pangolin_license/license.json" : file is not foundРешение:

Проверьте доступность под пользователем операционной системы

postgresфайла лицензии:Указание в переменной

PG_LICENSE_PATH=/opt/pangolin_license/[postgres@srv ~]$ echo $PG_LICENSE_PATH /opt/pangolin_license/При необходимости исправьте:

export PG_LICENSE_PATH=/opt/pangolin_license/Доступность файла лицензии:

[postgres@srv ~]$ ls -la $PG_LICENSE_PATH total 12 drwxr-xr-x 2 postgres postgres 4096 Apr 12 12:17 . drwxr-xr-x. 5 root root 4096 Apr 12 12:14 .. -rw-r--r-- 1 postgres postgres 500 Apr 12 12:17 license_trial_202407.json

Скопированы некорректные символы в конфигурационный файл. После запуска в логе появляется запись об ошибках чтения конфигурационного файла в

$PGDATA/log/*. Например:2024-04-12 12:25:50.689 MSK [60403] КОНТЕКСТ: строка 100 файла конфигурации "/pgdata/06/data/pg_hba.conf" 2024-04-12 12:25:50.689 MSK [60403] СООБЩЕНИЕ: неверный метод проверки подлинности " "Решение:

Скорее всего привнесены лишние символы при копировании строк из инструкции. Необходимо либо скорректировать, либо удалить проблемные строки и ввести их с клавиатуры например через vi.

[16:41:22 postgres@srv-0-211 ~]$ psql psql ({postgres_version}) Type "help" for help. postgres=#

Установка на ОС «Альт СП 9.2»#

Примечание:

При выполнении нижеперечисленных команд необходимо отредактировать пути к файлам.

Создайте директорию с дистрибутивом Pangolin (в каталоге, который доступен для чтения для всех пользователей ОС, например в каталоге

/tmp):mkdir distribПоместите дистрибутив Pangolin в директорию

distrib(отредактируйте команду в соответствии с местонахождением директорииdistribи дистрибутиваinstaller_altlinux92-D-<версия Pangolin>-distrib.zip):mv /путь к дистрибутиву/installer_altlinux92-D-<версия Pangolin>-distrib.zip /путь к директории/distrib/Перейдите в директорию

distribи распакуйте дистрибутив Pangolin:cd /путь к директории/distrib/ unzip installer_altlinux84-D-<версия Pangolin>-distrib.zip unzip owned-distrib.zip tar -xvf owned-distrib.tar.gzЛибо найдите пакеты

pangolin-dbms-<версия dbms>-<version>-altlinuxp8.4.x86_64.rpm,pangolin-dbms-<версия dbms client>-client-<version>-altlinuxp8.4.x86_64.rpmв архиве самостоятельно:installer_altlinux92-D-<версия Pangolin>-distrib.zip/owned-distrib.zip/owned-distrib.tar.gz/pangolin-dbms-<версия dbms>-<версия Pangolin>-altlinuxp9.x86_64.rpm installer_altlinux92-D-<версия Pangolin>-distrib.zip/owned-distrib.zip/owned-distrib.tar.gz/pangolin-dbms-<версия dbms client>-client-<версия Pangolin>-altlinuxp9.x86_64.rpmПримечание:

Если на текущем шаге возникла ошибка

-bash: unzip: command not found– необходимо установить утилитуunzipи вернуться к шагу с распаковкой. Установкаunzip:sudo apt-get install unzipУстановите пакеты

pangolin-dbms-<версия dbms>-<версия Pangolin>-altlinuxp9.x86_64.rpm,pangolin-dbms-<версия dbms client>-client-<версия Pangolin>-altlinuxp9.x86_64.rpm:sudo apt-get install /полный_путь_до_пакета/distrib/pangolin-dbms-<версия dbms>-<версия Pangolin>-altlinuxp9.x86_64.rpm sudo apt-get install /полный_путь_до_пакета/distrib/pangolin-dbms-<версия dbms client>-client-<версия Pangolin>-altlinuxp9.x86_64.rpmСоздайте директорию

$PGDATA,/pgerrorlogsи/opt/pangolin_license:sudo mkdir -p /pgdata/06/ sudo chown -R postgres:postgres /pgdata/06/ sudo mkdir -p /pgerrorlogs/06/ sudo chown postgres:postgres /pgerrorlogs/06/ sudo mkdir -p /opt/pangolin_license/ sudo chown postgres:postgres /opt/pangolin_license/Добавьте файл с лицензией

license.jsonв папку/opt/pangolin_license/с правамиpostgres:postgres:sudo mv /путь_до_файла/license.json /opt/pangolin_license/ sudo chown postgres:postgres /opt/pangolin_license/license.jsonПереключитесь на пользователя

postgres:sudo su - postgresОткройте файл

.bash_profileпри помощи текстового редактора и добавьте строку окружения (в примерах используются текстовые редакторы vi и nano, вы можете повторить все действия, описанные ниже, либо можете использовать удобный вам текстовый редактор):Открытие файла

.bash_profileпри помощи текстового редактора vi:vim ~/.bash_profileДля редактирования файла в текстовом редакторе vi опуститесь в конец файла и нажмите клавишу i для перехода в режим редактирования, затем вставьте (правой кнопкой мыши) команды:

umask 022 export LD_LIBRARY_PATH=/usr/pangolin-<версия Pangolin>/lib export PATH=$PATH:/usr/pangolin-<версия Pangolin>/bin export PG_PLUGINS_PATH=/usr/pangolin-<версия Pangolin>/lib export PGHOME=/usr/pangolin-<версия Pangolin> export PGDATABASE=postgres export PGUSER=postgres export PGHOST=127.0.0.1 export PGPORT=5432 export PGCLIENTENCODING=UTF8 export CLNAME=clustername export PGDATA=/pgdata/06/data export MANPATH=$MANPATH:$PGHOME/share/manПосле выполнения вышеперечисленных действий, сохраните изменения:

Нажмите клавишу Esc для выхода из режима редактирования.

Нажмите сочетание клавиш Ctrl + :.

Введите wq для сохранения файла и выхода из него.

При возникновении проблем с редактором vi, можно использовать текстовый редактор nano:

Откройте файл:

nano ~/.bash_profileВставьте команды:

umask 022 export LD_LIBRARY_PATH=/usr/pangolin-<версия Pangolin>/lib export PATH=$PATH:/usr/pangolin-<версия Pangolin>/bin export PG_PLUGINS_PATH=/usr/pangolin-<версия Pangolin>/lib export PGHOME=/usr/pangolin-<версия Pangolin> export PGDATABASE=postgres export PGUSER=postgres export PGHOST=127.0.0.1 export PGPORT=5432 export PGCLIENTENCODING=UTF8 export CLNAME=clustername export PGDATA=/pgdata/06/data export MANPATH=$MANPATH:$PGHOME/share/manСохраните изменения:

Нажмите сочетание клавиш Ctrl + O.

Нажмите клавишу Enter.

Нажмите сочетание клавиш Ctrl + X.

Перечитайте переменные окружения для

bash_profile:. ~/.bash_profileРазверните СУБД:

обычное окружение:

initdb -k -D /pgdata/06/data/окружение 1С:

initdb --data-checksums --locale ru_RU.UTF-8 --username postgres --pgdata $PGDATA # для 1С крайне важно указывать локаль, в будущем она будет использоваться для инициализации БД, что создает 1С

Отредактируйте конфигурационный файл

$PGDATA/postgresql.confс помощью текстового редактора (добавьте в конец файла).Откройте файл

postgresql.confпри помощи текстового редактора vi:vi $PGDATA/postgresql.confРабота в текстовом редакторе vi была описана в п.8, на данном шаге при помощи тех же команд добавьте следующие параметры в конец файла:

обычное окружение:

listen_addresses = '*' port = 5432 max_connections = 100 superuser_reserved_connections = 3 enabled_extra_auth_methods = 'peer, trust'для окружения 1С рекомендуются следующие параметры:

listen_addresses = '*' port = 5432 max_connections = 200 # с учетом ожидаемого количества superuser_reserved_connections = 3 optimize_for_1c = 'on' shared_preload_libraries = 'pg_stat_statements, plantuner' # Параметры памяти имеет смысл скорректировать с учетом ваших КТС # huge_pages = on # shared_buffers = 96GB # от 1/4 до 2/5 RAM, если не используются HugePages - не более 128GB # effective_cache_size = 288GB # 3/4 RAM temp_buffers = 256MB maintenance_work_mem = 256MB wal_buffers = 64MB work_mem = 128MB max_worker_processes = 8 # равно количеству ядер max_parallel_workers_per_gather = 4 max_parallel_workers = 8 # равно количеству ядер max_parallel_maintenance_workers = 4 fsync = 'on' checkpoint_completion_target = 0.9 checkpoint_timeout = 30min wal_level = 'minimal' max_wal_senders = 0 wal_compression = 'off' wal_sync_method = 'fdatasync' synchronous_commit = 'off' commit_delay = 1000 commit_siblings = 5 # min_wal_size = 100GB # max_wal_size = 100GB bgwriter_delay = 20ms bgwriter_lru_maxpages = 400 bgwriter_lru_multiplier = 4.0 autovacuum = 'on' track_counts = 'on' autovacuum_max_workers = 4 # 1/4 количества ядер autovacuum_naptime = 20s max_locks_per_transaction = 1000 max_prepared_transactions = 1000 max_files_per_process = 8000 effective_io_concurrency = 200 from_collapse_limit = 11 join_collapse_limit = 11 random_page_cost = 1.1 geqo = 'on' geqo_threshold = 12 password_encryption = 'md5' logging_collector = 'on' log_min_messages = 'log' log_statement = 'none' pgaudit.log = 'none' performance_insights.enable = 'off' password_policies_enable = 'off' pg_outline.enable = 'off' enable_monitor_object_modification_date = 'off' object_modification_date_keep_interval = '1 week' enabled_sec_admin_extra_auth_methods = 'md5,trust,peer,cert' enabled_extra_auth_methods = 'md5,trust,peer,cert' ssl = 'off' track_io_timing = 'off' row_security = 'off' standard_conforming_strings = 'off' escape_string_warning = 'off' plantuner.fix_empty_table = on

По аналогии с редактированием предыдущего файла отредактируйте конфигурационный файл

pg_hba.conf:Откройте файл

pg_hba.confпри помощи текстового редактора vi:vi $PGDATA/pg_hba.confВставьте строки:

local all all peer host all all 0.0.0.0/0 trust

Запустите экземпляр Pangolin:

pg_ctl -D /pgdata/06/data/ -l /pgerrorlogs/06/postgresql.log startПримечание:

Возможные ошибки:

Не читается файл лицензий:

Check license file "/opt/pangolin_license/license.json" : file is not foundРешение:

Проверьте доступность под пользователем операционной системы

postgresфайла лицензии:Указание в переменной

PG_LICENSE_PATH=/opt/pangolin_license/[postgres@srv ~]$ echo $PG_LICENSE_PATH /opt/pangolin_license/При необходимости исправьте:

export PG_LICENSE_PATH=/opt/pangolin_license/Доступность файла лицензии:

[postgres@srv ~]$ ls -la $PG_LICENSE_PATH total 12 drwxr-xr-x 2 postgres postgres 4096 Apr 12 12:17 . drwxr-xr-x. 5 root root 4096 Apr 12 12:14 .. -rw-r--r-- 1 postgres postgres 500 Apr 12 12:17 license_trial_202407.json

Скопированы некорректные символы в конфигурационный файл. После запуска в логе появляется запись об ошибках чтения конфигурационного файла в

$PGDATA/log/*. Например:2024-04-12 12:25:50.689 MSK [60403] КОНТЕКСТ: строка 100 файла конфигурации "/pgdata/06/data/pg_hba.conf" 2024-04-12 12:25:50.689 MSK [60403] СООБЩЕНИЕ: неверный метод проверки подлинности " "Решение:

Скорее всего привнесены лишние символы при копировании строк из инструкции. Необходимо либо скорректировать, либо удалить проблемные строки и ввести их с клавиатуры например через vi.

Выполните команду

psql:postgres@srv-64-44:~$ psql psql (15.5) Type "help" for help. postgres=#

Установка на ОС «Альт СП 10»#

Примечание:

При выполнении нижеперечисленных команд необходимо отредактировать пути к файлам.

Создайте директорию с дистрибутивом Pangolin (в каталоге, который доступен для чтения для всех пользователей ОС, например в каталоге

/tmp):mkdir distribПоместите дистрибутив Pangolin в директорию

distrib(отредактируйте команду в соответствии с местонахождением директорииdistribи дистрибутиваinstaller_altlinux92-D-<версия Pangolin>-distrib.zip):mv /путь к дистрибутиву/installer_altlinux10-D-<версия Pangolin>-distrib.zip /путь к директории/distrib/Перейдите в директорию

distribи распакуйте дистрибутив Pangolin:cd /путь к директории/distrib/ unzip docker_6_3_0_alt10-D-<версия Pangolin>-69-distrib.zip unzip owned-distrib.zip tar -xvf owned-distrib.tar.gzЛибо найдите пакеты

pangolin-dbms-<версия dbms>-<version>-altlinuxp8.4.x86_64.rpm,pangolin-dbms-<версия dbms client>-client-<version>-altlinuxp8.4.x86_64.rpmв архиве самостоятельно:docker_6_3_0_alt10-D-<версия Pangolin>-69-distrib.zip/owned-distrib.zip/owned-distrib.tar.gz/pangolin-dbms-<версия dbms>-<версия Pangolin>-altlinuxp10.x86_64.rpm docker_6_3_0_alt10-D-<версия Pangolin>-69-distrib.zip/owned-distrib.zip/owned-distrib.tar.gz/pangolin-dbms-<версия dbms client>-client-<версия Pangolin>-altlinuxp10.x86_64.rpmПримечание:

Если на текущем шаге возникла ошибка

-bash: unzip: command not found– необходимо установить утилитуunzipи вернуться к шагу с распаковкой. Установкаunzip:sudo apt-get install unzipУстановите пакеты

pangolin-dbms-<версия dbms>-<версия Pangolin>-altlinuxp10.x86_64.rpm,pangolin-dbms-<версия dbms client>-client-<версия Pangolin>-altlinuxp10.x86_64.rpm:sudo apt-get install /полный_путь_до_пакета/distrib/pangolin-dbms-<версия dbms>-<версия Pangolin>-altlinuxp10.x86_64.rpm sudo apt-get install /полный_путь_до_пакета/distrib/pangolin-dbms-<версия dbms client>-client-<версия Pangolin>-altlinuxp10.x86_64.rpmСоздайте директорию

$PGDATA,/pgerrorlogsи/opt/pangolin_license:sudo mkdir -p /pgdata/06/ sudo chown -R postgres:postgres /pgdata/06/ sudo mkdir -p /pgerrorlogs/06/ sudo chown postgres:postgres /pgerrorlogs/06/ sudo mkdir -p /opt/pangolin_license/ sudo chown postgres:postgres /opt/pangolin_license/Добавьте файл с лицензией

license.jsonв папку/opt/pangolin_license/с правамиpostgres:postgres:sudo mv /путь_до_файла/license.json /opt/pangolin_license/ sudo chown postgres:postgres /opt/pangolin_license/license.jsonПереключитесь на пользователя

postgres:sudo su - postgresОткройте файл

.bash_profileпри помощи текстового редактора и добавьте строку окружения (в примерах используются текстовые редакторы vi и nano, вы можете повторить все действия, описанные ниже, либо можете использовать удобный вам текстовый редактор):Открытие файла

.bash_profileпри помощи текстового редактора vi:vim ~/.bash_profileДля редактирования файла в текстовом редакторе vi опуститесь в конец файла и нажмите клавишу i для перехода в режим редактирования, затем вставьте (правой кнопкой мыши) команды:

umask 022 export LD_LIBRARY_PATH=/usr/pangolin-<версия Pangolin>/lib export PATH=$PATH:/usr/pangolin-<версия Pangolin>/bin export PG_PLUGINS_PATH=/usr/pangolin-<версия Pangolin>/lib export PGHOME=/usr/pangolin-<версия Pangolin> export PGDATABASE=postgres export PGUSER=postgres export PGHOST=127.0.0.1 export PGPORT=5432 export PGCLIENTENCODING=UTF8 export CLNAME=clustername export PGDATA=/pgdata/06/data export MANPATH=$MANPATH:$PGHOME/share/manПосле выполнения вышеперечисленных действий, сохраните изменения:

Нажмите клавишу Esc для выхода из режима редактирования.

Нажмите сочетание клавиш Ctrl + :.

Введите wq для сохранения файла и выхода из него.

При возникновении проблем с редактором vi, можно использовать текстовый редактор nano:

Откройте файл:

nano ~/.bash_profileВставьте команды:

umask 022 export LD_LIBRARY_PATH=/usr/pangolin-<версия Pangolin>/lib export PATH=$PATH:/usr/pangolin-<версия Pangolin>/bin export PG_PLUGINS_PATH=/usr/pangolin-<версия Pangolin>/lib export PGHOME=/usr/pangolin-<версия Pangolin> export PGDATABASE=postgres export PGUSER=postgres export PGHOST=127.0.0.1 export PGPORT=5432 export PGCLIENTENCODING=UTF8 export CLNAME=clustername export PGDATA=/pgdata/06/data export MANPATH=$MANPATH:$PGHOME/share/manСохраните изменения:

Нажмите сочетание клавиш Ctrl + O.

Нажмите клавишу Enter.

Нажмите сочетание клавиш Ctrl + X.

Перечитайте переменные окружения для

bash_profile:. ~/.bash_profileРазверните СУБД:

обычное окружение:

initdb -k -D /pgdata/06/data/окружение 1С:

initdb --data-checksums --locale ru_RU.UTF-8 --username postgres --pgdata $PGDATA # для 1С крайне важно указывать локаль, в будущем она будет использоваться для инициализации БД, что создает 1С

Отредактируйте конфигурационный файл

$PGDATA/postgresql.confс помощью текстового редактора (добавьте в конец файла).Откройте файл

postgresql.confпри помощи текстового редактора vi:vi $PGDATA/postgresql.confРабота в текстовом редакторе vi была описана в п.8, на данном шаге при помощи тех же команд добавьте следующие параметры в конец файла:

обычное окружение:

listen_addresses = '*' port = 5432 max_connections = 100 superuser_reserved_connections = 3 enabled_extra_auth_methods = 'peer, trust'для окружения 1С рекомендуются следующие параметры:

listen_addresses = '*' port = 5432 max_connections = 200 # с учетом ожидаемого количества superuser_reserved_connections = 3 optimize_for_1c = 'on' shared_preload_libraries = 'pg_stat_statements, plantuner' # Параметры памяти имеет смысл скорректировать с учетом ваших КТС # huge_pages = on # shared_buffers = 96GB # от 1/4 до 2/5 RAM, если не используются HugePages - не более 128GB # effective_cache_size = 288GB # 3/4 RAM temp_buffers = 256MB maintenance_work_mem = 256MB wal_buffers = 64MB work_mem = 128MB max_worker_processes = 8 # равно количеству ядер max_parallel_workers_per_gather = 4 max_parallel_workers = 8 # равно количеству ядер max_parallel_maintenance_workers = 4 fsync = 'on' checkpoint_completion_target = 0.9 checkpoint_timeout = 30min wal_level = 'minimal' max_wal_senders = 0 wal_compression = 'off' wal_sync_method = 'fdatasync' synchronous_commit = 'off' commit_delay = 1000 commit_siblings = 5 # min_wal_size = 100GB # max_wal_size = 100GB bgwriter_delay = 20ms bgwriter_lru_maxpages = 400 bgwriter_lru_multiplier = 4.0 autovacuum = 'on' track_counts = 'on' autovacuum_max_workers = 4 # 1/4 количества ядер autovacuum_naptime = 20s max_locks_per_transaction = 1000 max_prepared_transactions = 1000 max_files_per_process = 8000 effective_io_concurrency = 200 from_collapse_limit = 11 join_collapse_limit = 11 random_page_cost = 1.1 geqo = 'on' geqo_threshold = 12 password_encryption = 'md5' logging_collector = 'on' log_min_messages = 'log' log_statement = 'none' pgaudit.log = 'none' performance_insights.enable = 'off' password_policies_enable = 'off' pg_outline.enable = 'off' enable_monitor_object_modification_date = 'off' object_modification_date_keep_interval = '1 week' enabled_sec_admin_extra_auth_methods = 'md5,trust,peer,cert' enabled_extra_auth_methods = 'md5,trust,peer,cert' ssl = 'off' track_io_timing = 'off' row_security = 'off' standard_conforming_strings = 'off' escape_string_warning = 'off' plantuner.fix_empty_table = on

По аналогии с редактированием предыдущего файла отредактируйте конфигурационный файл

pg_hba.conf:Откройте файл

pg_hba.confпри помощи текстового редактора vi:vi $PGDATA/pg_hba.confВставьте строки:

local all all peer host all all 0.0.0.0/0 trust

Запустите экземпляр Pangolin:

pg_ctl -D /pgdata/06/data/ -l /pgerrorlogs/06/postgresql.log startПримечание:

Возможные ошибки:

Не читается файл лицензий:

Check license file "/opt/pangolin_license/license.json" : file is not foundРешение:

Проверьте доступность под пользователем операционной системы

postgresфайла лицензии:Указание в переменной

PG_LICENSE_PATH=/opt/pangolin_license/[postgres@srv ~]$ echo $PG_LICENSE_PATH /opt/pangolin_license/При необходимости исправьте:

export PG_LICENSE_PATH=/opt/pangolin_license/Доступность файла лицензии:

[postgres@srv ~]$ ls -la $PG_LICENSE_PATH total 12 drwxr-xr-x 2 postgres postgres 4096 Apr 12 12:17 . drwxr-xr-x. 5 root root 4096 Apr 12 12:14 .. -rw-r--r-- 1 postgres postgres 500 Apr 12 12:17 license_trial_202407.json

Скопированы некорректные символы в конфигурационный файл. После запуска в логе появляется запись об ошибках чтения конфигурационного файла в

$PGDATA/log/*. Например:2024-04-12 12:25:50.689 MSK [60403] КОНТЕКСТ: строка 100 файла конфигурации "/pgdata/06/data/pg_hba.conf" 2024-04-12 12:25:50.689 MSK [60403] СООБЩЕНИЕ: неверный метод проверки подлинности " "Решение:

Скорее всего привнесены лишние символы при копировании строк из инструкции. Необходимо либо скорректировать, либо удалить проблемные строки и ввести их с клавиатуры например через vi.

Выполните команду

psql:postgres@srv-64-44:~$ psql psql (15.5) Type "help" for help. postgres=#

Установка на ОС «Red Hat Enterprise Linux 8.7»#

Примечание:

При выполнении нижеперечисленных команд необходимо отредактировать пути к файлам.

Создайте директорию с дистрибутивом Pangolin (в каталоге, который доступен для чтения для всех пользователей ОС, например в каталоге

/tmp):mkdir distribПоместите дистрибутив Pangolin в директорию

distrib(отредактируйте команду в соответствии с местонахождением директорииdistribи дистрибутиваinstaller_rhel87-D-<версия Pangolin>-distrib.zip):mv /путь к дистрибутиву/installer_rhel87-D-<версия Pangolin>-distrib.zip /путь к директории/distrib/Перейдите в директорию

distribи распакуйте дистрибутив Pangolin:cd /путь к директории/distrib/ unzip installer_rhel87-D-<версия Pangolin>-distrib.zip unzip owned-distrib.zip tar -xvf owned-distrib.tar.gzЛибо найдите пакеты

pangolin-dbms-<версия dbms>-<version>-rhel8.7.x86_64.rpm,pangolin-dbms-<версия dbms client>-client-<version>-rhel8.7.x86_64.rpmв архиве самостоятельно:installer_rhel87-D-<версия Pangolin>-distrib.zip/owned-distrib.zip/owned-distrib.tar.gz/pangolin-dbms-<версия dbms>-<версия Pangolin>-rhel8.7.x86_64.rpm installer_rhel87-D-<версия Pangolin>-distrib.zip/owned-distrib.zip/owned-distrib.tar.gz/pangolin-dbms-<версия dbms client>-client-<версия Pangolin>-rhel8.7.x86_64.rpmУстановите пакеты

pangolin-dbms-<версия dbms>-<версия Pangolin>-rhel8.7.x86_64.rpm,pangolin-dbms-<версия dbms client>-client-<версия Pangolin>-rhel8.7.x86_64.rpm:sudo yum install /полный_путь_до_пакета/distrib/pangolin-dbms-<версия dbms>-<версия Pangolin>-rhel8.7.x86_64.rpm sudo yum install /полный_путь_до_пакета/distrib/pangolin-dbms-<версия dbms client>-client-<версия Pangolin>-rhel8.7.x86_64.rpmСоздайте директорию

$PGDATA,/pgerrorlogsи/opt/pangolin_license:sudo mkdir -p /pgdata/06/ sudo chown -R postgres:postgres /pgdata/06/ sudo mkdir -p /pgerrorlogs/06/ sudo chown postgres:postgres /pgerrorlogs/06/ sudo mkdir -p /opt/pangolin_license/ sudo chown postgres:postgres /opt/pangolin_license/Добавьте файл с лицензией

license.jsonв папку/opt/pangolin_license/с правамиpostgres:postgres:sudo mv /путь_до_файла/license.json /opt/pangolin_license/ sudo chown postgres:postgres /opt/pangolin_license/license.jsonПереключитесь на пользователя

postgres:sudo su - postgresОткройте файл

.bash_profileпри помощи текстового редактора и добавьте строку окружения (в примерах используются текстовые редакторы vi и nano, вы можете повторить все действия, описанные ниже, либо можете использовать удобный вам текстовый редактор):Открытие файла

.bash_profileпри помощи текстового редактора vi:vim ~/.bash_profileДля редактирования файла в текстовом редакторе vi опуститесь в конец файла и нажмите клавишу i для перехода в режим редактирования, затем вставьте (правой кнопкой мыши) команды:

umask 022 export LD_LIBRARY_PATH=/usr/pangolin-<версия Pangolin>/lib export PATH=$PATH:/usr/pangolin-<версия Pangolin>/bin export PG_PLUGINS_PATH=/usr/pangolin-<версия Pangolin>/lib export PGHOME=/usr/pangolin-<версия Pangolin> export PGDATABASE=postgres export PGUSER=postgres export PGHOST=127.0.0.1 export PGPORT=5432 export PGCLIENTENCODING=UTF8 export CLNAME=clustername export PGDATA=/pgdata/06/data export MANPATH=$MANPATH:$PGHOME/share/manПосле выполнения вышеперечисленных действий, сохраните изменения:

Нажмите клавишу Esc для выхода из режима редактирования.

Нажмите сочетание клавиш Ctrl + :.

Введите wq для сохранения файла и выхода из него.

При возникновении проблем с редактором vi, можно использовать текстовый редактор nano:

Откройте файл:

nano ~/.bash_profileВставьте команды:

umask 022 export LD_LIBRARY_PATH=/usr/pangolin-<версия Pangolin>/lib export PATH=$PATH:/usr/pangolin-<версия Pangolin>/bin export PG_PLUGINS_PATH=/usr/pangolin-<версия Pangolin>/lib export PGHOME=/usr/pangolin-<версия Pangolin> export PGDATABASE=postgres export PGUSER=postgres export PGHOST=127.0.0.1 export PGPORT=5432 export PGCLIENTENCODING=UTF8 export CLNAME=clustername export PGDATA=/pgdata/06/data export MANPATH=$MANPATH:$PGHOME/share/manСохраните изменения:

Нажмите сочетание клавиш Ctrl + O.

Нажмите клавишу Enter.

Нажмите сочетание клавиш Ctrl + X.

Перечитайте переменные окружения для

bash_profile:. ~/.bash_profileРазверните СУБД:

обычное окружение:

initdb -k -D /pgdata/06/data/окружение 1С:

initdb --data-checksums --locale ru_RU.UTF-8 --username postgres --pgdata $PGDATA # для 1С крайне важно указывать локаль, в будущем она будет использоваться для инициализации БД, что создает 1С

Отредактируйте конфигурационный файл

$PGDATA/postgresql.confс помощью текстового редактора (добавьте в конец файла).Откройте файл

postgresql.confпри помощи текстового редактора vi:vi $PGDATA/postgresql.confРабота в текстовом редакторе vi была описана в п.8, на данном шаге при помощи тех же команд добавьте следующие параметры в конец файла:

обычное окружение:

listen_addresses = '*' port = 5432 max_connections = 100 superuser_reserved_connections = 3 enabled_extra_auth_methods = 'peer, trust'для окружения 1С рекомендуются следующие параметры:

listen_addresses = '*' port = 5432 max_connections = 200 # с учетом ожидаемого количества superuser_reserved_connections = 3 optimize_for_1c = 'on' shared_preload_libraries = 'pg_stat_statements, plantuner' # Параметры памяти имеет смысл скорректировать с учетом ваших КТС # huge_pages = on # shared_buffers = 96GB # от 1/4 до 2/5 RAM, если не используются HugePages - не более 128GB # effective_cache_size = 288GB # 3/4 RAM temp_buffers = 256MB maintenance_work_mem = 256MB wal_buffers = 64MB work_mem = 128MB max_worker_processes = 8 # равно количеству ядер max_parallel_workers_per_gather = 4 max_parallel_workers = 8 # равно количеству ядер max_parallel_maintenance_workers = 4 fsync = 'on' checkpoint_completion_target = 0.9 checkpoint_timeout = 30min wal_level = 'minimal' max_wal_senders = 0 wal_compression = 'off' wal_sync_method = 'fdatasync' synchronous_commit = 'off' commit_delay = 1000 commit_siblings = 5 # min_wal_size = 100GB # max_wal_size = 100GB bgwriter_delay = 20ms bgwriter_lru_maxpages = 400 bgwriter_lru_multiplier = 4.0 autovacuum = 'on' track_counts = 'on' autovacuum_max_workers = 4 # 1/4 количества ядер autovacuum_naptime = 20s max_locks_per_transaction = 1000 max_prepared_transactions = 1000 max_files_per_process = 8000 effective_io_concurrency = 200 from_collapse_limit = 11 join_collapse_limit = 11 random_page_cost = 1.1 geqo = 'on' geqo_threshold = 12 password_encryption = 'md5' logging_collector = 'on' log_min_messages = 'log' log_statement = 'none' pgaudit.log = 'none' performance_insights.enable = 'off' password_policies_enable = 'off' pg_outline.enable = 'off' enable_monitor_object_modification_date = 'off' object_modification_date_keep_interval = '1 week' enabled_sec_admin_extra_auth_methods = 'md5,trust,peer,cert' enabled_extra_auth_methods = 'md5,trust,peer,cert' ssl = 'off' track_io_timing = 'off' row_security = 'off' standard_conforming_strings = 'off' escape_string_warning = 'off' plantuner.fix_empty_table = on

По аналогии с редактированием предыдущего файла отредактируйте конфигурационный файл

pg_hba.conf:Откройте файл

pg_hba.confпри помощи текстового редактора vi:vi $PGDATA/pg_hba.confВставьте строки:

local all all peer host all all 0.0.0.0/0 trust

Запустите экземпляр Pangolin:

pg_ctl -D /pgdata/06/data/ -l /pgerrorlogs/06/postgresql.log startПримечание:

Возможные ошибки:

Не читается файл лицензий:

Check license file "/opt/pangolin_license/license.json" : file is not foundРешение:

Проверьте доступность под пользователем операционной системы

postgresфайла лицензии:Указание в переменной

PG_LICENSE_PATH=/opt/pangolin_license/[postgres@srv ~]$ echo $PG_LICENSE_PATH /opt/pangolin_license/При необходимости исправьте:

export PG_LICENSE_PATH=/opt/pangolin_license/Доступность файла лицензии:

[postgres@srv ~]$ ls -la $PG_LICENSE_PATH total 12 drwxr-xr-x 2 postgres postgres 4096 Apr 12 12:17 . drwxr-xr-x. 5 root root 4096 Apr 12 12:14 .. -rw-r--r-- 1 postgres postgres 500 Apr 12 12:17 license_trial_202407.json

Скопированы некорректные символы в конфигурационный файл. После запуска в логе появляется запись об ошибках чтения конфигурационного файла в

$PGDATA/log/*. Например:2024-04-12 12:25:50.689 MSK [60403] КОНТЕКСТ: строка 100 файла конфигурации "/pgdata/06/data/pg_hba.conf" 2024-04-12 12:25:50.689 MSK [60403] СООБЩЕНИЕ: неверный метод проверки подлинности " "Решение:

Скорее всего привнесены лишние символы при копировании строк из инструкции. Необходимо либо скорректировать, либо удалить проблемные строки и ввести их с клавиатуры например через vi.

Выполните команду

psql:postgres@srv-64-44:~$ psql psql (15.5) Type "help" for help. postgres=#

Автоматизированная установка Pangolin#

В составе дистрибутива поставляется инсталлятор, установка возможна как с отдельного хоста, так и с master/replica планируемого кластера. Поддерживается установка cluster и standalone конфигурации.

Примечание:

Конфигурационные файлы и сценарии, приведенные в данном руководстве, являются примерами. Значение приведенных параметров и переменных зависит от конкретного случая установки.

Для осуществления автоматизированной установки Pangolin, выполните последовательно шаги, описанные в подразделах ниже.

Подготовка виртуального окружения#

Выполните шаги:

Установите виртуальное окружение:

python3 -m venv install_venvПримечание:

install_venvздесь и далее - имяvenv. Может быть любым.Активируйте виртуальное окружение:

source /opt/pangolin-ansible-venv-controller/bin/activateСкачайте дистрибутив из Nexus, распакуйте его и перейдите в каталог

distrib:wget --user <username> --ask-password <distribuitive_url> && \ mkdir distrib && \ tar -xvf <distriburive.tar.gz> -C ./distrib/

Подготовка rpm/deb-пакетов#

Скрипты автоматизации установки Pangolin поддерживают два варианта развертывания rpm/deb-пакетов:

rpm/deb-пакеты находятся в репозитории (по умолчанию);

rpm/deb-пакеты находятся непосредственно на серверах, на которые будет производиться установка.

rpm/deb-пакеты находятся в репозитории#

Пользователь может как создать локальный репозиторий, так и поместить rpm/deb-пакеты Pangolin в свой репозиторий.

Действия по настройке локального репозитория (это действие нужно сделать для всех хостов, на которых будет производиться установка):

Выполните команду:

dnf install -y createrepoПримечание:

При установке на ОС Altlinux используйте пакетный менеджер -

apt-get. При установке на ОС Astra - пакетный менеджерapt. На других ОС используйтеdnfилиyum.Создайте файл

/etc/yum.repos.d/local_repo.repoс содержимым:[local_repo] name=local_repo baseurl=file:///components_repo/local_repo/RPMS.local/ gpgcheck=0 enabled=1Создайте директорию, где будут храниться rpm-пакеты:

mkdir -p /components_repo/local_repo/RPMS.local/Перенесите все rpm-пакеты в данную директорию.

Произведите инициализацию локального репозитория:

createrepo /components_repo/local_repo/RPMS.

rpm/deb-пакеты находятся непосредственно на серверах#

Для подготовки к установке Pangolin:

Перенесите на все целевые хосты все rpm/deb-пакеты в дистрибутиве. Например в директорию

/path/to/dir/rpm.Внимание!

Нужно перенести именно rpm/deb-пакеты, а не весь дистрибутив на целевые хосты.

Чтобы скрипты ориентировались на директорию с rpm/deb-пакетами, добавьте и настройте параметр в конфигурационном файле (

custom_config_initial.yml):pangolin_rpms_path: /path/to/dir/rpmПереместите rpm-пакет

pangolin-ansible-venv-controlled*.rpmна целевой хост, данный пакет находится в дистрибутиве3rdparty.

Подготовка конфигурационных файлов#

Заполнение inventory-файлов#

Заполните inventory-файл в зависимости от конфигурации установки.

Файл hosts.ini заполняется в соответствии с шаблоном:

для standalone находится по пути:

installer/inventories/standalone/hosts.ini;для cluster находится по пути:

installer/inventories/cluster/hosts.ini.

Файл hosts.ini состоит из нескольких групп (имена определены в скобках), которые используются для классификации и определения того, какие хосты будут использоваться. Для установки необходимо заполнить переменные группы postgres_nodes и arbiter_nodes (для кластерной конфигурации):

ansible_host— в случае установки по IP-адресу, укажитеip_address, в случае установки по имени DNS укажитеhostname;ansible_user— имя пользователя для использования при подключении к хосту. Должен иметь права для эскалации доroot, то есть должен иметь возможность выполнять все команды от имениroot;переменная

ansible_passwordдолжна содержать пароль пользователя в чистом виде или имя переменной, которая будет содержать зашифрованный с помощьюansible-vaultпароль.

Внимание!

Пароль пользователя следует указывать в кавычках для того, чтобы избежать конфликтов при цитировании специальных символов. Пользователь, указанный в файле

hosts.ini, должен обладать правамиsudo+nologin.

Ниже представлены примеры файла hosts.ini для standalone и cluster архитектур.

hosts.ini для standalone-конфигурации:

[standalone:children]

postgres_group

[postgres_group:children]

postgres_nodes

[postgres_group:vars]

ansible_connection=ssh

[postgres_nodes]

master ansible_host=<IP-адрес> ansible_user=<Имя пользователя> ansible_password="<Пароль>"

hosts.ini для кластерной конфигурации:

[cluster:children]

postgres_group

arbiter_group

[postgres_group:children]

postgres_nodes

[arbiter_group:children]

arbiter_nodes

[postgres_group:vars]

ansible_connection=ssh

[arbiter_group:vars]

ansible_connection=ssh

[postgres_nodes]